專門提供分析惡意軟體的知名網站VirusTotal竟出現了資安事故,而引發全球關注。而這份外洩的資料是逾5千筆使用者的姓名與電子郵件帳號,值得留意的是,此處列出的資安人員,來自歐美多個公私部門,亦有臺灣政府機構。後續效應需觀察。

攻擊者針對安卓手機發動惡意軟體攻擊的管道,多半是在Google Play市集上架App的方式進行,但最近又有新的手法能夠繞過該市集的審核機制。資安業者RIFFsec、電腦資安事件應變小組CSIRT KNF揭露利用WebAPK技術的攻擊行動,而能突破上述市集與作業系統的防護機制,於使用者手機部署惡意軟體。

有勒索軟體駭客將腦筋動到了資安業者身上,想要嫁禍給這類公司。研究人員發現了名為SophosEncrypt的勒索軟體,一度以為是資安業者Sophos用於紅隊演線的工具,但該公司對此表示否認。

【攻擊與威脅】

惡意軟體分析平臺VirusTotal驚傳資料外洩,逾5千用戶個資受影響

根據明鏡周刊的報導,Google旗下的惡意軟體分析平臺VirusTotal曝露了大小僅有313 KB的檔案,並於6月底在網際網路上公開,其內容是含有約5,600筆用戶姓名的名單,包含了美國國家安全局(NSA)、德國情報單位的成員,以及臺灣、荷蘭、英國的政府機構。

該新聞媒體已經確認上述名單的真實性,並指出若是有人掌握其中的20個帳號,就有機會存取美國網路作戰司令部(US Cyber Command)。這次外洩的資料內容,雖然僅有用戶的姓名和電子郵件信箱,但公開的是專門負責組織資安的人員身分,而有可能遭到濫用,駭客有可能用來進行社交工程或是網路釣魚攻擊。

對此,Google Cloud坦承確有此事,原因是VirusTotal員工作業過程不小心而導致資料外流,該公司在上傳資料的1小時內就刪除檔案,並檢討、改進內部流程,來防止類似情況再度發生。

資安業者RIFFsec提出警告,有人製作冒牌網站hxxps://ikopl[.]online,假冒波蘭大型金融機構PKO Bank Polski發動攻擊,當地的金融業電腦資安事件應變小組CSIRT KNF循線調查,結果發現駭客在這起網路釣魚攻擊行動裡,濫用名為WebAPK的技術,意圖在安卓設備部署惡意程式。

資安業者RIFFsec提出警告,有人製作冒牌網站hxxps://ikopl[.]online,假冒波蘭大型金融機構PKO Bank Polski發動攻擊,當地的金融業電腦資安事件應變小組CSIRT KNF循線調查,結果發現駭客在這起網路釣魚攻擊行動裡,濫用名為WebAPK的技術,意圖在安卓設備部署惡意程式。

此攻擊行動先對目標發送簡訊,內容聲稱用戶的手機版銀行App需要更新,並提供安裝軟體的URL,一旦使用者依照指示操作,攻擊者便能透過WebAPK的技術,從使用者手機瀏覽器到手機系統當中安裝惡意的應用程式,進行騙取使用者登入網路銀行的詳細資料。

研究人員指出,開發者可直接散布WebAPK應用程式,而無須通過Google Play市集的審核流程,因此,不會觸發作業系統顯示「來自不受信任來源App」的相關警告。由於此惡意程式於受害手機的部署過程裡,是採用Chrome核心引擎動態產生,導致難以透過入侵指標(IoC)識別其攻擊特徵。

資料來源

1. https://twitter.com/getriffsec/status/1676663509617131520

2. https://www.linkedin.com/pulse/using-webapk-technology-phishing-attacks-csirt-knf/

駭客組織FIN8透過後門程式Sardoinc部署勒索軟體BlackCat

資安業者賽門鐵克揭露駭客組織FIN8(亦稱Syssphinx)近期的攻擊行動,該駭客組織在2016年首度被發現時,主要是針對PoS系統竊取金融卡資料,從2021年起,他們又陸續發動勒索軟體Ragnar Locker、White Rabbit攻擊,但到了2022年12月,駭客改用BlackCat(亦稱Alphv、Noberus)發動勒索軟體攻擊。

而這些勒索軟體攻擊行動之間有共通點,那就是都用名為Sardonic的後門程式,但不同之處在於,新版後門程式大部分的程式碼已經重新改寫,不再採用C++標準程式庫,且多數物件導向的功能改以C語言開發。研究人員指出,駭客如此大費周章改寫,是為了避免新後門程式存在過往可供辨識的特徵。

勒索軟體SophosEncrypt假冒資安業者Sophos發動攻擊

資安研究團隊MalwareHunterTeam於7月18日發現名為SophosEncrypt的勒索軟體,駭客疑似假借資安業者Sophos的名義犯案。

資安研究團隊MalwareHunterTeam於7月18日發現名為SophosEncrypt的勒索軟體,駭客疑似假借資安業者Sophos的名義犯案。

此勒索軟體是使用程式語言Rust打造而成,研究人員對其進分析後發現,惡意軟體一旦執行,若要啟動檔案加密的程序須具備幾個條件:一、攻擊者須輸入與受害者相關的Token,二、該程式會連線特定IP位址進行驗證,完成後才會執行(但研究人員Michael Gillespie發現,可停用網路卡,以繞過相關驗證)。在檔案加密完成後,駭客留下HTA檔案的勒索訊息,並將桌布更換成帶有Sophos字樣的圖片。

對此,Sophos表示上述勒索軟體並非他們製作,該公司也在惡意軟體分析平臺VirusTotal發現SophosEncrypt的檔案,並著手調查。

【漏洞與修補】

Citrix修補應用程式交付控制器、SSL VPN系統的零時差漏洞

7月18日Citrix發布資安通報,針對旗下的應用程式交付控制器NetScaler ADC(原名Citrix ADC)、SSL VPN系統NetScaler Gateway(原名Citrix Gateway)發布新版本,當中修補了CVE-2023-3519、CVE-2023-3466、CVE-2023-3467,CVSS風險評分為8.0至9.8。 其中最為嚴重的漏洞是CVE-2023-3519,攻擊者可在尚未通過身分驗證的情況下,利用此漏洞遠端執行任意程式碼,該公司指出,已有駭客將其用於攻擊行動。

根據資安新聞網站Bleeping Computer的報導,有人7月初於駭客論壇聲稱掌握了NetScaler ADC的零時差漏洞,根據該新聞網站掌握的資訊,Citrix得知上述駭客論壇的兜售漏洞的廣告,並著手開發修補程式,而駭客提及的漏洞,很可能與Citrix本次的資安通告有關。

即時通訊框架QuickBlox存在漏洞,恐曝露數百萬使用者資料

資安業者Check Point、Claroty指出,廣泛用於物聯網裝置的即時通訊服務框架QuickBlox存在漏洞,一旦攻擊者加以利用,就有可能輕易存取應用程式的使用者資料庫,從而導致數百萬用戶記錄資料可能被曝露和利用。

資安業者Check Point、Claroty指出,廣泛用於物聯網裝置的即時通訊服務框架QuickBlox存在漏洞,一旦攻擊者加以利用,就有可能輕易存取應用程式的使用者資料庫,從而導致數百萬用戶記錄資料可能被曝露和利用。

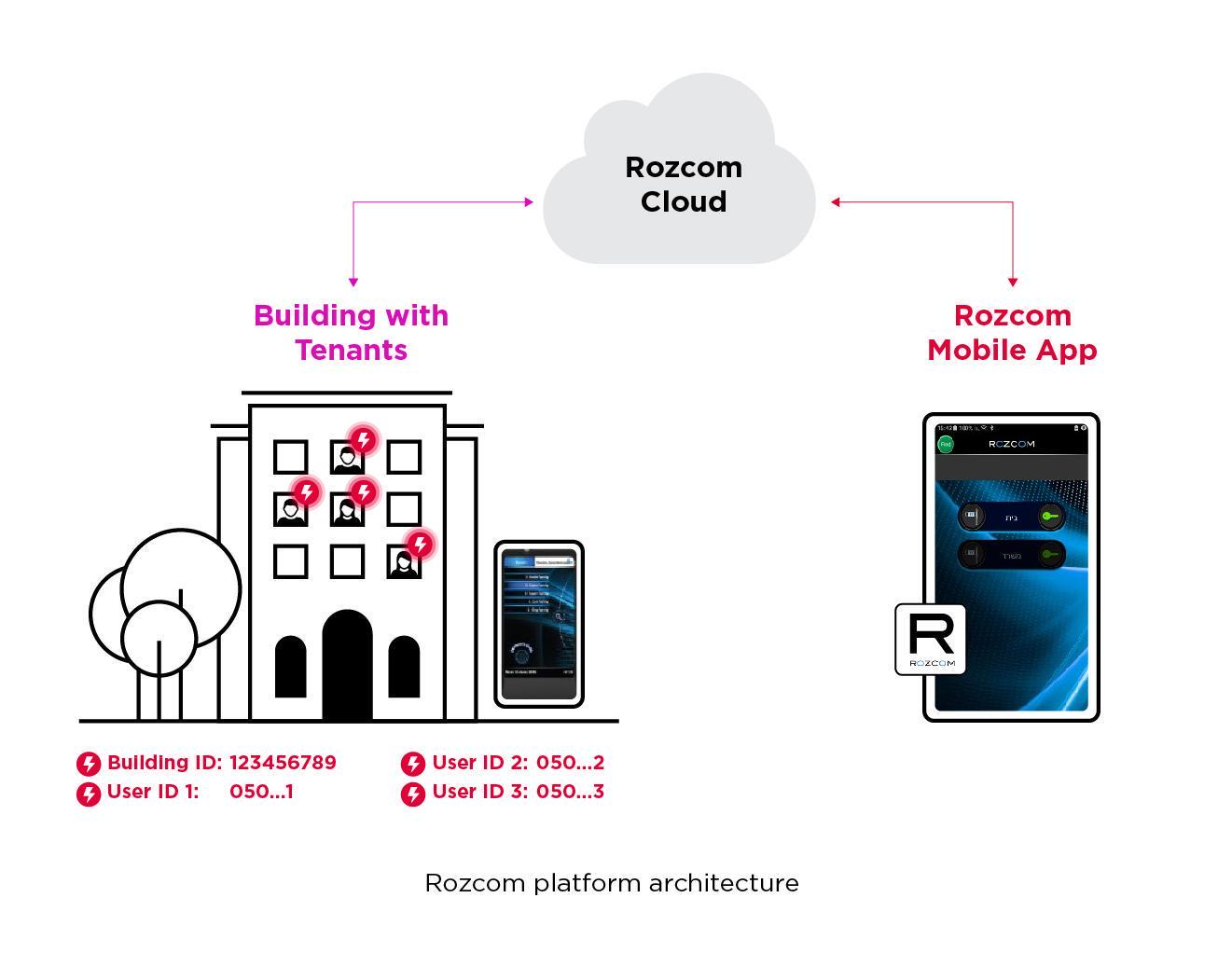

研究人員找出這些漏洞的原因,是針對以色列業者Rozcom對講機行動應用程式進行檢查而得知,而這項應用程式就是以QuickBlox框架為基礎開發而成。當時研究人員能藉由相關漏洞下載所有使用者的資料庫、挾持所有使用者帳號及Rozcom的對講機裝置,並能完全存取裝置的視訊鏡頭及麥克風。研究人員進一步調查QuickBlox的軟體開發套件(SDK)及API,並通報開發商,而QuickBlox也為此開發新的安全架構及API修補相關漏洞。

資料來源

1. https://research.checkpoint.com/2023/major-security-flaws-in-popular-quickblox-chat-and-video-framework-expose-sensitive-data-of-millions/

2. https://claroty.com/team82/research/major-security-flaws-in-popular-quickblox-chat-and-video-framework-expose-sensitive-data-of-millions

【資安防禦措施】

7月17日美國網路安全暨基礎設施安全局(CISA)介紹了5款能用於保護雲端服務的免費工具,這些工具大部分都是由CISA提供,其中有1款是日本電腦網路危機處理暨協調中心(JPCERT/CC)貢獻,讓企業組織也可用這些工具強化資安。

這些工具包含了用於評估網路安全的Cybersecurity Evaluation Tool(CSET)、協助採取安全配置的SCuBAGear、可針對微軟雲端環境偵測惡意活動的Untitled Goose Tool、用於理解駭客行為並對應MITRE ATT&CK的Decider Tool,以及記憶體鑑識環境建置工具Memory Forensic on Cloud。

美國總統拜登3月提出國家網路安全戰略的框架,本週提出如何執行的進一步規畫──他們在7月13日,發布了國家網路安全戰略實施計畫(National Cybersecurity Strategy Implementation Plan,NCSIP),目的是讓聯邦政府機關能夠理解上述戰略設定的目標,確保資訊的透明度並讓各機關能通力合作。此戰略的目標是從本質上調整美國政府在網路環境分配角色、責任、資源的方式,並鼓勵長期投資網路安全。

NCSIP總共提出逾65項具有高度影響力的任務,並指明負責單位及預計完成的時間表。上述工作環繞國家網路安全戰略的5大支柱,分別是保衛關鍵基礎設施、瓦解攻擊者、藉由市場力量推動安全與韌性、投資未來韌體,以及尋求國際間的合作等。

【其他新聞】

CI/CD代管服務Google Cloud Build存在漏洞,恐讓攻擊者用來提升權限

數位部揭露2022年政府資安情勢,資安事件達765件,近5年新高

近期資安日報

【7月18日】 駭客組織TeamTNT將鎖定雲端竊取帳號的攻擊行動,企圖從AWS延伸至其他兩大公有雲

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10