為了方便民眾繳納規費,許多公營事業都在積極提供並推廣行動裝置App,有駭客假借這些資訊來散布手機惡意軟體,例如,5月資安業者Check Point發現名為FluHorse的安卓惡意軟體,就是假借遠通電收ETC的App對臺灣民眾下手。而類似的攻擊行動,最近也在日本出現。資安業者McAfee揭露針對日本民眾的惡意軟體SpyNote,攻擊者聲稱手機用戶的電費或水費欠繳,要求依照指示下載App進行處理。

勒索軟體Mallox的攻擊行動也相當值得留意,因為出現大幅增加的現象,駭客初期入侵受害組織的管道,就是針對微軟SQL Server而來。

中國駭客組織Storm-0558濫用微軟帳號(MSA)金鑰挾持25個組織的電子郵件,微軟已做出緊急處置,但有資安業者發現,駭客濫用的金鑰不僅能存取雲端電子郵件服務Outlook.com,還能登入其他微軟的服務。

【攻擊與威脅】

資安業者McAfee揭露針對日本安卓用戶而來的惡意軟體SpyNote攻擊行動,駭客自6月7日開始,假冒東京電力公司、東京都水道局(東京都自來水公司)的名義寄送簡訊,聲稱使用者因支付電費或水費出現異常,即將面臨斷電、斷水的情況,並附上網址要求用戶確認。一旦使用者點選連結,手機就會透過網頁瀏覽器下載冒牌的東京電力公司、東京都水道局App,若是安裝這些應用程式,手機就有可能感染惡意軟體SpyNote。

資安業者McAfee揭露針對日本安卓用戶而來的惡意軟體SpyNote攻擊行動,駭客自6月7日開始,假冒東京電力公司、東京都水道局(東京都自來水公司)的名義寄送簡訊,聲稱使用者因支付電費或水費出現異常,即將面臨斷電、斷水的情況,並附上網址要求用戶確認。一旦使用者點選連結,手機就會透過網頁瀏覽器下載冒牌的東京電力公司、東京都水道局App,若是安裝這些應用程式,手機就有可能感染惡意軟體SpyNote。

此惡意軟體濫用安卓作業系統的輔助功能及裝置管理員權限,竊取手機裡的使用者敏感個資,例如裝置資訊、聯絡人名單、寄送及收到的簡訊,以及通話記錄等,此外,還能竊取Google Authenticator的動態密碼,以及Gmail與臉書資料。

透過使用者授權啟用輔助功能的權限,此惡意程式能夠在背景運作,並開啟能從Google Play市集以外的來源安裝應用程式的權限,以便進一步部署其他惡意軟體。

資安業者Palo Alto Networks提出警告,他們今年上半看到勒索軟體Mallox的攻擊行動大幅增加,較2022年下半增加了174%。

資安業者Palo Alto Networks提出警告,他們今年上半看到勒索軟體Mallox的攻擊行動大幅增加,較2022年下半增加了174%。

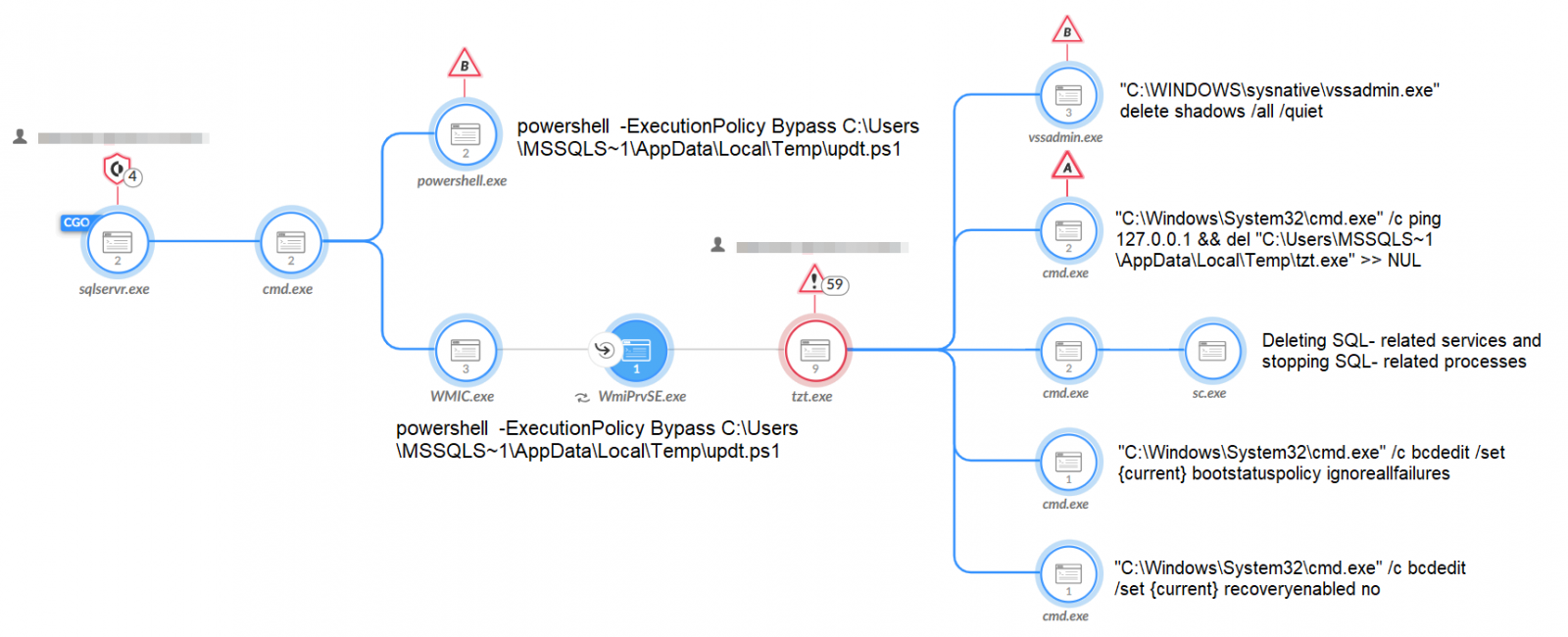

研究人員指出,這些駭客自2021年出沒,主要的入侵的管道都是透過微軟SQL Server,駭客藉由暴力破解來取得權限,成功後便使用命令列工具與PowerShell,從遠端伺服器下載勒索軟體檔案,然後利用WMI來執行Mallox,來進行檔案加密的工作。

為了讓檔案加密的流程順利,駭客會先利用一系列Windows內建程式,來阻斷處理程序,或是刪除備份資料,例如:透過sc.exe和net.exe,來終止並刪除SQL有關的服務;然後清除磁碟區陰影複製(Volume Shadow Copy)的備份資料、以wevtutil命令列工具清除系統的事件記錄、以takeown.exe竄改重要處理程序(如cmd.exe)的存取權限、以taskkill.exe終止防毒軟體有關的處理程序與服務等。比較特別的是,攻擊者也特別對於名為Raccine的勒索軟體反制工具,竄改電腦的機碼讓其功能失效。

逾1.5萬臺Citrix NetScaler伺服器曝露於CVE-2023-3519的風險當中

7月18日Citrix針對旗下的應用程式交付控制器NetScaler ADC(原名Citrix ADC)、SSL VPN系統NetScaler Gateway(原名Citrix Gateway)修補重大漏洞CVE-2023-3519(CVSS風險評分9.8),該公司表示已有人用於攻擊。但仍有不少IT人員尚未部署更新程式,而導致這些NetsScaler設備仍然曝露於上述漏洞的風險。

Shadowserver基金會的研究人員著手進行調查,發現至少有1.5萬臺伺服器存在上述漏洞,其中約有三分之一(5,700臺)在美國,德國、英國各有約1,500臺、1,000臺曝險。研究人員指出,部分存在漏洞的版本並未提供版本資訊,他們統計的數字可能遠低於實際曝險數量。

惡意軟體分析平臺VirusTotal對於資料外洩事件進行公開說明

上週惡意軟體分析平臺VirusTotal傳出資料外洩的事故,導致約有5,600筆用戶姓名的名單在網際網路上公開,包含了美國國家安全局(NSA)、德國情報單位的成員,以及臺灣、荷蘭、英國的政府機構。Google Cloud坦承確有此事,是VirusTotal員工作業過程不慎所致,現在他們對此提出進一步說明。

VirusTotal於7月21日發布公告,指出6月29日有員工不小心將CSV檔案上傳至VirusTotal網站,此CSV檔案的內容包含了進階用戶的部分資料,像是所屬公司、與VirusTotal有關的群組名稱、組織管理員的電子郵件信箱等。VirusTotal強調這起事故是人為疏失,他們沒有遭到網路攻擊。

針對中國駭客濫用的微軟帳號簽章,有研究人員警告影響範圍廣泛,攻擊者能用來存取其他微軟服務

7月中傳出中國駭客組織Storm-0558濫用微軟帳號(MSA)的簽章金鑰,偽造用於身分驗證的Token,進而取得約25個組織的電子郵件帳號 ,其中受害者不乏美國聯邦機構與政府官員,而引起當地媒體高度關注。對此,微軟已撤銷外洩的金鑰因應,並表示只會影響雲端電子郵件服務Outlook.com、Outlook Web Access in Exchange Online(OWA),但有研究人員認為影響範圍不只於此。

資安業者Wiz提出警告,駭客只要藉此MSA金鑰就能偽造Azure AD應用程式的Token,還能存取其他以微軟帳號登入的服務,例如:SharePoint、Teams、OneDrive等。研究人員認為,即使微軟已經撤銷此金鑰,組織的IT人員還是難以確認相關應用程式是否出現偽造Token的情況。

勒索軟體駭客Clop建置可透過網際網路存取的網站,公布受害組織的內部資料

勒索軟體駭客Clop疑似索討贖金不成,傳出竟在網際網路上公布部分受害組織遭竊資料。根據資安新聞網站Bleeping Computer的報導,研究人員Dominic Alvieri看到駭客開始模仿勒索軟體駭客BlackCat的手法,在網際網路架設數個公開網站,洩露普華永道(PwC)會計師事務所、怡安(Aon)、安永會計師事務所(Ernst & Young)、好市多旗下品牌科克蘭(Kirkland)、線上股市交易平臺TD Ameritrade的資料。但有別於BlackCat建置了受害組織的查詢資料庫,Clop的網站僅提供外洩資料下載。

勒索軟體駭客Clop疑似索討贖金不成,傳出竟在網際網路上公布部分受害組織遭竊資料。根據資安新聞網站Bleeping Computer的報導,研究人員Dominic Alvieri看到駭客開始模仿勒索軟體駭客BlackCat的手法,在網際網路架設數個公開網站,洩露普華永道(PwC)會計師事務所、怡安(Aon)、安永會計師事務所(Ernst & Young)、好市多旗下品牌科克蘭(Kirkland)、線上股市交易平臺TD Ameritrade的資料。但有別於BlackCat建置了受害組織的查詢資料庫,Clop的網站僅提供外洩資料下載。

【資安產業動態】

包含OpenAI在內,微軟、Amazon、Google、Meta、Anthropic、Inflection等7家大型人工智慧業者,在7月21日一起向美國白宮提出安全承諾,將協助AI技術朝向安全、可靠、更為透明的方向進行發展。這些業者將在推出相關產品之前確保其安全,亦會以安全為優先來建置系統。

公開向政府承諾之餘,上述業者也表示,會與業界、政府、社會、學術界分享AI管理的資訊,也將投注網路安全及內部威脅管理,保護私有及尚未公布的機器學習語言模型;在此同時,他們也會尋求與第三方單位合作,以找出AI系統的漏洞。

【其他新聞】

近期資安日報

【7月21日】 兆勤設備遭到殭屍網路Dark.IoT鎖定,並將被控制的設備用於DDoS攻擊

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10