中國駭客滲透美國政府的情況,在先前有美國政府向微軟通報逾20個組織電子郵件遭竊的情況,最近傳出當局對軍事設施進行調查的消息,原因是他們發現中國駭客2022年部署的惡意軟體,可能會在臺海未來發生戰爭時,防礙美國出兵援助臺灣。美國政府官員認為,這樣的惡意軟體不只影響軍事行動,還有可能波及民間企業及民眾,造成社會恐慌。

專門竊取臉書企業帳號的竊資軟體NodeStealer,其動態也相當值得留意。研究人員發現,有人以Python語言重新改寫,使得這個惡意軟體不僅功能變得更加強大,也更難進行反組譯。

連網設備恢復原廠初始設定,竟然會遺留部分機敏資料而曝險!Canon上週發布資安通告,指出旗下逾200款噴墨印表機在恢復原廠設定之後,Wi-Fi無線網路組態仍留存,而這些資訊有可能被用來入侵家庭或企業的內部網路環境。

【攻擊與威脅】

根據紐約時報的報導,美國正在針對各種軍事防禦系統進行清查,認為當中可能存在來自中國的惡意軟體,而有可能導致軍事通訊與補給行動遭到干擾。有官員向泰晤士報透露,政府認為惡意程式碼埋藏於軍事基地使用的電網、通訊系統、供水系統。也有國會官員認為,此惡意軟體有如定時炸彈,讓中國有能力切斷美國軍事基地的電力、水利、通訊,延緩軍事部署與補給行動,甚至造成中斷的情況,可能在中國未來對臺灣採取軍事行動的時候,干預美國軍方的運作。

該國政府官員認為其影響極為廣泛,因為軍事基地通常與民間共用相同的基礎設施,企業與民眾也可能受到該惡意程式衝擊,而導致社會動盪。

這項惡意軟體攻擊行動最初被揭露的時間,是在今年5月,當時微軟在關島及其他地區的電信系統偵測出神秘的程式碼,並指出攻擊者的身分是中國資助的駭客組織Volt Typhoon,但現在有十多名美國官員與業界專家認為,中國駭客的攻擊範圍超出電信系統,且至少在2022年5月就開始從事相關攻擊,美國政府追查此惡意程式已進行一段時間,由於這些程式碼埋藏得極為隱密,目前仍無法得知完整的攻擊範圍。近幾個月以來,美國白宮也針對此惡意程式召開一系列會議,討論因應方式,並向各州州長及公營事業公司透露調查結果,有官員透露,上述惡意程式碼的調查,最初集中於該國的軍事基地。

主機代管業者Cloudzy被資安廠商指控包庇駭客組織,為其提供C2代管服務

資安業者Halcyon揭露被用於代管C2的虛擬專用伺服器(VPS)供應商Cloudzy,此業者於美國、歐洲、亞洲建立15個資料中心(其中10個在美國),其VPS支援Windows及Linux作業系統,也提供遠端桌面連線(RDP)功能,但有別於一般的VPS業者,任何人只要提供企業的電子郵件信箱就能租用,而且該公司接受以加密貨幣支付相關費用,攻擊者因此偏好使用該公司的服務。

研究人員指出,他們起初是在調查勒索軟體附屬機構Ghost Clown與Space Kook的攻擊行動中,察覺兩組駭客都透過Cloudzy架設C2,進一步追查有不少駭客組織也使用Cloudzy,如勒索軟體駭客UNC2352與FIN12、犯罪集團TA505、以色列間諜軟體公司Candiru,以及來自中國、印度、伊朗、北韓、巴基斯坦、俄羅斯、越南的17個國家級APT駭客組織,進而確認Cloudzy是C2供應商(C2P)。

根據Halcyon的調查,由Cloudzy代管的伺服器當中,保守估計約有4成至6成被用於網路攻擊,而且,雖然該公司在美國登記,但實際上主要業務都是在伊朗首都德黑蘭進行。針對上述指控,Cloudzy執行長Hannan Nozari向路透社聲稱,他們公司不應對客戶的行為負責,並認為其中僅有2%客戶從事惡意活動。

資料來源

1. https://www.halcyon.ai/blog/report-ransomware-command-and-control-providers-unmasked-by-halcyon-researchers

2. https://www.reuters.com/technology/cloud-company-assisted-17-different-government-hacking-groups-us-researchers-2023-08-01/

中國駭客APT31鎖定東歐工控環境與關鍵基礎設施,企圖從被隔離的網路環境竊取機密

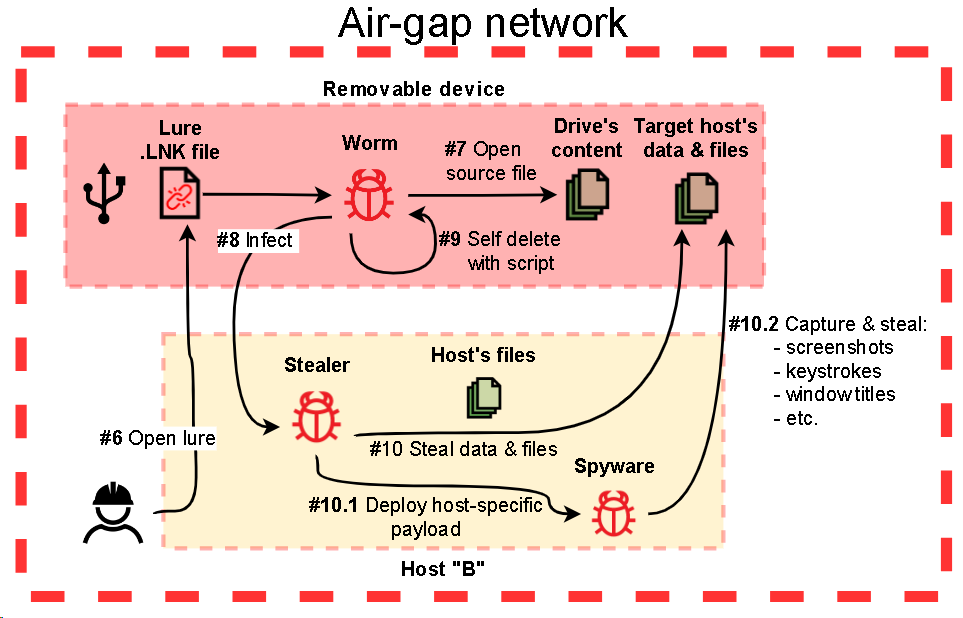

資安業者卡巴斯基揭露中國駭客組織APT31(亦稱Zircium)的攻擊行動,駭客從去年4月,鎖定東歐的工業控制系統(ICS)及關鍵基礎設施(CI)的受隔離網路環境而來,於其過程中總共至少使用了15種攻擊工具,最終在目標電腦部署惡意軟體FourteenHi。研究人員指出,駭客的攻擊行動可分3個階段,初期,先對目標系統植入惡意軟體,以便讓攻擊者能遠端存取,並進行偵察工作。到了第2階段,駭客散布能透過USB裝置入侵隔離網路的工具;在第3階段,則是將收集到的資料回傳至C2伺服器。

資安業者卡巴斯基揭露中國駭客組織APT31(亦稱Zircium)的攻擊行動,駭客從去年4月,鎖定東歐的工業控制系統(ICS)及關鍵基礎設施(CI)的受隔離網路環境而來,於其過程中總共至少使用了15種攻擊工具,最終在目標電腦部署惡意軟體FourteenHi。研究人員指出,駭客的攻擊行動可分3個階段,初期,先對目標系統植入惡意軟體,以便讓攻擊者能遠端存取,並進行偵察工作。到了第2階段,駭客散布能透過USB裝置入侵隔離網路的工具;在第3階段,則是將收集到的資料回傳至C2伺服器。

駭客使用的惡意軟體,包含四種工具:(一)偵測連接到電腦的外接式儲存裝置,並用來收集檔案、截取螢幕截圖、投放額外的惡意酬載;(二)使用含有弱點的McAfee可執行檔,藉由DLL挾持的手法來感染外接式儲存裝置;(三)執行批次檔收集裝置上的資料,並輸出到名為$RECYCLE.BIN的資料夾;(四)類似第一種工具,也具備偵測連接到電腦的外接式儲存裝置,並能用來收集檔案、截取螢幕截圖,但沒有感染外接式裝置的能力。

不過,事情後來有了變化。去年5月,研究人員發現駭客在攻擊行動使用額外的工具,目的是從遭到感染的電腦收集本機檔案,並使用WinRAR打包,然後傳送至Dropbox。

有人以Python重新改寫竊資軟體NodeStealer,並假借提供Excel及Google Sheets範本的名義散布

資安業者Palo Alto Networks揭露新一波的竊資軟體NodeStealer 2.0攻擊行動,駭客先是透過臉書發送廣告訊息,表示免費提供可追蹤預算的Excel及Google Sheets的專業範本,引誘使用者從Google Drive下載特定的ZIP壓縮檔,一旦依照指示開啟裡面的可執行檔案,電腦就有可能被植入NodeStealer 2.0。此竊資軟體主要的功能為接管臉書的企業帳號,並能盜取加密貨幣、搜括瀏覽器的帳密資料,甚至能讓攻擊者下載BitRAT、XWorm等惡意程式到受害電腦上。與今年5月Meta揭露的NodeStealer相比,這個竊資軟體的2.0版改以程式語言Python重新打造,目標也不再只是針對臉書的企業帳號,而駭客這麼做,也使得新版竊資軟體難以反組講,威脅也更加嚴重。

資安業者Palo Alto Networks揭露新一波的竊資軟體NodeStealer 2.0攻擊行動,駭客先是透過臉書發送廣告訊息,表示免費提供可追蹤預算的Excel及Google Sheets的專業範本,引誘使用者從Google Drive下載特定的ZIP壓縮檔,一旦依照指示開啟裡面的可執行檔案,電腦就有可能被植入NodeStealer 2.0。此竊資軟體主要的功能為接管臉書的企業帳號,並能盜取加密貨幣、搜括瀏覽器的帳密資料,甚至能讓攻擊者下載BitRAT、XWorm等惡意程式到受害電腦上。與今年5月Meta揭露的NodeStealer相比,這個竊資軟體的2.0版改以程式語言Python重新打造,目標也不再只是針對臉書的企業帳號,而駭客這麼做,也使得新版竊資軟體難以反組講,威脅也更加嚴重。

研究人員指出,上述NodeStealer 2.0的惡意程式下載功能裡,攻擊者利用名為fodhelper.exe的處理程序執行PowerShell指令碼,從遠端伺服器接收ZIP壓縮檔,目的是繞過Windows作業系統的使用者帳號控制(UAC)功能。

【漏洞與修補】

Canon呼籲用戶送修、汰換印表機前,應手動移除Wi-Fi組態

7月31日Canon發布資安通告,指出該公司旗下的噴墨印表機存在漏洞,第三方人士有可能藉此得知Wi-Fi無線網路的組態,進而發動攻擊,約有200款機型會受到影響,這些印表機涵蓋家用、企業級噴墨印表機,以及大圖輸出機。呼籲使用者如果要將印表機送修,或是要進行淘汰,必須清空印表機的Wi-Fi設定。

該公司並未透露漏洞的名稱或CVE編號,但指出上述存在弱點的印表機裡,儲存的Wi-Fi設定不會在回復初始組態的過程刪除,而使得他人有機會存取敏感資料,例如:SSID、密碼、Wi-Fi網路通訊協定(如WPA3、WEP)、IP位址、MAC位址等,進而入侵家用網路或是企業網路的環境。對此,他們呼籲用戶應在重設所有組態後,接著開啟WLAN,然後再次進行所有組態重設的命令,來避免Wi-Fi組態外洩的情況。

【資安產業動態】

為強化零售業對於個人資料的保護,經濟部發布綜合商品零售業個人資料檔案安全維護管理辦法

經濟部根據個人資料保護法第27條第3項規定,制定的綜合商品零售業個人資料檔案安全維護管理辦法,於8月1日正式發布、施行,對於資本額達新臺幣1千萬元以上、且有招募會員,或是能取得交易對象個資的零售業者,必須在6個內訂定安全維護計畫。此計畫內容需包含個人資料蒐集、處理及利用之內部管理程序、界定個人資料之範圍及項目、資訊安全管理及人員管理、實施教育訓練,及事故之預防、通報及應變機制等,並應配置相當資源,落實個人資料檔案之安全維護及管理,防止個人資料被竊取、竄改、毀損、滅失或洩露。經濟部也預告將舉辦有關的宣導說明會,輔導業者訂立上述的維護管理計畫。

【其他新聞】

義大利組織遭惡意軟體WikiLoader鎖定,於受害電腦部署金融木馬及竊資軟體

美國服飾零售業者Hot Topic遭遇網路攻擊,用戶資料可能外洩

Peloton智慧健身器材存在漏洞,攻擊者有可能存取系統資訊、部署惡意軟體

近期資安日報

【8月1日】 Google彙整2022年零時差漏洞攻擊態勢,並指出駭客透過已知漏洞找出新漏洞的現象變得更加氾濫

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10