(背景圖片)Oleg Illarionov on Unsplash

經過一次修補失敗後,微軟在上周終於成功修補了一個可讓駭客跨租戶竊取程式碼開發平臺Power Platform別家公司重要資訊的漏洞,不過是在資安廠商批判後才加速完成。

這漏洞是由資安廠商Tenable發現並通報,影響Power Platform的自訂連接器(Custom Connector)。微軟修補作業完全在Azure主機端,客戶不需採取任何行動,也不會影響Azure用戶。

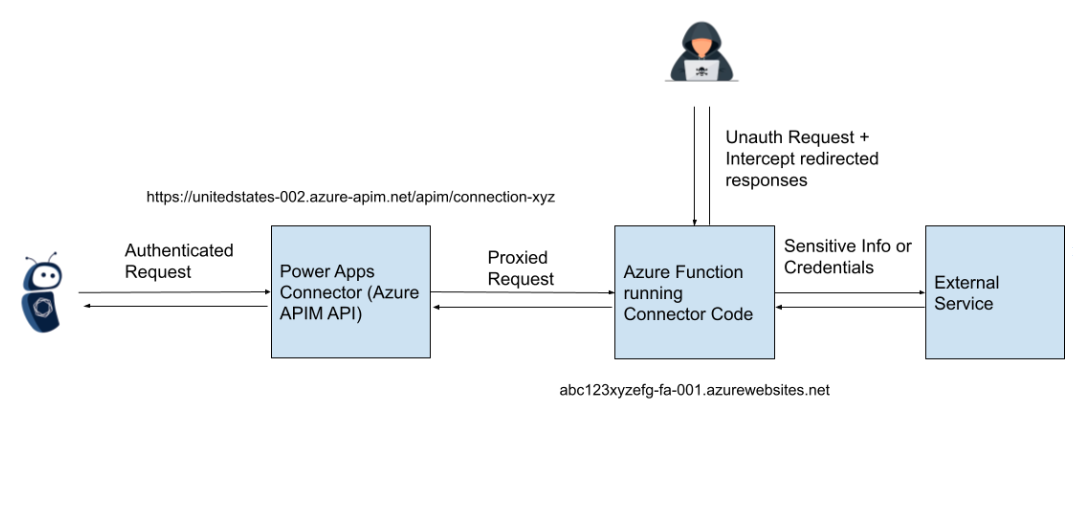

Tenable解釋,Power Platform(包括Power Apps、Power Automation)允許使用者從自訂連接器撰寫C#程式碼存取其他Azure主機,以便和其他服務串接或溝通。正常情況下,部署C#程式的用戶是經由API端點將HTTP呼叫,將程式部署到微軟控制的Azure Function主機完成這任務,這段過程是不需驗證的。

圖片來源_Tenable

但研究人員發現,駭客可以傳送呼叫,觸發取得custom C# code,從中判斷出和目標自訂連接器(Custom Connector)相關的Azure Function主機名稱,以及其他連接器的Azure Function主機名稱,因為都依整數排序。他們測試發現,許多連接器作用是傳送Power Platform和第三方服務的身份驗證資訊。只要存取防護不周的Azure Function主機,就可能攔截OAuth用戶ID及金鑰、密碼等資訊,也就能存取第三方服務和應用程式。

研究人員指出,其研究只能確定該漏洞可外洩資料,但也指出,視自訂連接器可觸發的行為而定,後果可能不只是資料外洩,可能有其他後果,例如執行程式碼。Tenable並說明,其概念驗證程式顯示可以發送POST呼叫,從custom C# code找出Azure Function主機,以及他們也取得一家銀行的Azure服務的存取憑證。

因此Tenable判斷該漏洞屬重大風險,並於3月底通報微軟。但Tenable執行長Amit Yoran批評該公司3月底就通知,微軟卻修補牛步化。

根據Tenable說法,該公司於3月底通報微軟,後者曾在7月6日修補(註:微軟的文件是寫6月7日)。但Tenable發現微軟修補不全,而於4天後重新通報,並應微軟要求延後公告漏洞。微軟原本預計要到9月28日完成修補,不過在安全廠商於7月底發出部分安全公告的壓力下,微軟提前在8月3日對受影響的Azure主機部署修補程式。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-09

2026-02-10