為了因應態勢日益險峻的網路威脅,近年來不斷有專家呼籲政府與企業之間應採取聯合防禦及情資共享的戰略,在9月18日由資安業者Mandiant舉辦的資安會議mWISE Conference 2023當中,美國聯邦調查局(FBI)局長Christopher Wray特別以此進行演說,透過資訊分享、情資分析的良性循環,最終在大家的合作下就可以保護國家的網路。特別的是,他呼籲企業在資安防護計畫裡「納入FBI」,讓他們能發揮公權利來攔阻網路犯罪。

【攻擊與威脅】

8月14日家庭清潔用品公司高樂氏(Clorox)向美國證券交易所(SEC)通報,該公司網路出現未經授權的活動,導致部分業務的營運受到衝擊,一個月後該公司再度通報後續處理的進度。9月18日高樂氏提出新的說明,指出他們在資安事故發生之後,開始實施持續營運計畫,被迫降低生產作業的速度,採用手動安排及進行作業程序,導致客戶面臨產品缺貨的情形。

此次資安事故造成該公司部分IT基礎設施毀損,他們將其離線並著手修復,並預計將於9月25日這週恢復正常的自動化訂單處理流程。而對於產品的生產,該公司表示他們大多數的工廠已經復工,但無法確定需要多少時間才能完全回復。

至於這起事故對該公司的財務和業務帶來的衝擊,該公司表示仍在評估,但預計會對2024年第一季財務產生重大影響。

資料來源

1. https://d18rn0p25nwr6d.cloudfront.net/CIK-0000021076/ae1fd2f2-142b-4a99-bed8-e7bfeb8a2bb7.pdf

2. https://www.sec.gov/ix?doc=/Archives/edgar/data/21076/000120677423000969/clx4231381-8k.htm

伊朗駭客APT33發起密碼潑灑攻擊,並濫用開源資安框架偵察Azure AD環境

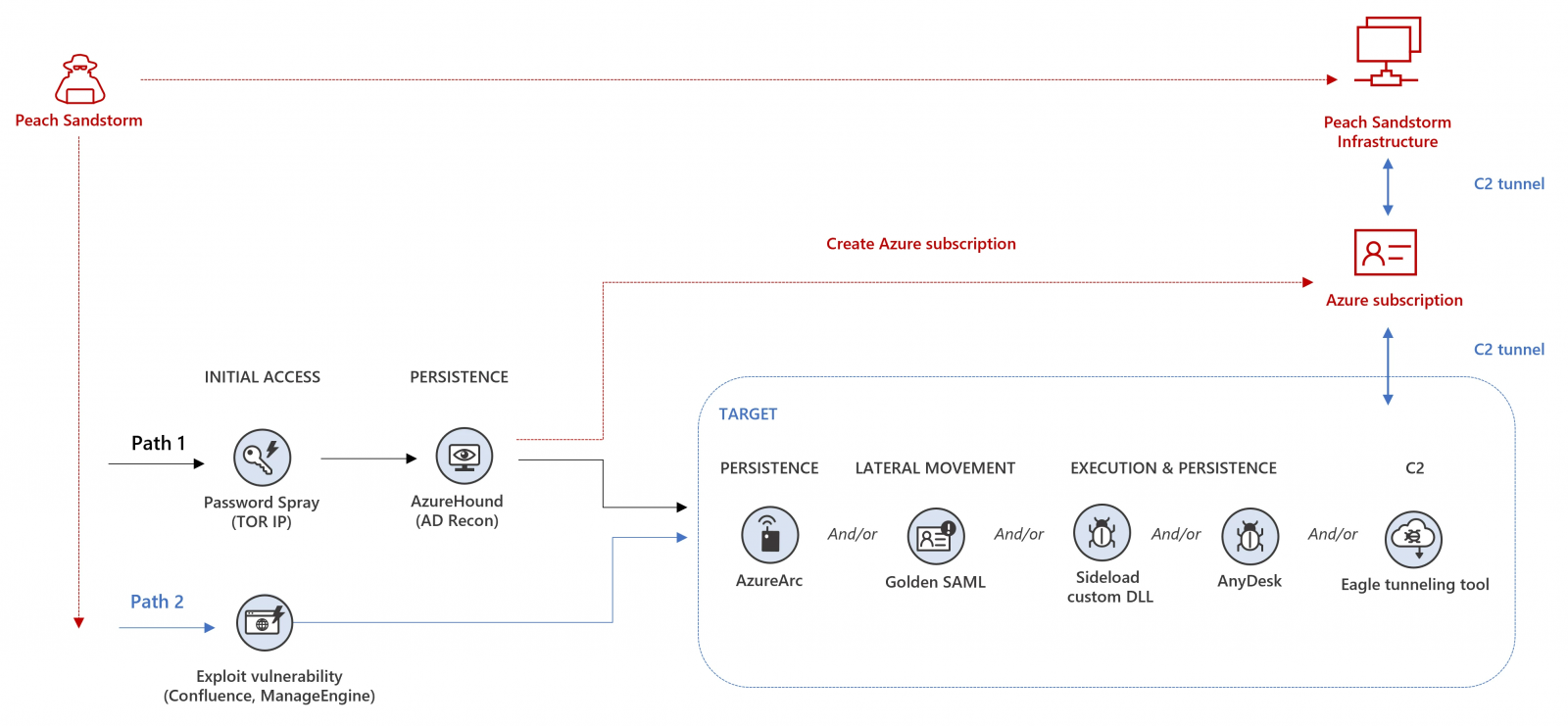

微軟揭露伊朗駭客組織APT33(亦稱Peach Sandstorm、Refined Kitten)今年初發起的攻擊行動,這些駭客自2月至7月,鎖定美國等國家的衛星、國防、製藥領域的組織,透過密碼潑灑(Password Spray)的方式,嘗試存取目標組織的內部網路環境,然後利用開源資安框架AzureHound或Roadtools,對組織的Microsoft Entra ID(原Azure AD)進行偵察,從其雲端環境竊取資料。

微軟揭露伊朗駭客組織APT33(亦稱Peach Sandstorm、Refined Kitten)今年初發起的攻擊行動,這些駭客自2月至7月,鎖定美國等國家的衛星、國防、製藥領域的組織,透過密碼潑灑(Password Spray)的方式,嘗試存取目標組織的內部網路環境,然後利用開源資安框架AzureHound或Roadtools,對組織的Microsoft Entra ID(原Azure AD)進行偵察,從其雲端環境竊取資料。

此外,這些駭客也可能利用外洩的Azure帳密資料,租用Azure服務,或是濫用Azure Arc於受害組織的網路環境持續活動,他們也運用Golden SAML的手法進行橫向移動,並使用隧道工具EagleRelay隱匿C2的流量。

研究人員指出,除了密碼潑灑,這些駭客在部分攻擊行動裡,也利用應用程式漏洞,如: Zoho ManageEngine漏洞CVE-2022-47966、Atlassian Confluence漏洞CVE-2022-26134入侵目標組織。

駭客使用Python打造竊資軟體NodeStealer,鎖定北美與南歐盜取企業臉書帳號

資安業者Netskope對於近期的竊資軟體NodeStealer攻擊行動提出警告,他們看到駭客利用Python打造竊資軟體,主要目標是南歐與北美的製造業、科技產業,目的是竊取使用者臉書帳密資料、瀏覽器的組態,進而挾持企業組織的臉書帳號。

攻擊者先是鎖定經營臉書商業網站的管理員,發送臉書訊息,聲稱該公司售出產品的品質低落,用了沒多久就壞掉,並附上「產品照片」。然而一旦管理員開啟附件壓縮檔,內容並非圖片,而是批次檔,若是依照指示開啟,電腦就會執行Chrome瀏覽器,將用戶帶到合法網站,但在此同時,此批次檔會執行PowerShell,下達Invoke-WebRequest的命令,從惡意網域下載作案工具,接著利用PowerShell執行Python解析器,以及竊資軟體NodeStealer。

研究人員指出,雖然駭客的主要目標是企業的臉書帳號,但是新的竊資軟體不光收集這類帳密資訊,還會從瀏覽器盜取所有使用者儲存的帳密資料,並透過Telegram回傳給駭客。由於攻擊者透過臉書的CDN代管惡意批次檔,使得資安系統難以察覺異狀。

【漏洞與修補】

9月19日趨勢科技發布資安通告,指出該廠牌旗下的防毒軟體Apex One、Worry-Free Business Security(WFBS)存在重大漏洞CVE-2023-41179,這項漏洞出現於他們採用的第三方應用程式移除元件,一旦攻擊者能夠存取目標系統上的管理主控臺,就有可能利用上述的防毒軟體移除元件執行任意命令,CVSS風險評分為9.1,影響本地部署及雲端服務版本的Apex One、Worry-Free Business Security。

值得留意的是,該公司已察覺該漏洞被用於攻擊行動。對此,日本電腦網路危機處理暨協調中心(JPCERT/CC)也提出警告,呼籲用戶應儘速更新至最新版本。

資料來源

1. https://success.trendmicro.com/dcx/s/solution/000294994

2. https://www.jpcert.or.jp/english/at/2023/at230021.html

9月18日GitLab針對社群版(CE)及企業版(EE)用戶發布16.2.7、16.3.4版更新,當中修補了重大漏洞CVE-2023-4998,這項漏洞是研究人員Johan Carlsson發現,原因是GitLab在8月修補中等程度漏洞CVE-2023-3932的程式碼可被繞過,而使得攻擊者可在用戶不知情、未經授權的情況下,執行Pipeline自動化工作流程,亦有機會存取GitLab的存放的敏感資訊,或是假冒使用者的權限來執行程式碼、竄改資料、觸發GitLab系統的特定事件。

而對於執行16.2之前版本的用戶,該公司提出緩解措施:IT人員應避免同時啟用直接傳輸(Direct transfers)與安全政策(Security policies)的功能。

Fortinet修補防火牆作業系統、上網安全閘道、WAF的高風險漏洞

9月13日Fortinet針對旗下多項產品發布資安通告,當中修補2項與跨網站指令碼(XSS)有關的高風險漏洞。

根據CVSS風險評分的高低,最嚴重的是CVE-2023-29183,這項漏洞存在於6.2至7.2版的防火牆作業系統FortiOS,以及7.0至7.2版網頁安全閘道FortiProxy,攻擊者若是通過身分驗證,可利用偽造的來賓管理設定來觸發系統執行惡意JavaScript程式碼,起因是這些系統的圖形介面(GUI)在產生網頁過程裡,對於輸入進行不適當的中和處理(Neutralization),CVSS風險評分為7.3。

另一個高風險漏洞為CVE-2023-34984,則是影響網頁應用程式防火牆(WAF)暨API防護解決方案FortiWeb,可被攻擊者用於繞過此系統的跨網站偽造請求(CSRF)防護措施,影響6.3至7.2版ForitWeb,CVSS風險評分為7.1。

資料來源

1. https://www.fortiguard.com/psirt/FG-IR-23-106

2. https://www.fortiguard.com/psirt/FG-IR-23-068

【資安防禦措施】

面對人數多50倍的中國駭客威脅,FBI局長呼籲公私聯防,善用AI對抗網路威脅

資安業者Mandiant於9月18至20日舉辦資安防禦會議mWISE Conference 2023,美國聯邦調查局(FBI)局長Christopher Wray指出,中國駭客人數是FBI所有資安專家的50倍以上,就算集結FBI所有網路安全專家與情報分析師,全數應付中國的網路攻擊,在人數上仍遠遠不足。面對攻防失衡局勢,他呼籲政府、執法機關與民間產業要合作,公私聯防,情資分享,並善用AI人工智慧技術以對抗日益嚴重的網路攻擊。

Christopher Wray對在場的資安人員說,FBI不僅希望企業要擁有資安防護計畫,更要把FBI納入計畫中,在資安事件發生的第一時間通知FBI。他舉出Colonial Pipeline勒索軟體攻擊事件與QBot殭屍網路為例,都是受害者第一時間與FBI分享情資,才能讓FBI充分發揮執法權利,在贖金流向駭客的帳戶前成功地攔截下來。

【其他新聞】

OpenAI宣布成立AI紅隊演練網路,招募各界專家改善大型語言模型安全

中東電信業者遭駭客組織ShroudedSnooper鎖定,假借提供端點防護系統元件散布惡意程式

近期資安日報

【9月19日】 Juniper甫修補的中等風險漏洞恐遭低估,研究人員發現能用於發動RCE攻擊,近1.2萬臺設備曝險

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10