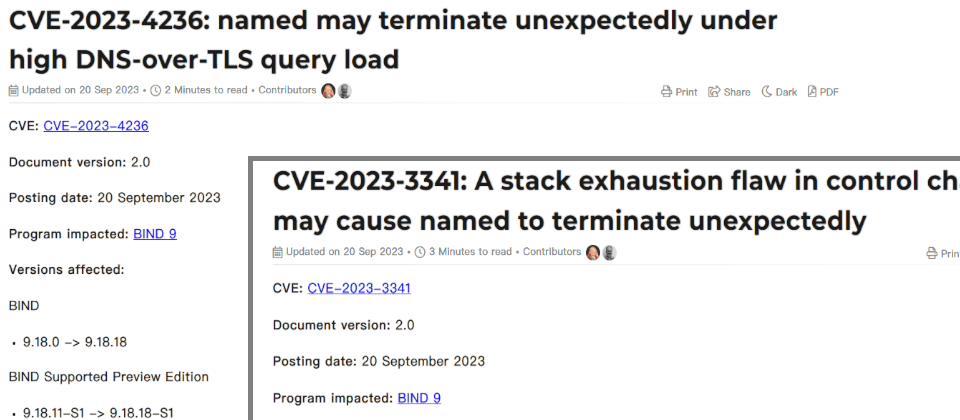

9月20日網際網路系統協會(ISC)發布DNS軟體BIND更新,提供9.16.44、9.18.19、9.19.17等版本,修補高風險漏洞CVE-2023-3341、CVE-2023-4236。

這兩個漏洞的CVSS風險評分同為7.5,影響範圍較廣的是CVE-2023-3341,一旦遭到利用,攻擊者可藉由控制頻道發送偽造訊息,可能導致處理封包的程式碼佔滿整個記憶體堆疊,使得BIND無預期停止運作,影響9.16、9.18、9.19版BIND。

這項漏洞發生的原因,在於處理控制通道訊息的程式碼傳送到named時,會在解析封包的過程呼叫特定的遞迴功能。遞迴的深度取決於可接受的封包最大值;這可能造成封包解析的程式碼耗盡可用的記憶體堆疊,導致named無預期終止。由於每個輸入的控制頻道訊息內容在通過驗證前會進行完全解析,攻擊者若要利用這項弱點,只要透過特定的TCP連接埠組態,就能從網路存取控制頻道,無須持有有效的RNDC金鑰。

ISC本次修補的另一個漏洞CVE-2023-4236,起因是處理DNS-over-TLS查詢的程式碼存在弱點,導致該系統內部資料結構在出現大量查詢作業的情況下,而造成不正確的重覆利用,演變成斷言(assertion)出錯讓該系統終止運作,影響9.18版BIND。不過,ISC指出,這項弱點並不影響DNS-over-TLS的程式碼。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

Advertisement