微軟

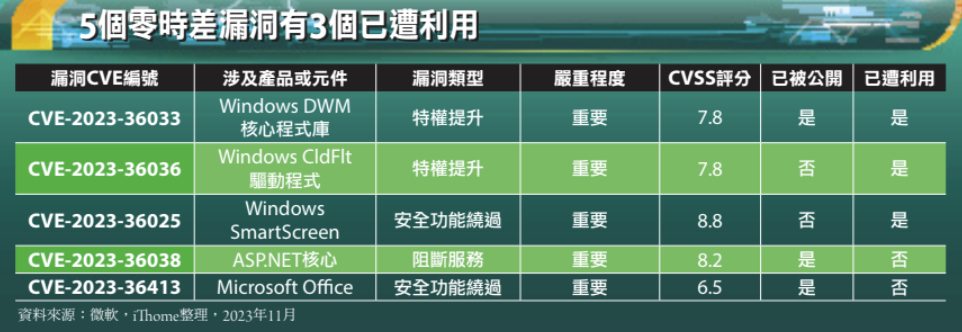

微軟於今年11月的Patch Tuesday總計修補了逾60個安全漏洞,包含5個零時差漏洞,其中又有3個已遭駭客利用。

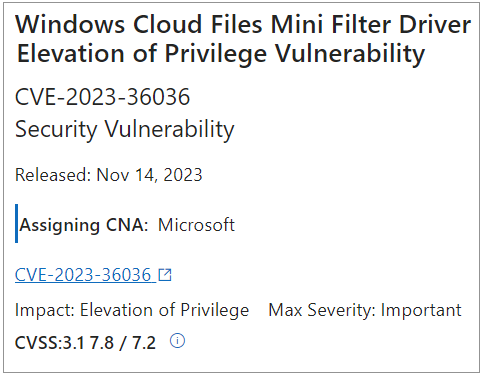

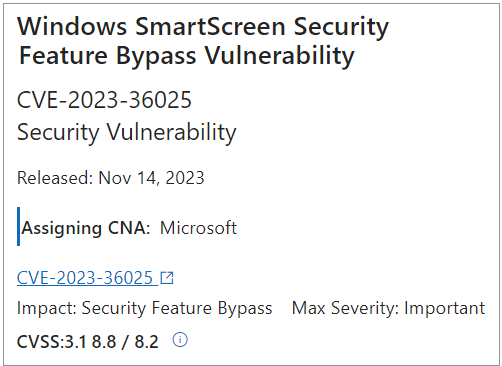

本月的零時差漏洞都只被列為重要(Important)漏洞,當中已遭駭客利用的是涉及Windows DWM Core Library的CVE-2023-36033、與Windows Cloud Files Mini Filter Driver有關的CVE-2023-36036,以及可繞過Windows SmartScreen安全功能的CVE-2023-36025。

DWM的全名為Desktop Window Manager,主要功能是藉由硬體加速來呈現Windows的圖像使用者介面,微軟並未公布相關的CVE-2023-36033漏洞細節,僅說成功的攻擊將允許駭客取得系統權限。影響Windows Cloud Files Mini Filter Driver的CVE-2023-36036也是個權限擴張漏洞,此一驅動程式為Windows的預設功能,專門用來管理雲端檔案,亦允許駭客取得系統權限。

趨勢Zero Day Initiative(ZDI)團隊分析,不管是CVE-2023-36033或CVE-2023-36036看起來都可用來搭配遠端程式攻擊漏洞,即使只被列為重要漏洞也應優先修補。

SmartScreen則是一個基於雲端的反網釣與反惡意程式元件,被應用在諸如Windows、IE及Microsoft Edge等微軟產品中,根據微軟的說明,CVE-2023-36025漏洞允許駭客繞過SmartScreen的檢查與相關提示,前提是使用者必須點選特製的Internet Shortcut (.URL)檔案,或是一個連至一個惡意.URL檔案的超連結。

另外還有兩個已被公布但尚未遭到攻擊的零時差漏洞為CVE-2023-36038與CVE-2023-36413,前者是ASP.NET Core的服務阻斷漏洞,後者則可用來繞過Microsoft Office安全功能。

還有3個重大漏洞需重視

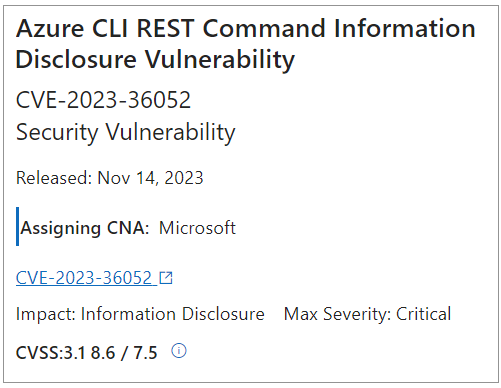

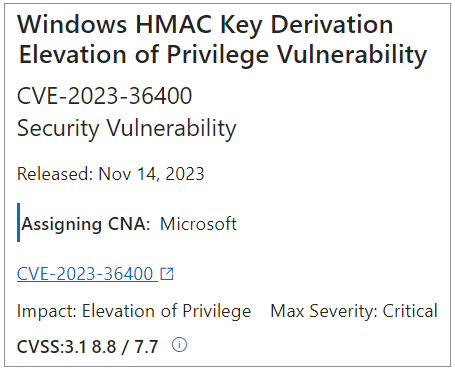

本月只有3個安全漏洞被列為重大(Critical)等級,分別是CVE-2023-36052、CVE-2023-36400與CVE-2023-36397。其中,CVE-2023-36052為Azure CLI REST Command的資訊揭露漏洞,成功利用此一漏洞的駭客將可復原由特定CLI命令建立、且由Azure DevOps或GitHub Actions發布的紀錄檔中的明文密碼及使用者名稱。意味著未經授權的駭客將可透過存放於開源儲存庫中的紀錄檔案找到內含的憑證。微軟建議受影響的用戶應將Azure CLI升級至2.53.1或以上的版本。

CVE-2023-36400則是Windows HMAC金鑰衍生的權限擴張漏洞,成功的攻擊將允許駭客以低特權的Hyper-V Guest穿越安全邊界以於Hyper-V Host環境中執行程式,要利用該漏洞的前提是駭客必須先登入系統,再藉由特製的應用程式攻擊該漏洞並獲得系統控制權。

CVE-2023-36397是Windows Pragmatic General Multicast(PGM)的遠端程式攻擊漏洞,其CVSS風險評分高達9.8,為本月微軟所修補的安全漏洞中風險最高的。PGM是個群播協定,它讓接收方得以偵測並要求重新傳輸所遺失的資料,也能針對無可挽回的遺失祭出通知,總之是由接收方負擔接收所有資料的責任。

微軟說明,當Windows訊息佇列服務於PGM伺服器環境中運作時,駭客只要透過網路傳送一個特製的檔案就能實現遠端程式執行,並嘗試觸發惡意程式碼。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06

.png)

.png)