Palo Alto Networks

微軟在今年3月的例行更新(Patch Tuesday)當中,修補Outlook零時差漏洞CVE-2023-23397(CVSS風險評分為9.8),當時透露與俄羅斯軍情單位GRU有關的駭客,在去年4月中旬到12月將其用於攻擊行動。如今研究人員透露更多細節。

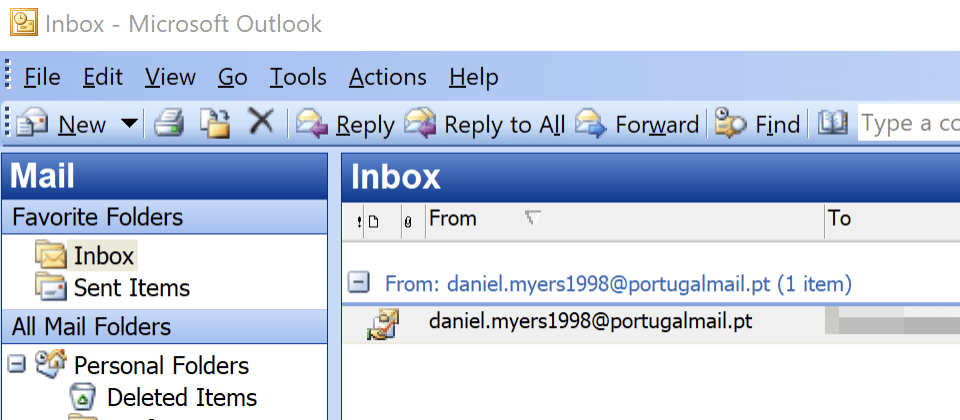

由於這項漏洞利用的難度並不高,攻擊者可透過發送特製的電子郵件來觸發漏洞,導致收信程式Outlook搜尋和處理的過程中就有可能中招,甚至有可能在預覽窗格呈現之前就觸發。

更進一步來說,攻擊者發送的惡意郵件當中,會帶有延伸的MAPI屬性,當中帶有通用命名規範(Universal Naming Convention,UNC)路徑,連至攻擊者控制的SMB共享資料夾(即TCP的445埠)。

上述連線至遠端SMB伺服器的過程裡,會發送使用者的NTLM交握訊息,從而導致攻擊者能在其他支援NTLM身分驗證的系統上進行身分驗證的重放攻擊。

漏洞修補後,俄羅斯駭客組織APT28仍持續利用

針對這項漏洞利用攻擊,12月4日微軟威脅情報團隊提出警告,俄羅斯駭客組織APT28(亦稱Fancy Bear、Strontium、Forest Blizzard)近期積極利用今年3月修補的漏洞CVE-2023-23397,企圖存取Exchange伺服器上的電子郵件信箱帳號,目標是美國、歐洲、中東的政府機關、運輸業 、非政府組織。

這項漏洞最初是由微軟與烏克蘭電腦網路危機處理小組(CERT-UA)共同發現,為權限提升漏洞,攻擊者可傳送帶有特定MAPI屬性的惡意郵件觸發漏洞,收信人連向駭客控制的SMB共享資料夾,導致駭客能夠取得Net-NTLMv2的雜湊值,進而執行NTLM重放攻擊(NTLM Relay)。

而在這一波漏洞攻擊行動裡,微軟發現駭客不光利用CVE-2023-23397,還可能會搭配其他已知漏洞,例如:WinRAR漏洞CVE-2023-38831,或是瀏覽器排版引擎MSHTML排版引擎漏洞CVE-2021-40444。其他也有可能遭到利用的漏洞包括:CVE-2021-42292、CVE-2021-42321、CVE-2021-34473、CVE-2020-17144、CVE-2020-0688等。

波蘭網路司令部(Polish Cyber Command,DKWOC)也在當地察覺類似的攻擊行動,並提供工具讓IT人員來檢查Exchange伺服器是否受害。

DKWOC提出以下5個防範措施

(一)修補CVE-2023-23397,以及此漏洞的繞過漏洞CVE-2023-29324;

(二)利用微軟提供的指令碼檢查Exchange伺服器;

(三)對於遭到入侵的使用者重設密碼;對於所有使用者啟用多因素驗證(MFA);

(四)封鎖來自外部IP位址的135埠、445埠流量;

(五)停用NTLM。

受害組織主要來自北約組織成員國,遍布14個國、30個組織

在微軟對這群駭客利用Outlook零時差漏洞發動攻擊提出警告,並指出他們的目的是從Exchange伺服器盜取電子郵件帳號,目前也有其他研究人員揭露更多調查結果。

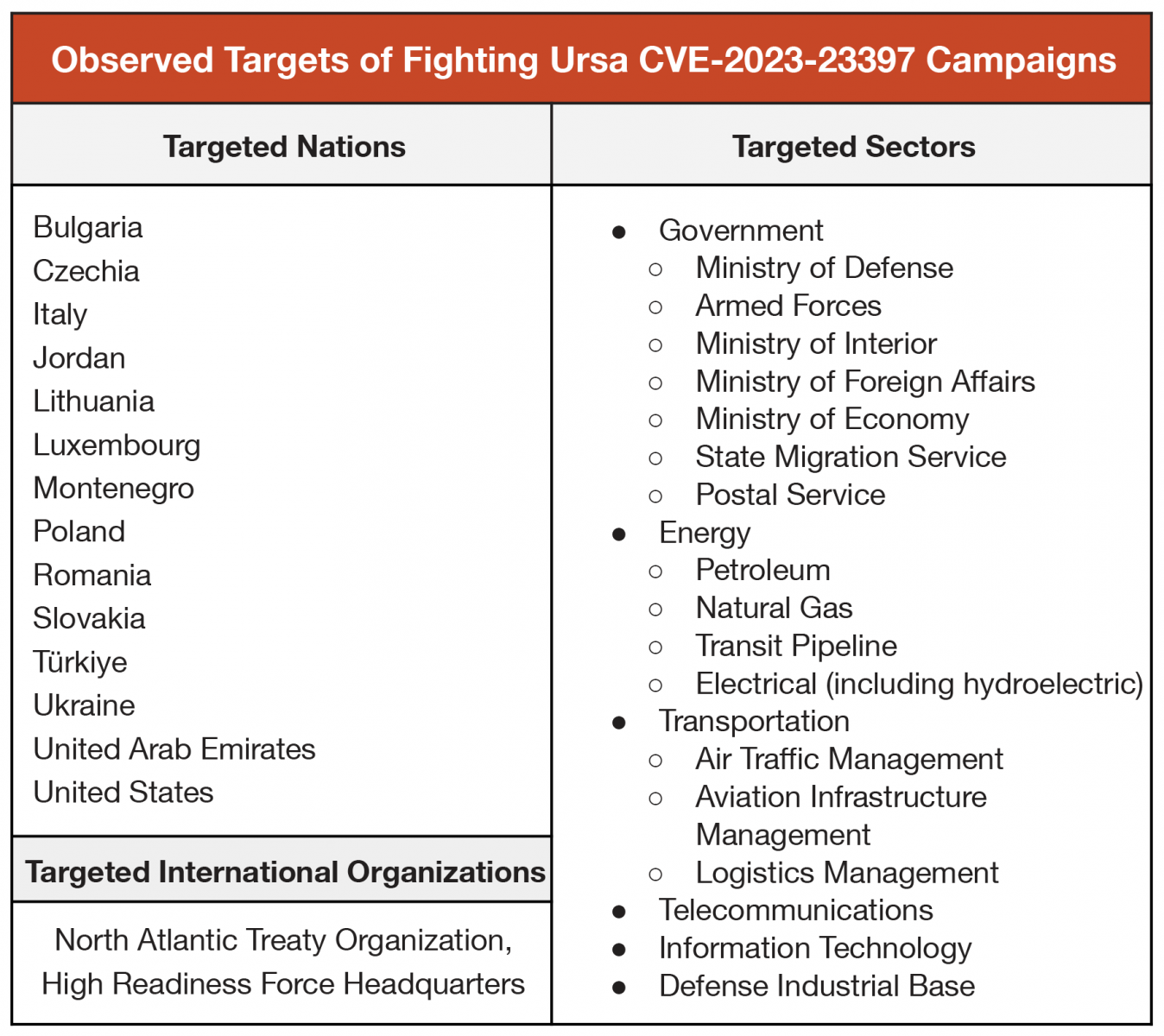

例如,資安業者Palo Alto Networks就揭露這些駭客攻擊行動的規模。這些駭客約在20個月裡發動3波攻擊行動,針對14個國家、逾30個企業組織而來。

這些駭客從俄羅斯對烏克蘭進行軍事行動之後,在2022年3月就開始利用這項漏洞攻擊烏克蘭移民署;同年4月中旬至12月,該組織將其用於入侵歐洲15國政府、軍事單位、能源組織、交通單位的網路環境,竊取俄羅斯入侵烏克蘭有關的軍事情報電子郵件。

而在微軟今年3月修補漏洞後,這些駭客仍舊透過這項漏洞竊取帳密資料,進行第2波攻擊行動,從而於受害組織進行橫向移動,相關的攻擊行動在5月另一個MSHTML漏洞CVE-2023-29324(CVSS風險評分6.5)公布後顯著增加。

而在今年的9月至10月,這些駭客從事第三波攻擊行動,研究人員確認目標至少涵蓋7個國家的9個組織。

Palo Alto Networks的研究人員指出,遭到這些駭客攻擊的國家,除了烏克蘭、約旦、阿拉伯聯合大公國(UAE),其餘皆為北約組織(NATO)會員國,且有北約快速部署兵團遭到鎖定。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10