鎖定企業臉書帳號的大規模網路攻擊行動,去年7月、8月,資安業者WithSecure、Zscaler揭露名為DuckTail的竊資軟體攻擊行動,這起事故是越南駭客特別針對數位行銷及廣告領域的人才下手,藉由職場社群網站LinkedIn尋找目標。

但類似的手法,最近又有新的發現。資安業者Group-IB發現另一起專門針對越南企業組織而來的攻擊行動,對方使用另一款竊資軟體VietCredCare,從事攻擊行動迄成約有一年半,受害組織遍及當地三分之二省份。

【攻擊與威脅】

竊資軟體VietCredCare鎖定越南企業臉書帳號,將其用於投放廣告或是詐騙

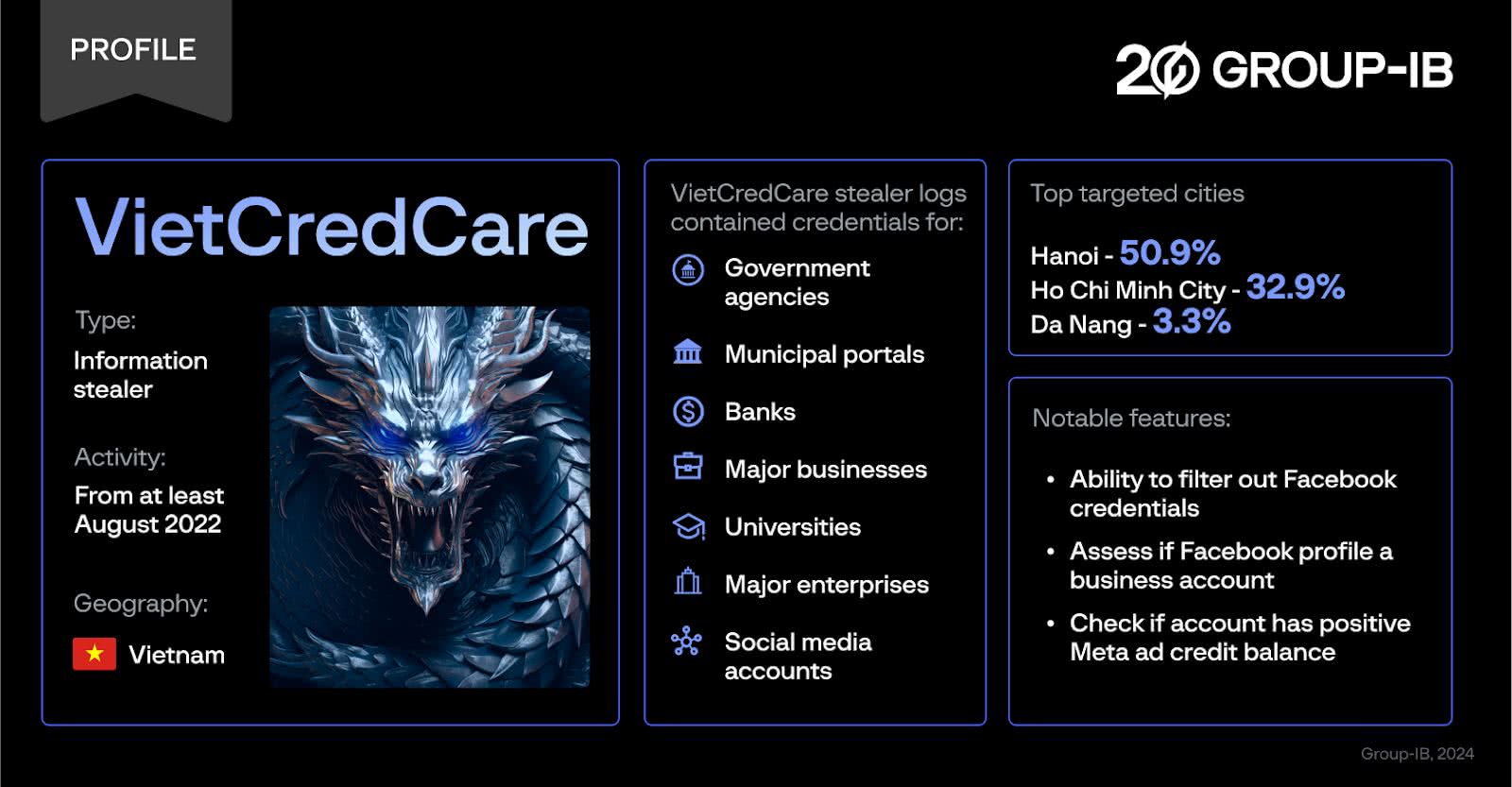

資安業者Group-IB揭露從2022年10月發現的竊資軟體VietCredCare,此惡意程式專門針對越南的使用者而來,攻擊者的主要目標是接管受害企業的臉書帳號。

資安業者Group-IB揭露從2022年10月發現的竊資軟體VietCredCare,此惡意程式專門針對越南的使用者而來,攻擊者的主要目標是接管受害企業的臉書帳號。

根據研究人員的調查,使用此竊資軟體的駭客滲透9個當地政府機關、12個省的公共服務入口網站、65所大學、4家電子商務平臺、21家銀行、12個當地主要企業。而在越南63個省份當中,44個省出現受害組織,而且有超過半數(50.9%)位於河內,其次是胡志明市、峴港,分別有32.9%、3.3%。

研究人員指出,此竊資軟體特別之處在於,它具備自動過濾臉書帳號連線階段(Session)的Cookie,並能識別臉書帳號是否用於管理廣告,以及投放廣告的額度等資訊。而對於該惡意軟體的散布途徑,研究人員推測是透過網路釣魚來進行,駭客透過社群網站貼文,聲稱提供Excel、Word、Acrobat Reader等軟體,一旦使用者上當,電腦就有可能被植入VietCredCare。

惡意軟體SSH-Snake竊取SSH金鑰,於受害組織網路進行橫向移動

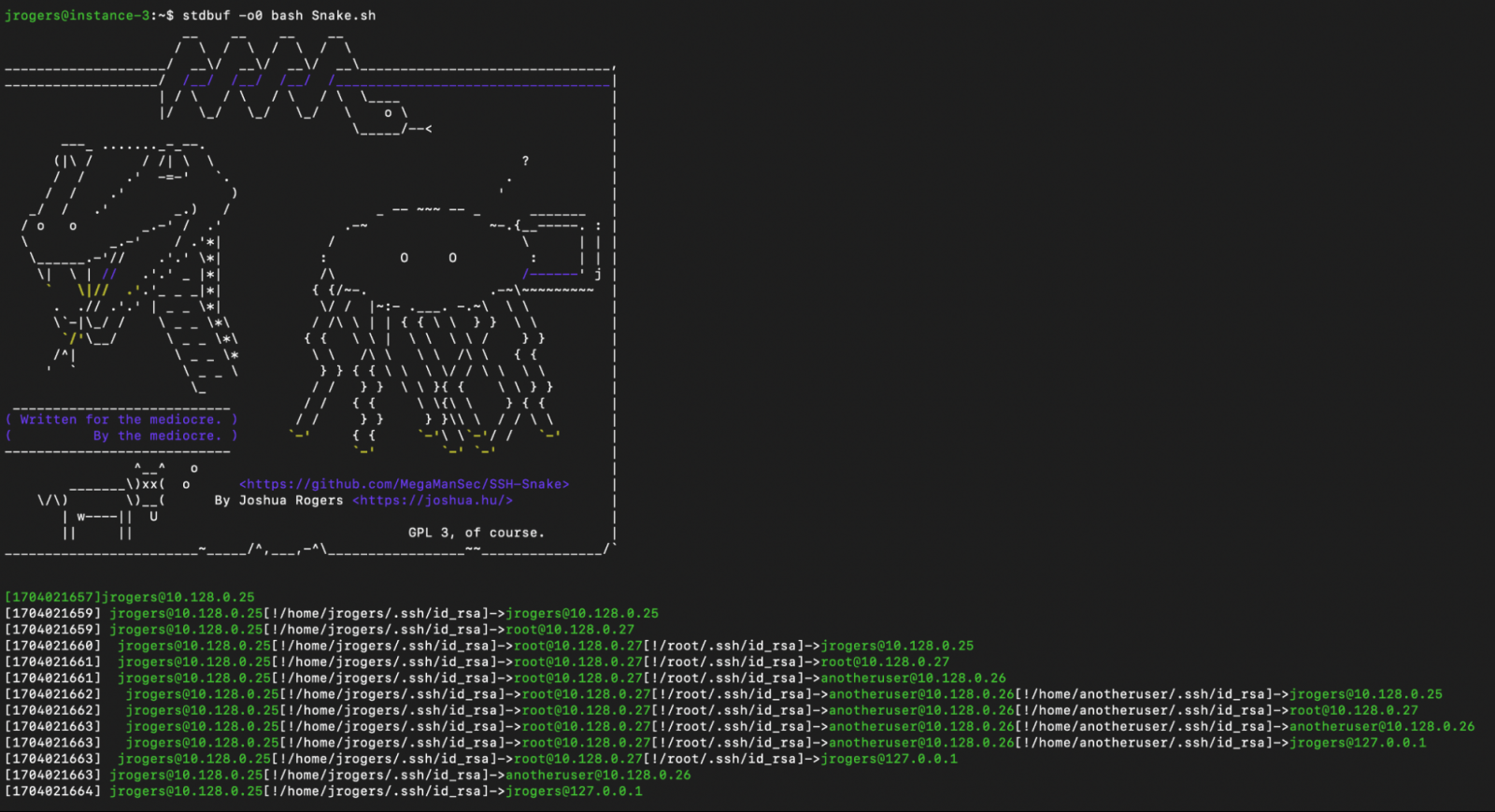

資安業者Sysdig指出,自今年1月公開提供的網路拓樸架構呈現工具SSH-Snake,已有駭客拿來用於攻擊行動。

資安業者Sysdig指出,自今年1月公開提供的網路拓樸架構呈現工具SSH-Snake,已有駭客拿來用於攻擊行動。

此工具為Bash Shell指令碼,研究人員形容是「能夠自我修改的蠕蟲程式」,能夠自動從特定檔案路徑和Shell的事件記錄檔案當中,挖掘受害主機上的SSH帳密、私鑰,從而在網路環境進行橫向移動。

特別的是,此指令碼檔案在第1次執行的時候,會進行自我修改,使得檔案大小產生變化,其方法是將所有的註釋、空格、不必要的函數刪除。有別於一般的指令碼,SSH-Snake能在所有類型的裝置上運作,並完全以無檔案(Fileless)的方式進行,同時還能自我複製及散布。

無伺服器服務Google Cloud Run遭到濫用,駭客拿來散布金融木馬

思科威脅情報小組Talos指出,他們從去年9月發現,來自巴西的駭客濫用無伺服器服務Google Cloud Run來大規模散布惡意程式,這些包含了Astaroth(又名 Guildma)、Mekotio、Ousaban等金融木馬,他們看到駭客主要目標是拉丁美洲,但也有歐洲國家的使用者受害。

這些駭客在釣魚郵件大多使用西班牙文,但也有使用義大利文、葡萄牙文的情況。這些釣魚郵件通常使用發票或稅務文件為誘餌,有時駭客還會冒充稅務機關來從事攻擊。而這些釣魚郵件的共通點就是內含Google Cloud Run的URL,收信人一旦照做,就會下載MSI安裝程式,而有可能導致電腦被植入木馬程式。

研究人員指出,駭客偏好這項雲端服務的原因,在於Google為新用戶提供免費點數等豐富資源,且能快速部署網頁應用程式,而該服務在大多數企業組織的資安防護系統會視為合法流量。

勒索軟體RansomHouse透過自動化工具MrAgent,攻擊VMware虛擬化平臺

資安業者Trellix與Northwave聯手,發現勒索軟體駭客組織RansomHouse近期使用的新工具MrAgent,此惡意程式專門針對虛擬化平臺VMware ESXi而來,主要功能是識別主機的系統、關閉防火牆,然後在虛擬機器管理程式(hypervisor)部署勒索軟體,從而入侵所有虛擬機器(VM),而以上過程全部都是自動化執行。

攻擊者也能透過C2對MrAgent下達命令,從而竄改虛擬機器管理程式的密碼、指定勒索軟體加密的參數,同時能置換虛擬機器管理程式監控工具的啟動畫面,從而向IT人員顯示勒索訊息。

特別的是,雖然該惡意程式主要目標是VMware ESXi,但研究人員指出,MrAgent同時有Linux和Windows版本,兩者具備相同的核心功能,但在Windows版當中,部分工作是透過PowerShell執行。

為能源供應商提供軟體解決方案的PSI Software證實遭遇勒索軟體攻擊

2月15日能源供應商提供軟體解決方案的PSI Software傳出遭遇網路攻擊,該公司為了降低資料遺失的風險,切斷包含電子郵件系統在內的多個IT系統連線。

到了19日該公司更新調查結果,指出他們遭遇了勒索軟體攻擊,但沒有透露攻擊者的身分。而對於這起事故受害的情況,他們表示尚未發現客戶端的PSI系統受害的情況,但該公司也無法透過遠端連線來進行維護作業。

民眾購買溫泉旅館泡湯券疑個資外洩遭詐騙,旅館及IT業者竟稱沒有發生資料外洩事故,此事與他們無關

趙姓婦人於2020年10月、2021年11月間委託同事、家人訂購37張北投麗禧溫泉酒店溫泉券,事後卻接到詐騙電話要她配合操作「解除分期付款」而上當,遭騙近10萬元,憤而指控麗禧與建置訂購系統的墨攻公司未依個人資料保護法進行相關防護措施,導致她的個資遭到竊取,求償金錢損失及精神慰撫金,並要求兩家公司停止使用並刪除她的個資。

值得留意的是,本起訴訟當中,麗禧、墨攻提出數發部數位產業署2023年的函文,表示他們只有遭到網路攻擊,而非個資外洩事件,強調墨攻訂購系統在2021年8月、11月遭到攻擊與個資外洩無因果關係,但後來臺灣高等法院認為,這項說法不足以證明個資外流與系統遭駭無關。

高院民事法庭發現,詐騙集團在趙婦最後1次使用訂票系統後才撥打電話,對話內容完全掌握使用的銀行帳戶等細節。由於前述網路攻擊外洩個資超過5千筆,卻僅有她1人受騙,高等法院認為兩者之間沒有相當因果關係,但兩家公司仍要賠償精神慰撫金。

【漏洞與修補】

ConnectWise針對遠端桌面連線軟體ScreenConnect身分驗證繞過漏洞提出警告,已出現攻擊行動

2月19日資安業者ConnectWise發布資安公告,指出旗下的遠端桌面連線系統ScreenConnect存在路徑穿越漏洞CVE-2024-1708 、身分驗證繞過漏洞CVE-2024-1709,CVSS風險評分為8.4、10分,影響23.9.7以前版本的ScreenConnect,該公司發布23.9.8版修補上述漏洞,並對雲端服務代管版本screenconnect.com、hostedrmm.com進行處置。當時資安業者Huntress公布概念性驗證攻擊(PoC),並透過Censys威脅分析平臺找到超過8,800臺ScreenConnect伺服器。

值得留意的是,20日ConnectWise更新公告,指出上述漏洞已被用於攻擊行動,他們公布駭客所使用的IP位址,供IT人員防堵相關攻擊。但可能是因為這些漏洞造成的影響極為嚴重,隔日該公司宣布破例取消授權限制,讓未購買維護合約的用戶也能安裝新版軟體來緩解漏洞。

資料來源

1. https://www.connectwise.com/company/trust/security-bulletins/connectwise-screenconnect-23.9.8

2. https://www.huntress.com/blog/a-catastrophe-for-control-understanding-the-screenconnect-authentication-bypass

【資安防禦措施】

資安院接手TWCERT/CC業務,可全天候受理民間企業資安事件通報

自今年元旦開始,資安院正式接手TWCERT/CC業務,帶來最顯著且立即的改變,就是民間企業資安事件的通報,全天候都有值班人員負責;但資安院為了不與民爭利,主要是以第二線技術支援和諮詢角色,協助受駭企業檢視鑑識報告,是否有找到根因、評估回應措施是否合適。

資安院副院長兼發言人吳啟文表示,原先資安事故的通報,企業可隨時透過電子郵件告知TWCERT/CC,但只有上班時間才有員工處理,處理不夠即時;由於資安院已有24小時值班的資安監控中心(SOC),接手相關業務後可處理非上班時間接獲的資安事故通報,而能夠大幅提升處理時效。

【其他新聞】

德國、韓國提出警告,北韓駭客針對全球國防單位從事網路間諜行動

北韓駭客Kimsuky利用Go竊資軟體Troll與後門程式GoBear,針對韓國而來

伊朗駭客組織Charming Kitten鎖定中東人士散布後門Basicstar

Google、Mozilla發布瀏覽器大改版Chrome 122、Firefox 123,修補高風險漏洞

近期資安日報

【2月21日】中國資安業者驚傳資料外洩,意外曝露中國政府對全球各國從事網路間諜行動的情況

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13