iThome

在臺灣資安大會第二天主題演講中,臺上的VicOne威脅研究副總張裕敏借用電影《斷訊》的場景,描述全城市訊號中斷時,特斯拉車上無法收到自駕車軟體的控制訊號,結果許多特斯拉汽車相互追撞,塞滿了所有道路,「同樣的場景,如果將來被駭客操控,每輛車子都能遙控,情況可能差不多。」他這樣說道。

張裕敏指出,對駭客而言,城市中擁有許多車輛,每輛車子都可能被遙控,駭客入侵後可能對整座城市發起勒索,或對車主進行勒索,若被勒索者不從,駭客可能將整座城市的車輛引導撞成一團,進而引起大規模的恐慌。

這段描述了大規模自駕車遭駭的資安場景,雖然只是想像中的未來情景,但也反映了當自駕車遭到駭客入侵後失控可能帶來的後果,不僅會影響行車安全,甚至嚴重可能影響整個城市的安全。

身為趨勢科技資安老將,張裕敏過去在APT攻擊、駭客攻防與駭客手法趨勢研究方面很有經驗,2022年趨勢科技成立汽車資安新創VicOne,張裕敏在該公司擔任汽車網路威脅研究副總,率領團隊投入汽車領域資安研究。

儘管,目前臺灣自駕車發展仍處在等級2,也就是能夠做到車道維持、自動停車、自動跟車等功能,但是在美國,已經開放等級3的自駕車在路上行駛,可以在大部分情況下自動駕駛。張裕敏表示,最快今年底就會有等級4的汽車推出,明年甚至可以購買到等級4或5的車款。

他觀察到,隨著越來越多高度自動化的汽車上路,也就越容易出現交通大打結的情況。例如,舊金山去年到今年就發生了10多起因為自駕車引起的交通堵塞事件。

不光是自駕車有資安風險,隨汽車越來越依賴軟體,成為駭客鎖定的目標,汽車資安防護也成了重要的議題。尤其是汽車關鍵核心的先進輔助駕駛(ADAS)系統,需要更高的資安防護,才能降低被駭的風險。

一般而言,ADAS的重要核心元件,包括了感測器和攝影機、雷達和光學雷達,運算平臺和演算法。當駭客入侵了這些核心元件,也就可能從遠端操控汽車ADAS的功能,造成嚴重的資安危機。

鎖定汽車ADAS攻擊的三大類型

張裕敏統計歷年汽車資安事件,從2005迄今發生300多起因為駭客攻擊產生的汽車資安事件,可以進一步分析駭客攻擊手法,如何入侵車輛,達到遠端攻擊的目標。

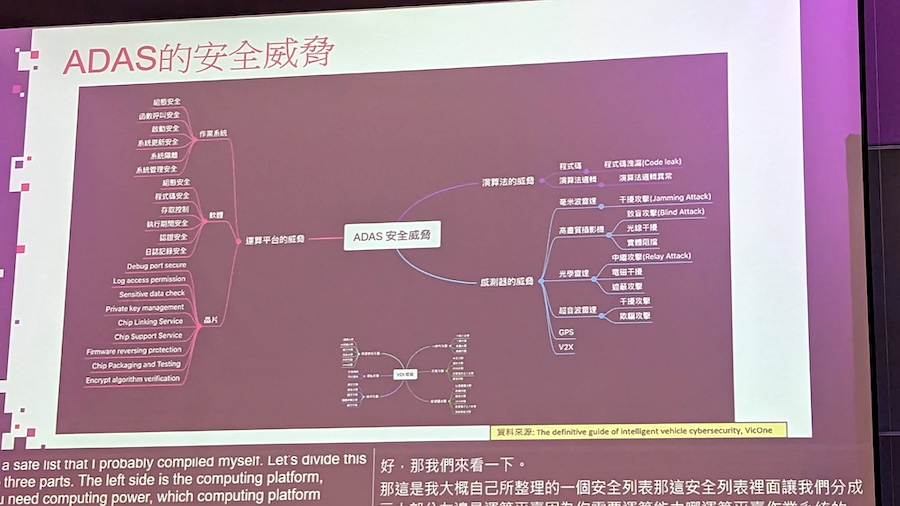

張裕敏由此整理出了數十種鎖定汽車ADAS攻擊的三大類型,分別是運算平臺的威脅、感測器的威脅,以及演算法的威脅,總共涵蓋了28種攻擊樣態。

在ADAS的安全威脅樹狀圖中,每一個樹狀結構都代表一種攻擊。其中,感測器的威脅包括多種攻擊方式。例如,駭客可能對毫米波雷達進行干擾攻擊,對超音波雷達則可能發動干擾攻擊和欺騙攻擊。對於高畫質攝影機,可能採取致盲攻擊、光線干擾和實體阻檔等手段。而在光達的利用方面,則可能採取中繼攻擊,電池干擾、遮敝攻擊等,以及GPS和V2X系統,都可能成為攻擊的目標。

在運算平臺的威脅方面,不僅包含了IT領域常見的軟體和作業系統,還增加晶片項目,包括了偵錯埠資安、日誌存取權限、敏感性資料檢查 、私鑰管理、晶片連接服務、晶片支援服務、韌體逆向保護、晶片封裝測試、加密演算法驗證等。

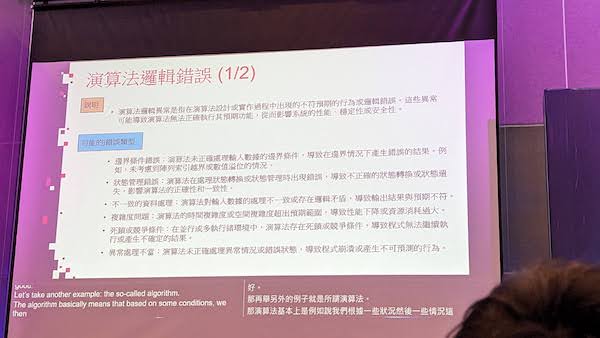

在演算法的威脅方面,則以程式碼洩漏和演算法邏輯異常為主。舉例來說,演算法邏輯錯誤中,包含了多種可能錯誤造成演算法邏輯異常,例如邊界條件錯誤、狀態管理錯誤、不一致的資料處理、演算法複雜度問題、演算法存在死鎖或競爭條件,以及異常處理不當等。

對ADAS與自動動駕駛的安全防護,各國也有提出相應安全規範要求車廠落實,如美國SAE的J3016,歐洲UN/ECE R157等。

面對汽車資安的威脅,張裕敏提到應對措施,除了持續收集情資預作風險控管之外,車廠需要不斷加強ADAS在行車安全的提升,同時,面對網路攻擊的風險日益增加,車輛製造商必須投資強化安全措施,防範潛在的威脅,另外,對於車主來說,應該慎選車輛配件並確保其具有認證,以增加車輛的安全性。

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-06

2026-02-09