微軟揭露新型態的路徑穿越攻擊手法Dirty Stream,攻擊者可藉由惡意安卓應用程式,覆蓋另一個應用程式的程式資料夾的內容,而有可能執行任意程式碼,或是竊取Token。該公司指出,這麼一來,攻擊者有可能完全操控應用程式的行為,或是存取用戶帳號及相關的敏感資料。

研究人員找到這種攻擊手法的原因,主要是他們在Google Play市集找到多款存在弱點的應用程式,值得留意的是,這些應用程式迄今至少被安裝超過40億次,其中有4款下載次數超過5億。他們公布兩個存在弱點的應用程式名稱,包含了小米發行的檔案管理工具Mi File Manager,以及辦公室軟體WPS Office,分別被下載超過10億次、5億次,兩家軟體開發商接獲通報後皆已進行修補。不過,研究人員認為,實際上還有其他的應用程式,也可能存在相關弱點而可能曝露於Dirty Stream的風險,因此這項弱點影響範圍,恐怕還會擴大。

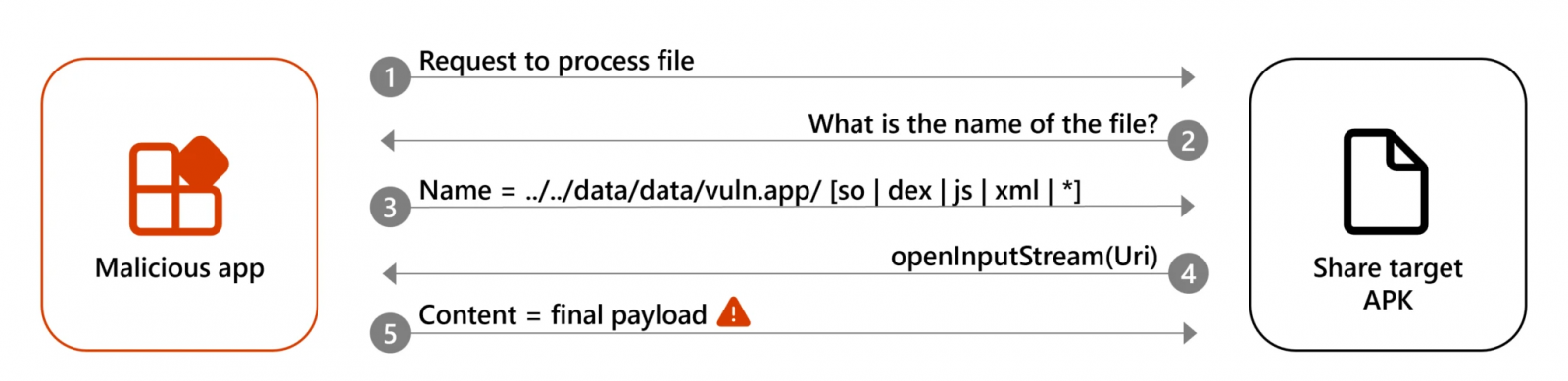

針對Dirty Stream有關的弱點,可區分為兩個層面。其中一種是實作資料與檔案共享的機制當中,開發者並未強制應用程式必須驗證收到的檔案內容,其中最常見的情況,是直接使用伺服器應用程式提供的檔案名稱暫存收到的檔案,假如伺服器應用程式配置惡意的「檔案提供者(FileProvider)」類別,宣告應用程式共用的特定檔案路徑,就有可能導致目標程式被覆寫重要檔案,從而產生嚴重的後果。

另一種則是與共用目標(Shared Targets)有關,這是有關應用程式掌握的資料及檔案,宣告能夠傳送給那些程式的配置。一般而言,最常見的傳送目標包含郵件用戶端程式、社群網路軟體、即時通訊軟體、檔案編輯器、瀏覽器等。攻擊者可在惡意軟體當中,建立特定的共用目標條件,甚至可在使用者不知情的情況下,將特定檔案傳送給指定的應用程式。

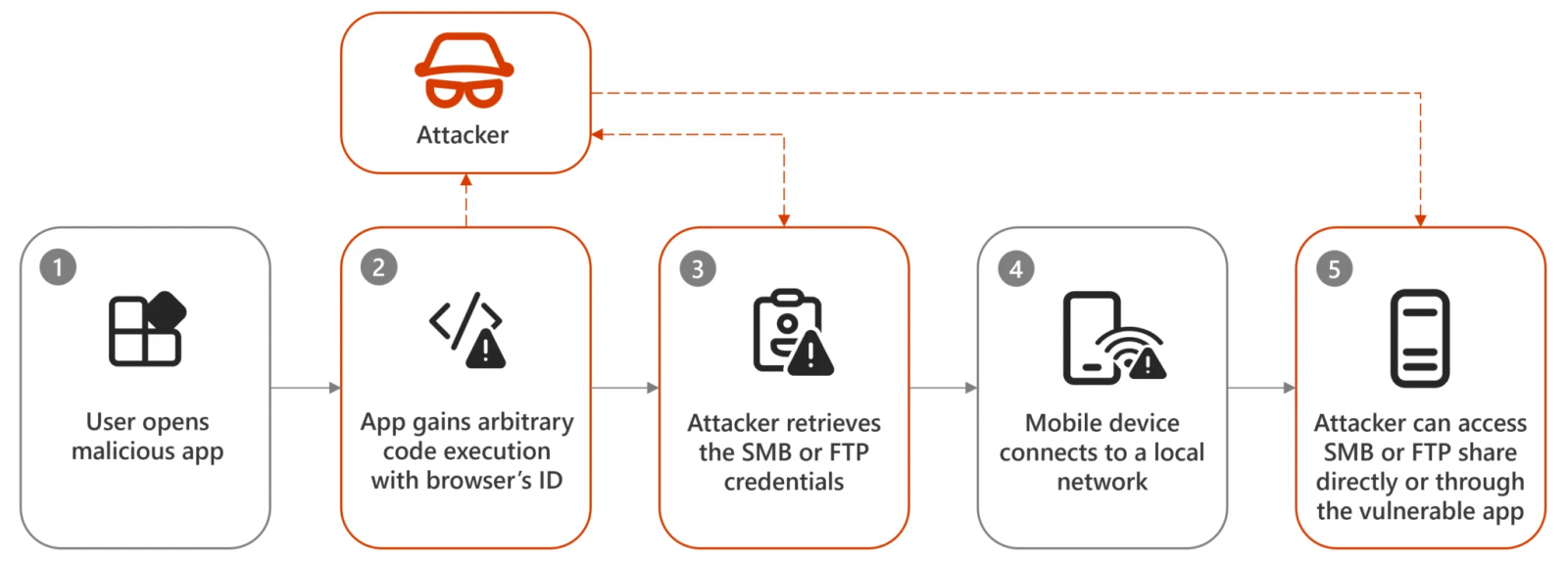

研究人員透過Mi File Manager展示如何發動Dirty Stream攻擊,他們透過該應用程式清理裝置垃圾檔案的元件來觸發相關弱點,從而在該檔案管理軟體植入惡意配置檔案,一旦啟動了垃圾清理功能,他們就能載入對應的惡意程式庫,並透過瀏覽器的使用者ID執行程式碼。

為何他們選擇利用這款應用程式來進行驗證?研究人員指出,由於該檔案管理軟體具備透過FTP及SMB通訊協定進行遠端檔案共用的功能,一旦觸發相關弱點,受到影響的不只是單臺行動裝置,甚至可能影響內部網路的共享存取。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09