提供雲端沙箱測試環境的網站Any.run指出,他們全體員工在上週收到藉由內部員工發出的釣魚郵件,經調查發現,原因是其中一名員工的帳號已經外洩所致,駭客企圖利用他的帳號進行商業郵件詐騙(BEC)攻擊。

事件最初發生於5月23日,一名銷售團隊的員工藉由第三方服務收取釣魚郵件,對方聲稱是之前曾經聯繫過的客戶,這封信件內含可疑連結。

為求保險起見,這名員工在27日將這封信傳送至沙箱進行檢查,確認上述連結是否有害,但他並未啟用中間人代理伺服器模式(MitM Proxy),使得入侵偵測系統Suricata IDS並未發揮作用,因此沒有解開HTTPS流量並偵測是否含有惡意內容。

這名員工卻在沙箱環境當中,點選連結被帶往已被駭客植入冒牌登入表單的合法網站,接著,他填寫自己的帳密資料,並通過多因素驗證(MFA),結果看到網站無法存取他發送的內容的錯誤訊息。然而在此同時,攻擊者已掌握了該名員工的帳號,並加入自己的行動裝置,以便將其用於MFA驗證流程。

6月5日,對方使用整合Azure雲端服務環境的資料備份應用程式PerfectData,竊取該名員工信箱裡所有的電子郵件。

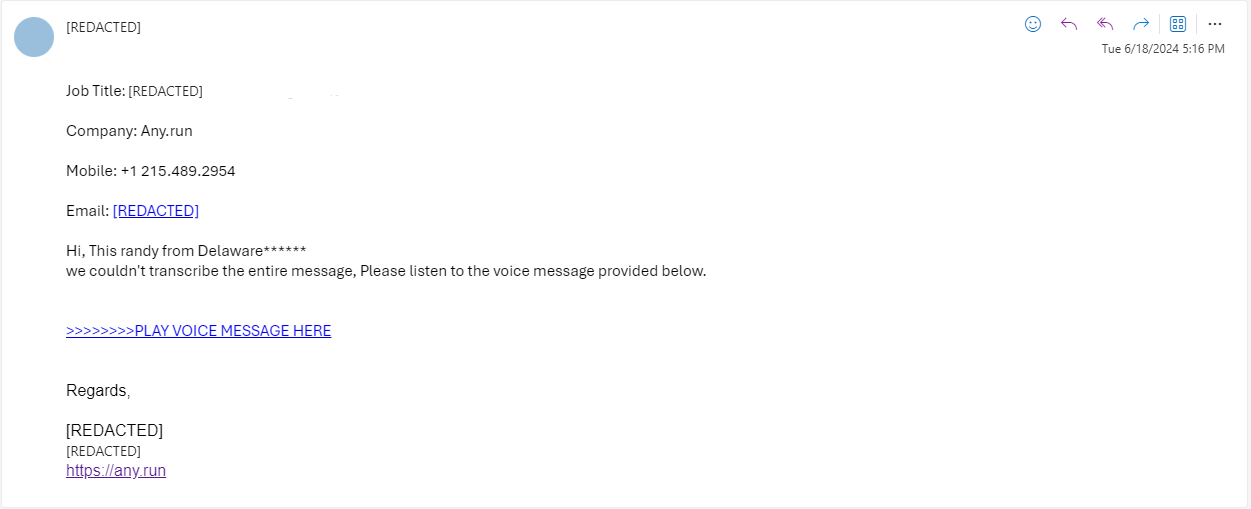

到了18日,駭客利用這名員工的電子郵件信箱,對所有聯絡人名單裡的員工發送釣魚信。而這些信件的內容,與已經受害的員工收到的信件雷同。使得該公司察覺異常,並採取行動。

他們也坦承,相關惡意連結一週前已出現在自家威脅情資的資料庫,但這些源於免費版沙箱用戶的情資,卻因為相關環境並未執行最新版本作業系統,以及MitM Proxy工具,而無法及早識別這些網域有害。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10