專精於上網安全的資安業者Menlo Security揭露3起由國家級駭客發起的網路釣魚攻擊行動LegalQloud、Eqooqp、Boomer,這些事故在近3個月裡,造成超過4萬名使用者受害,當中包含了重要銀行機構、保險業界龍頭、法律公司、政府機關、醫療照護機構的高階主管。

針對這樣的現象,研究人員指出,他們看到這種國家級駭客的網路攻擊行動與日俱增,如今已影響至少超過三分之一美國民眾,而且,這些攻擊的規模及複雜程度都不斷增加,其共通點在於,駭客鎖定瀏覽器而來,並不斷調整戰術,使得現有的上網安全管制機制,例如:上網安全閘道(SWG)、安全服務邊界(SSE),難以遏止相關攻擊行動。

針對這3起攻擊行動,該資安業者也點出了其規模及態勢。他們發現駭客利用超過3千個網域,並針對政府機關及10個以上的產業而來。其中,駭客發送的大量惡意連結當中,使用者被引誘而點選連入的比例高達60%,但他們也提及,其中有四分之一的網址,無法透過URL過濾機制察覺有害。

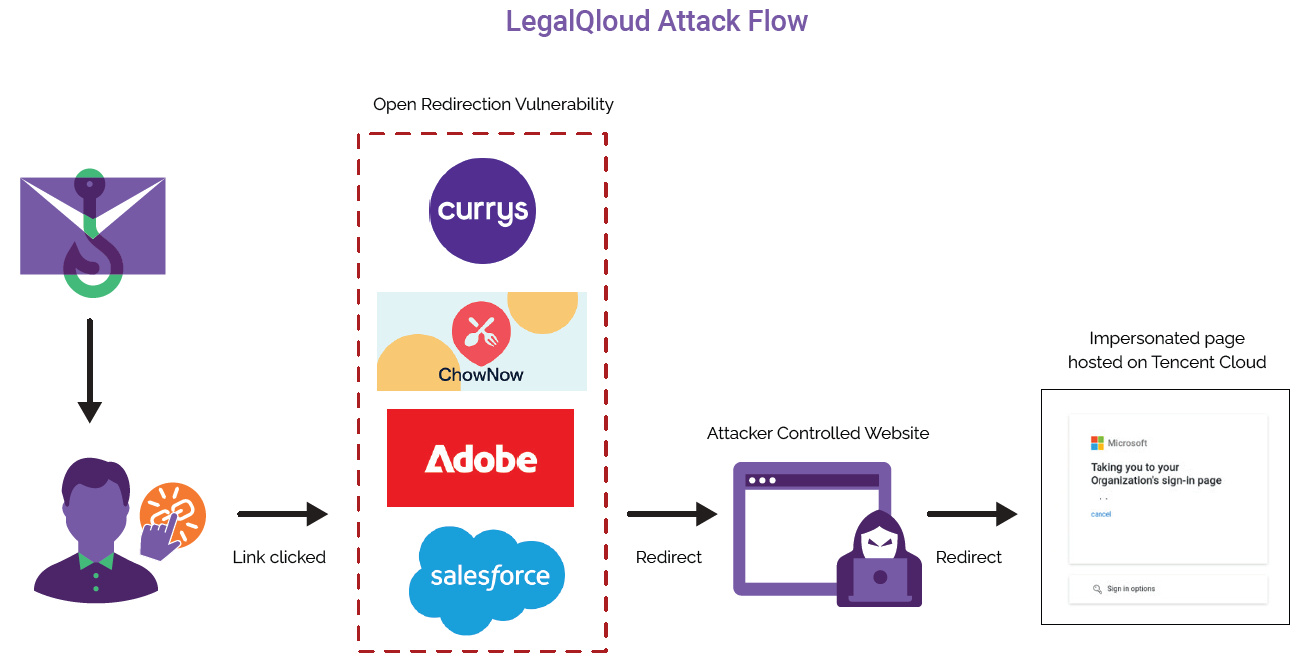

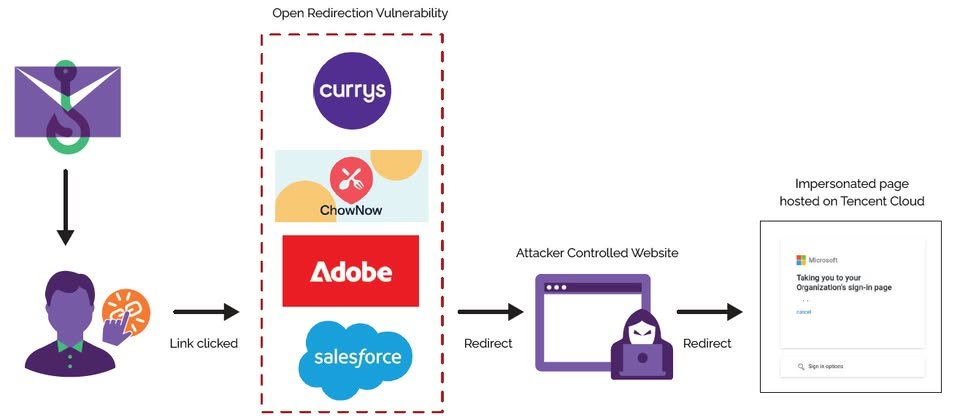

針對其中一起名為LegalQloud的攻擊行動,攻擊者偽裝成合法的公司行號,主要目標是竊得受害者的微軟帳號資料。而為了迴避偵測,這些駭客使用騰訊雲代管的主機,從而繞過上網過濾的存取控制列表。研究人員根據該廠牌的雲端遙測及開源威脅情報OSINT,確認至少有500家企業遭到駭客鎖定。

這起攻擊行動的起點,主要是駭客透過電子郵件寄送惡意連結,一旦收信人點選,就會被帶往攻擊者控制的網域,對方引誘他們點選下載文件檔案的連結。

若是使用者照做,對方就會將他們帶往含有所屬公司名稱的網域,引誘輸入微軟帳密資料,並從中進行側錄。

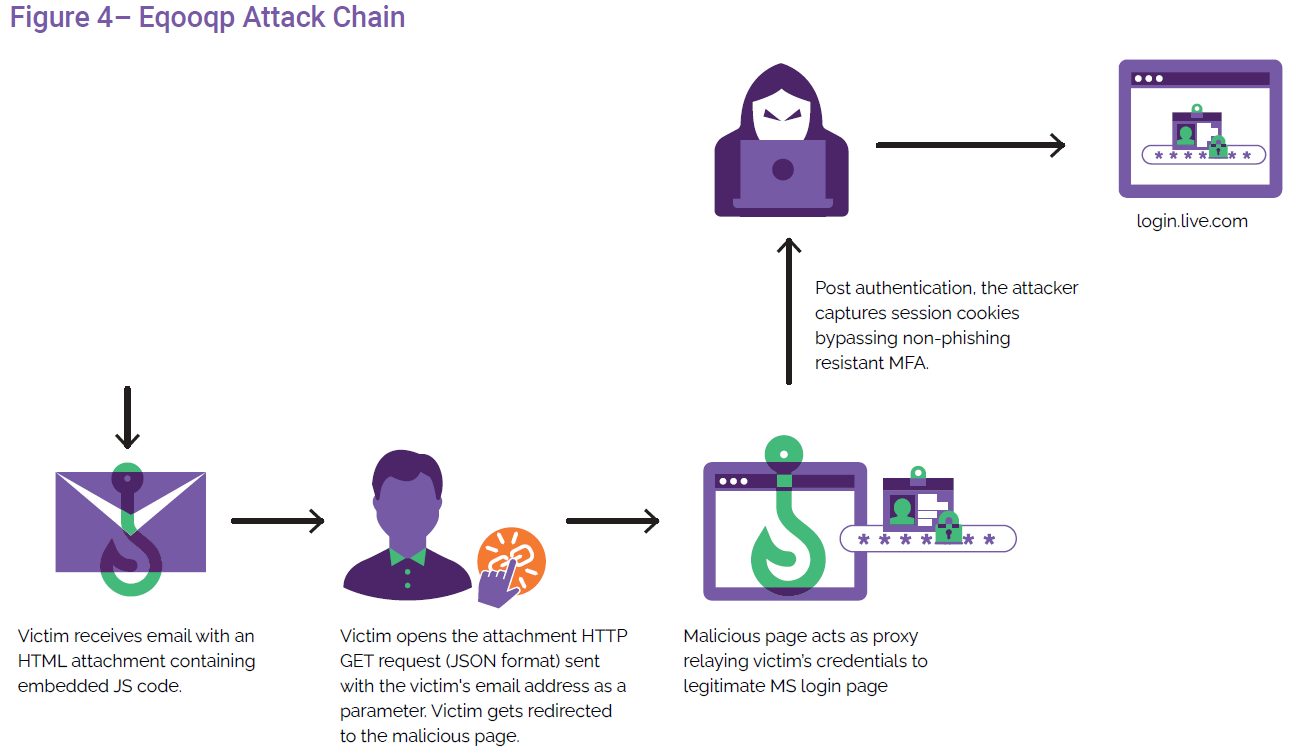

另一起名為Eqooqp的攻擊行動,主要是針對政府機關、金融保險、製造業而來,但也有其他企業受害的情形。對方租用名為NakedPages的網釣工具包,從事對手中間人攻擊(AiTM),研究人員推測攻擊者的身分是DEV-1101(或Storm-1101)。

駭客先是寄送含有HTML附件的電子郵件,此附件檔案內含JavaScript程式碼,一旦收信人開啟附件,電腦就會發出JSON格式的HTTP GET請求,對方便會引導受害者到惡意網站,藉由AiTM手法挾持他們的微軟帳號。

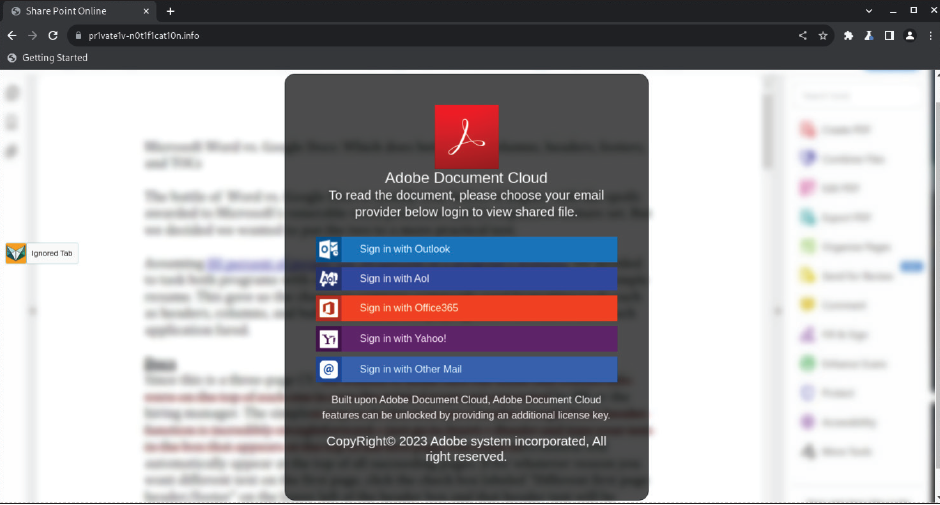

最後一種攻擊行動Boomer,攻擊者主要的目標是政府機關及醫療照護機構,研究人員指出,對方採取相當先進的迴避手段,例如:採用自製的HTTP標頭、追蹤cookie、偵測機器人、加密程式碼,並且透過伺服器產生動態的釣魚網頁,並冒充微軟及Adobe來竊取相關帳號資料。

這些駭客使用的釣魚網頁相當特別,駭客似乎套用相同的範本產生,且具備使用者預期的品牌商標,但沒有拼字或文法上的錯誤,而很容易讓人信以為真,依照指示輸入帳密資料。

值得留意的是,當使用者試圖輸入資料進行互動,駭客的網頁應用程式會開啟動態對話框。對方在使用者輸入相關帳號資料送出,會顯示登入失敗的錯誤訊息,並在第3次宣稱帳號遭到鎖定,並將他們重新導向Google網站。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10