鎖定手機使用者的間諜軟體攻擊行動,最近2至3年有越來越頻繁的跡象,本週揭露巴基斯坦駭客組織發動的CapraTube,就是其中一個例子。

值得留意的是,研究人員提及,他們去年9月首度揭露這起攻擊,時至今日駭客攻擊手法並未出現重大變化,但後續已針對新版安卓作業系統做出調整,使得木馬程式的行蹤更加隱密。

【攻擊與威脅】

研究人員針對間諜軟體攻擊行動提出警告,對方假借提供安卓應用程式散布惡意軟體CapraRAT

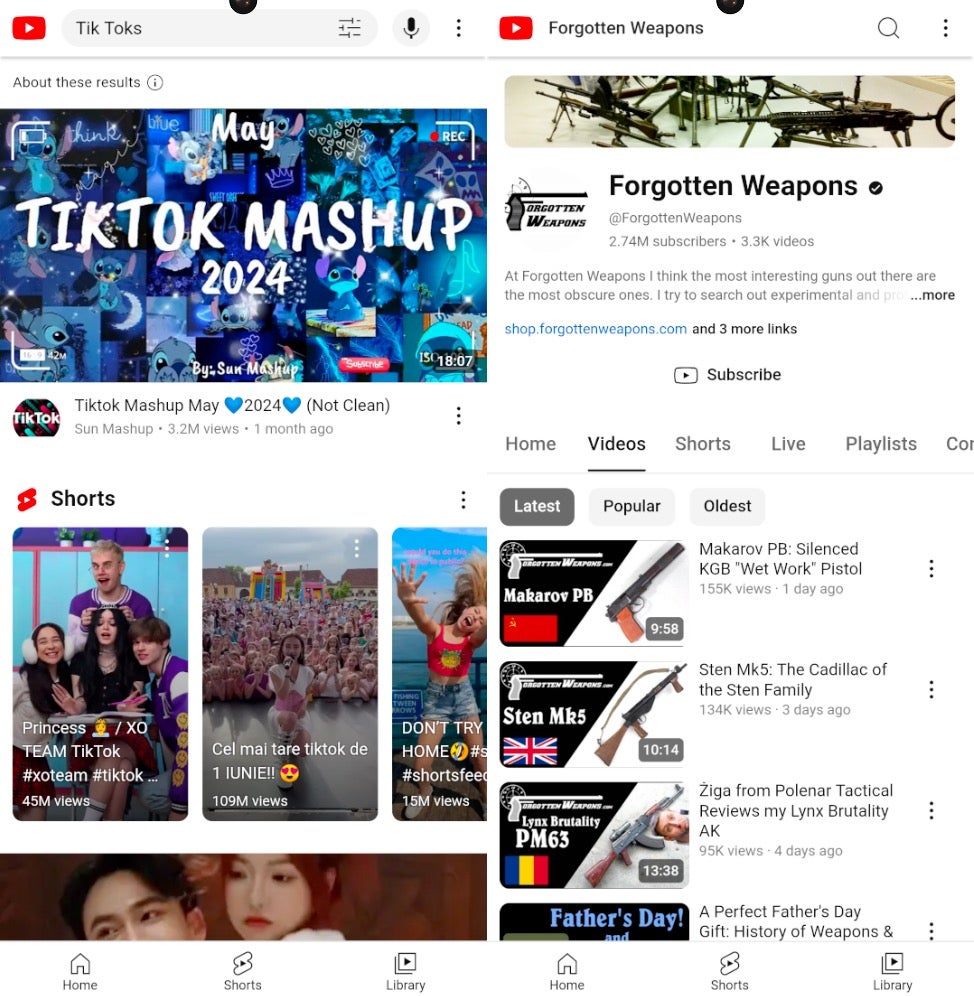

去年9月資安業者SentinelOne揭露巴基斯坦駭客組織Transparent Tribe的間諜軟體攻擊行動CapraTube,當時他們發現對方利用偽裝成YouTube安裝程式的木馬CapraRAT,針對安卓用戶而來。如今研究人員發現,這些駭客的手法出現顯著的變化。

去年9月資安業者SentinelOne揭露巴基斯坦駭客組織Transparent Tribe的間諜軟體攻擊行動CapraTube,當時他們發現對方利用偽裝成YouTube安裝程式的木馬CapraRAT,針對安卓用戶而來。如今研究人員發現,這些駭客的手法出現顯著的變化。

他們近期發現新一批的木馬程式CapraRAT的APK檔案,駭客聲稱提供名為Crazy Games的遊戲、冒牌的短影片軟體TikTok,以及武器資訊(Weapons)、色情影片(Sexy Videos)。這些木馬程式都透過WebView元件呈現特定網頁內容。

研究人員發現對方針對新版的Android 13、14作業系統進行調整,新版的CapraRAT能在這些平臺正常運作,相較之下,去年的版本則會不斷出現相容性警告的對話框,很有可能讓使用者起疑而察覺有異。

印度軟體開發業者遭遇供應鏈攻擊,旗下產品安裝檔被植入竊資軟體

資安業者Rapid7揭露針對印度軟體開發業者Conceptworld的攻擊行動,對方竄改該公司推出的便箋應用程式Notezilla、剪貼簿管理程式RecentX、檔案複製工具Copywhiz安裝程式,一旦使用者下載、執行安裝,電腦就有可能下載並執行額外的惡意酬載,他們24日向Conceptworld通報此事,該公司於12小時內完成處理,重新上架正常的安裝程式。但究竟駭客如何竄改該公司網站上的檔案,目前仍不得而知。

研究人員比對合法及被竄改的檔案指出,這些被加料的安裝檔案,內含的惡意軟體能夠竊取瀏覽器帳密資料、加密貨幣錢包資訊,並側錄剪貼簿內容、使用者鍵盤輸入的內容,而且,還能下載並執行其他的惡意酬載。

駭客藉由帶有巨集的Office檔案散布惡意程式的情況很常見,但最近一起攻擊行動當中,對方利用了罕見的手法「VBA stomping」來迴避偵測,而引起研究人員的關注。

駭客藉由帶有巨集的Office檔案散布惡意程式的情況很常見,但最近一起攻擊行動當中,對方利用了罕見的手法「VBA stomping」來迴避偵測,而引起研究人員的關注。

資安業者SonicWall揭露名為Orcinius的RAT木馬程式,駭客透過多階段感染的手法,濫用雲端檔案共用服務Dropbox、雲端文件服務Google Docs來下載第2階段的有效酬載,並保持程式的最新狀態。值得留意的是,該惡意程式的攻擊過程裡,對方運用了經過混淆處理的VBA巨集,而能與Windows作業系統進行掛鉤(Hook),監控正在執行的視窗、使用者鍵盤輸入的內容,並竄改機碼以便在受害電腦持續活動。

駭客組織8220鎖定Oracle WebLogic伺服器已知漏洞而來,透過PowerShell指令碼散布挖礦軟體

最近幾年中國駭客組織8220(Water Sigbin)鎖定企業應用系統漏洞,藉此入侵部署作案工具,占用系統硬體資源挖礦的情況不時傳出,現在有研究人員發現,這些駭客作案的手法變得更隱密。

資安業者趨勢科技揭露8220最新一波的攻擊行動,這些駭客針對Oracle WebLogic伺服器已知漏洞CVE-2017-3506、CVE-2023-21839而來,透過PowerShell指令碼,最終在受害伺服器植入挖礦程式XMRig。

CISA針對地理位置資訊伺服器GeoServer、Linux核心、郵件伺服器Roundcube遭到利用的漏洞提出警告

上週美國網路安全暨基礎設施安全局(CISA)將3項已知漏洞列入已被用於攻擊行動的漏洞列表(KEV),並要求聯邦機構要在7月17日前完成修補。

這些漏洞分別是:地理位置資訊伺服器GeoServer重大層級程式碼注入漏洞CVE-2022-24816、Linux核心的記憶體釋放後又再存取使用(Use After Free,UAF)漏洞CVE-2022-2586,以及郵件伺服器Roundcube跨網站指令碼(XSS)漏洞CVE-2020-13965,CVSS風險評分為9.8、7.8、6.1。

根據CVSS評分,最嚴重的漏洞是CVE-2022-24816,這項漏洞發生的原因在於,GeoServer採用的開源元件JAI-EXT當中,一旦此應用系統使用jt-jiffle,並允許透過網際網路取得Jiffle指令碼,就有機會導致攻擊者能遠端執行程式碼。

其他攻擊與威脅

◆韓國ERP業者更新伺服器遭到供應鏈攻擊,北韓駭客Andariel藉此散布惡意程式

【漏洞與修補】

熱門相依管理工具CocoaPods存在漏洞,恐波及數百萬個macOS與iOS程式

以色列資安業者E.V.A Information Security本周披露,用於蘋果平臺的程式相依管理工具CocoaPods存在三大漏洞CVE-2024-38366、CVE-2024-38367與CVE-2024-38368,它們都與驗證伺服器Trunk有關,允許未經授權的用戶認領孤兒Pod套件,破壞受害者的會話,甚至可取得Trunk伺服器與基礎設施的最高存取權限。不過,上述漏洞皆已於去年完成修補。

CocoaPods是個開源的應用程式相依性管理工具,目前有超過300萬個行動程式用它來管理10萬個函式庫,廣泛應用在蘋果的Swift與Objective-C專案中。換句話說,只要是針對macOS、iOS、iPadOS或其它蘋果平臺所開發的程式採用CocoaPods,都可能受到波及。

其他漏洞與修補

◆新型態Intel處理器漏洞Indirector恐曝露敏感資料

近期資安日報

【7月2日】研究人員揭露polyfill供應鏈攻擊事故最新發現,駭客同時運用多個網域犯案,保守估計超過30萬個網站受害

【7月1日】遠端桌面連線解決方案業者TeamViewer傳出遭俄羅斯駭客APT29入侵,該公司強調旗下產品未受影響

【6月28日】前幾天Polyfill.io供應鏈攻擊事件曝光震撼整個IT界,後續傳出中國CDN業者另起爐灶,再度對10萬網站下手

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06