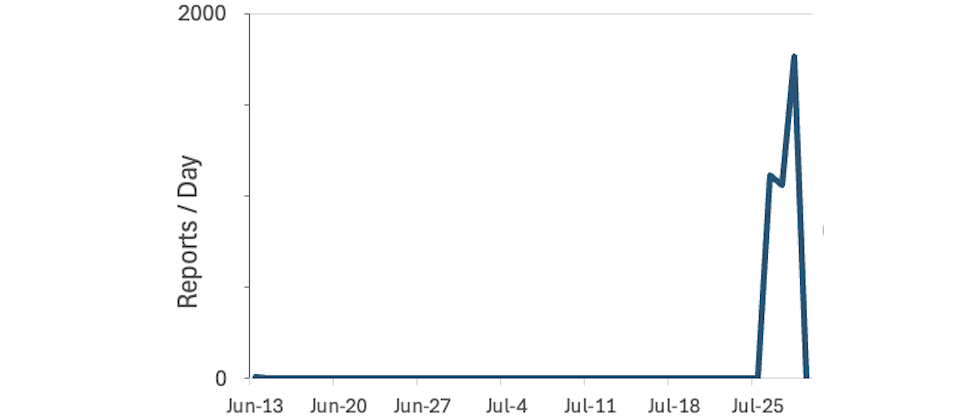

SANS網路風暴中心針對Apache基金會維護的ERP系統OFBiz提出警告,利用重大漏洞CVE-2024-32113的攻擊暴增,這波行動駭客發出POST請求企圖觸發漏洞,目的是將殭屍網路病毒Mirai植入OFBiz,7月底單日通報數量一度暴衝至超過1,700個。

這項漏洞Apache基金會在今年5月上旬發布新版18.12.13予以修補,並指出舊版OFBiz都存在這項弱點,起因是該系統對於路徑名稱的限制不當造成,CVSS風險評為9.1分。到了月底,有研究人員分析概念性驗證(PoC)程式碼,呼籲IT人員應儘速套用更新。

此漏洞利用難度並不高,攻擊者只要找到能夠存取的URL,並插入分號,就能輕易觸發。他們看到其中一種利用漏洞的手法,是對下列網址發出POST請求:

/webtools/control/forgotPassword;/ProgramExport

使用者甚至可以在不登入的情況下重設密碼,因為這個forgotPassword可公開存取且無需身分驗證,而ProgramExport則能夠執行任意程式碼。照理來說,這些部分的執行本來是受到管制,使用者必須登入才能存取,但因為駭客加入的分號觸發OFBiz解析錯誤,而能在不需經過身分驗證的情況下存取。

此外,研究人員提到,雖然攻擊者必須使用POST請求才能利用漏洞,但請求網頁的內容(Body)並非必要條件。

他們看到其中一個在受害系統植入惡意指令碼bin.sh的攻擊行動,駭客使用帶有「KrebsOnSecurity」的使用者代理字串(User Agent)。而根據研究人員掃描到的IP位址來看,過去曾被用於散布帶有Mirai變種程式的檔案,因此也被認為這類殭屍網路可能採納CVE-2024-32113漏洞濫用手法。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09