Black Lotus Labs

美國電信業者Lumen Technologies旗下資安團隊Black Lotus Labs,本周二(8/27)公布了發現Versa Networks旗下Versa Director零時差漏洞CVE-2024-39717的過程,該團隊相信利用該漏洞的是中國國家級駭客Volt Typhoon,已知入侵5家業者,涵蓋網路服務供應商(ISP)、託管服務供應商(MSP),以及資訊技術領域的業者,當中有4家業者位於美國。

Versa Networks定位為安全存取服務邊緣(Secure Access Service Edge,SASE)供應商,這是零信任架構的一環,用以保護傳統網路邊界內部與外部的網路元素,涉及軟體定義廣域網路(SD-WAN)、虛擬私人網路(VPN)、安全網站閘道(SWG)、雲端存取安全代理(CASB)、防火牆,以及零信任網路存取等。至於Versa Director則是Versa Networks服務的管理平臺,用以建立、管理及監控各種Versa服務,簡化SD-WAN與各種網路服務的支付及管理。

CVE-2024-39717漏洞則存在於Versa Director中。Versa Director的圖像使用者介面有一個可以客製化介面的功能,只有在以Provider-Data-Center-Admin或Provider-Data-Center-System-Admin身分登入時才得以存取,不過,CVE-2024-39717卻讓該功能可被用來上傳偽裝成圖像檔、採用.png副檔名的惡意檔案。

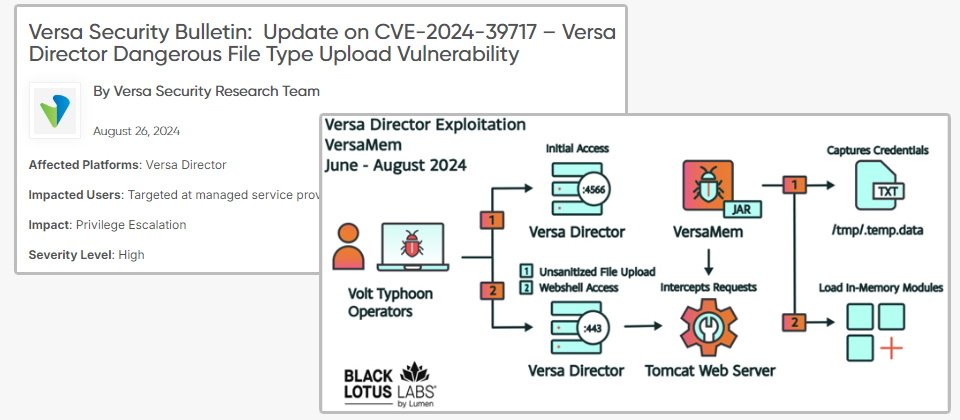

Black Lotus Labs團隊發現,早在今年6月就有駭客利用CVE-2024-39717展開攻擊,駭客先透過曝露於公開網路的Versa管理埠存取系統,再部署針對該漏洞所設計的、名為VersaMem的Web Shell。VersaMem的主要功能是攔截與蒐集憑證,以讓駭客能夠光明正大地進入下游的客戶網路,VersaMem亦是模組化的,允許駭客載入其它的Java程式碼以於記憶體中執行。

至於Versa Networks則解釋,該公司先後於2015年及2017年公布了防火牆要求(Firewall Requirements)與系統強化要求(System Hardening),若用戶沒有遵循上述要求,便會於公開網路上曝露一個管理埠,而讓駭客取得了最初的存取權限;駭客接著即可透過CVE-2024-39717漏洞上傳惡意檔案。

此一漏洞波及所有沒有部署上述要求,並使用Versa Director的Versa SD-WAN用戶,受影響的版本包括Versa Director 21.2.2/21.2.3/22.1.1/22.1.2/22.1.3。根據Versa Networks的說法,CVE-2024-39717雖然是一個高風險漏洞,但並不容易遭到利用。

其實Versa Networks早在今年6月就修補了各個版本的CVE-2024-39717漏洞,但不管是美國網路安全暨基礎設施安全局(CISA)、Versa Networks或Black Lotus Labs卻又在本周大張旗鼓地披露此一漏洞,或許是因為Black Lotus Labs發現,直至今年8月初駭客仍在利用此一漏洞,因而出面呼籲Versa用戶應該詳閱安全公告,實施Versa所提供的防火牆與系統強化要求,修補安全漏洞,並搜尋系統上是否含有各式入侵指標(IOC)。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09