繼資安業者趨勢科技發現偏好攻擊臺灣無人機製造商的中國駭客組織TIDrone,有其他資安業者也公布相關資安事故的調查結果。

本週資安業者Acronis指出,今年4月至7月,他們看到駭客利用舊版Word 2010主程式,針對臺灣無人機製造商發起攻擊行動Operation WordDrone。

究竟駭客如何入侵受害組織,研究人員表示他們無法找到明確證據,但他們提及,首度看到相關的惡意軟體,是出現在鼎新電腦(Digiwin)ERP軟體的程式資料夾,駭客竄改其更新程式Update.exe,置換成用於攻擊的Word主程式檔案(WinWord.exe)。對於相關發現,再加上此ERP系統部分元件存在CVE-2024-40521等已知漏洞,研究人員推測攻擊者很有可能利用該ERP軟體從事供應鏈攻擊。

研究人員指出,有鑑於駭客濫用具有長效期的臺灣企業數位憑證,所有的C2伺服器也全部位於臺灣,因此他們認定這是極具針對性的攻擊行動,並向台灣電腦網路危機處理暨協調中心(TWCERT/CC)通報此事。

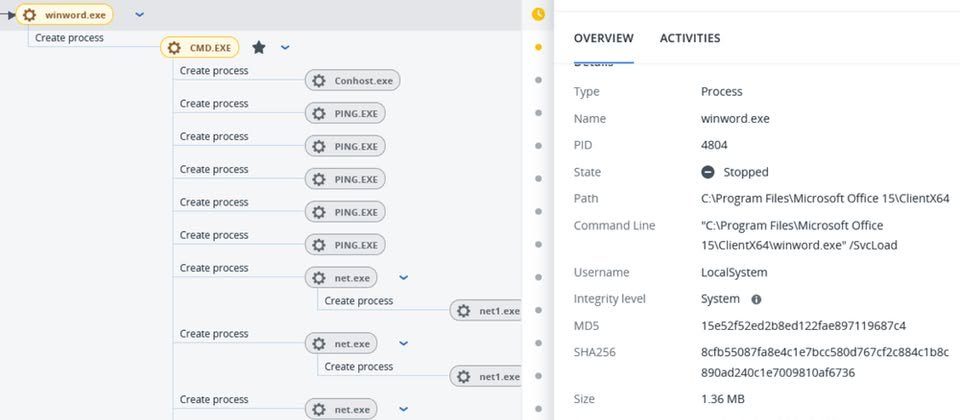

對於察覺這起攻擊行動的過程,Acronis因為是使用該廠牌XDR系統Acronis Advanced Security的用戶反映偵測到可疑的Word程式行為,卻無法確認該應用程式存取那些文件檔案,從而介入調查。研究人員發現,攻擊者發出的請求相當可疑,命令的路徑相當不尋常,而且還使用了未曾出現過的SvcLoad參數。

值得留意的是,受害電腦實際上已部署另一個版本的Word,而用於從事可疑行為的應用程式,是2010版Word主程式,攻擊者意圖用來維持在受害電腦上活動。

根據攻擊者下載作案工具的資料夾內容,駭客很有可能是利用特定版本Word的漏洞,側載執行惡意DLL程式庫wwlib.dll,進而存取經加密處理的gimaqkwo.iqq,並取出有效酬載執行。

接著,駭客運用Install.dll元件,將特定處理程序部署為服務,並在命令加入/SvcLoad的參數,讓相關工具持續在受害電腦運作。但研究人員提及,這項元件也能讓攻擊者透過工作排程達到目的。

最終,駭客載入另一個DLL的程式庫ClientEndPoint.dll,並清除作案過程產生的掛鉤,並對於知名防毒軟體和EDR進行壓制,藉由Windows內建的防火牆功能封鎖相關處理程序,研究人員推測,對方使用名為EDRSilencer的工具來達到目的。

【2024年9月13日21時50分補充說明】作者:iThome電腦報副總編輯李宗翰

關於受害企業使用的鼎新電腦ERP軟體的程式可能遭到竄改一事,下列是鼎新電腦的最新回應:

鼎新電腦秉持資訊安全維護之責任與使命,旗下各ERP軟體產品,並不存在CVE-2024-40521漏洞。

有關報導中提到於「Digiwin」資料夾,實為為鼎新雲管家「DigiwinSCP」,此為鼎新協助企業服務之連線工具,與ERP程式無直接關係。

為降低此連線軟體所衍生之風險,鼎新積極應變已預防性全面關閉原連線服務,改採用其他連線工具服務客戶,並透過各管道通知客戶協助做相對應變。

熱門新聞

2026-02-09

2026-02-06

2026-02-10

2026-02-09

2026-02-09

2026-02-10

2026-02-10