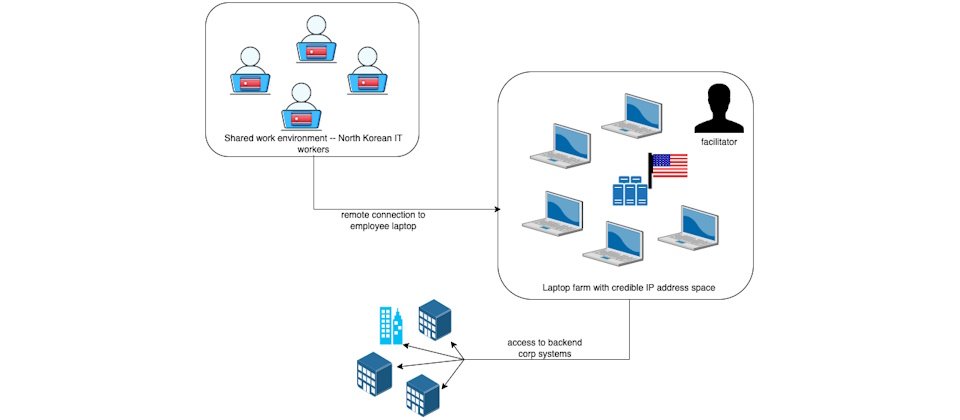

最近2到3年美國政府多次提出警告,要企業防範北韓駭客假借謀取遠距辦公職務的名義,取得企業內部網路環境的存取權限,從事間諜活動並偷取機密資料的情況,今年美國更是二度查緝協助這些「IT人員」犯案的筆電農場(Laptop Farm),自資安意識教育訓練業者KnowBe4公布他們不慎雇用北韓駭客差點資料外流的事故,有資安業者針對這種威脅態勢進行調查,並指出近期相關攻擊已出現顯著變化。

資安業者Secureworks指出,他們針對專門從事這類攻擊的駭客組織Nickel Tapestry(也被稱做Famous Chollima、UNC5267)進行追蹤,結果發現這些駭客在得手企業內部資料後,開始會向雇主進行勒索,要求付錢換取不將資料外流。研究人員指出,這樣的手法過往未曾出現。

在其中一起事故裡,受害企業因該員工表現不佳終止僱傭關係,不久就收到一系列電子郵件,其中一封挾帶聲稱竊得內部機密資料的ZIP檔案,另一封則是要求受害企業支付數十萬美元的加密貨幣贖金,後來駭客從另一個電子郵件信箱寄信,以Google Drive共享檔案來表明,他們握有更多內部資料,藉此施壓。

此外,他們也發現這些駭客往往還會更改公司寄送工作用筆電的地址,要求送到筆電農場,這意味著駭客通常不會在求職提供的個人所在地區資訊直接填寫筆電農場的地址,而有可能通過人資部門初期審查。

在部分事故裡,IT人員會企圖要求受害企業同意使用自己的電腦辦公,並表達對虛擬桌面環境(VDI)組態的偏好。研究人員指出,駭客這麼做的目的,很可能是避免在公務電腦留下相關證據。

再者,這些駭客還會使用Astrill VPN提供的IP位址及代理伺服器服務,來隱匿行蹤。研究人員在其中1起事故當中,看到駭客存取公司的VDI系統將內部資料傳送到私人Google Drive儲存空間。

這些人員存取企業內部環境的方式,包含Chrome遠端桌面功能、AnyDesk,若對照他們應徵的工作職務來看,透過上述工具來操作電腦顯得很怪異。

基本上,北韓駭客為避免穿幫,通常會儘可能會在通話及視訊會議的過程當中,聲稱筆電的視訊鏡頭異常等理由,將鏡頭關閉。但在近期的資安事故中,這樣刻意遮掩自己面貌的行為模式,也出現變化,研究人員根據鑑識取得的證據發現,對方疑似使用名為SplitCam的自媒體協作工具,可將即時視訊畫面複製到多份應用程式當中,在避免身分及地點被曝光的情況下開會,使得受害企業比較不會察覺有異。

此外,他們還發現受到相同公司聘僱的IT工人會彼此互通有無,包含互相推薦、擔任類似的職務、使用類似的履歷與電子郵件格式。此外,這些工人也往往具備相同的寄送物品及領取工資的方式。研究人員發現,這些駭客還可能一人分飾多個角色──他們在駭客的往來信件當中,看到完全不同的寫作風格,研判這些駭客很可能經常聚集在相同地點,並且共同分擔工作。

針對上述的發現,研究人員指出,向受害企業索討贖金的作法,顯然偏離這些駭客初期犯案的規畫,而且,駭客不再以維持就業賺取薪水為主要目的,並將其攻擊目標轉向剽竊智慧財產,企業若不慎僱用到這些人,資安風險將變得更加嚴重。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09