最近幾年,駭客針對UEFI開機系統打造惡意啟動工具(UEFI Bootkit)的情況,約自2020年開始已有數起事故傳出,攻擊者利用這種工具竄改電腦的安全啟動機制,從而突破Windows作業系統的安全防護,甚至是停用防毒軟體與EDR系統。但如今,這類工具也出現專門針對Linux作業系統下手的情形。

資安業者ESET指出,他們近期看到有人在VirusTotal上傳未知的UEFI應用程式,檔名是bootkit.efi,經過分析確認是惡意UEFI啟動工具,研究人員將其命名為Bootkitty,並指出與過往同類工具最大的不同,在於它是針對Ubuntu作業系統特定版本而開發。

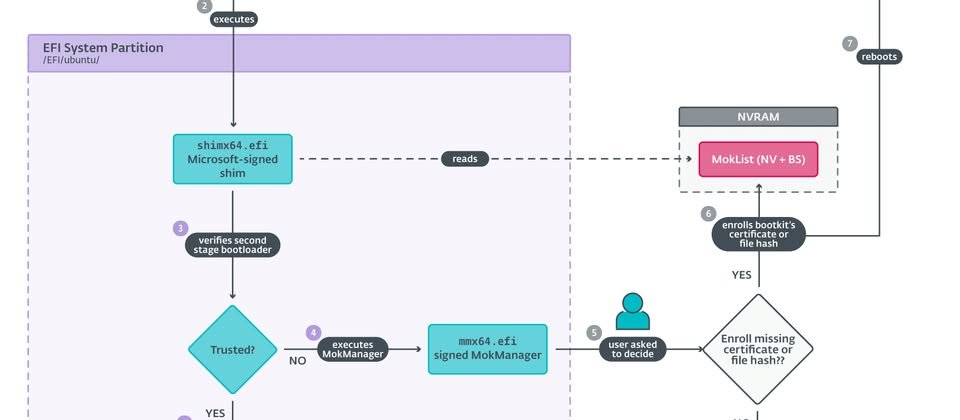

為了讓啟動工具能夠通過UEFI開機流程,駭客使用自行簽署的憑證,替Bootkitty「漂白」,電腦啟動流程皆可進到執行Linux核心的階段,並在開機管理程式GRUB執行前,在記憶體內進行必要的完整性驗證功能,然而,這項工具的主要目的就是停用Linux的核心簽章驗證功能,並透過init處理程序預先載入2項來路不明的ELF執行檔。

對於攻擊者的身分,雖然開發者自稱是BlackCat,但研究人員認為與勒索軟體BlackCat(Alphv)無關,原因是這些駭客雖然自稱BlackCat,Bootkitty是以C語言開發而成,但BlackCat其實是資安研究人員的稱呼,該組織自稱ALPHV,而且他們自始至終都用Rust語言開發惡意程式。對照之下,很有可能是兩組不同的攻擊者。

另一方面,根據分析結果,研究人員認為Bootkitty很可能在早期開發階段,只是進行概念性驗證(PoC),而非積極活動的駭客用來作案的工具,僅管可能沒有實際的危害能力,但這代表執行Linux的電腦又多了一個可被侵入的管道,並顯示攻擊者正積極鎖定這類電腦開發相關工具。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09