資安業者Nozomi揭露研華科技(Advantech)旗下EKI工控無線基地臺20個漏洞,一旦遭到利用,有可能導致攻擊者在未經身分驗證的情況下,使用root權限遠端執行任意程式碼,從而影響網路設備的機密性、完整性、可用性。

這些漏洞影響EKI-6333AC-2G、EKI-6333AC-2GD、EKI-6333AC-1GPO等3款機型,對此研華針對EKI-6333AC-2G、EKI-6333AC-2GD發布1.6.5版韌體,以及針對EKI-6333AC-1GPO發布1.2.2版韌體,修補相關漏洞。

可惜的是,雖然研華發布了新版韌體因應,但他們在公告當中,僅有提及修補部分臭蟲,並未列出Nozomi公布的20項漏洞。

根據漏洞嚴重程度來看,有6個被評為重大層級,其餘多為高風險層級,僅有1個為中度風險等級。其中,CVE-2024-50370、CVE-2024-50371、CVE-2024-50372、CVE-2024-50373、CVE-2024-50374、CVE-2024-50375皆為CVSS評分達到9.8的危險漏洞,除了CVE-2024-50375與重要功能缺乏身分驗證有關,其他漏洞的成因,則是涉及作業系統命令當中,特定元素的處理不正確。

除了上述重大層級漏洞,跨網站指令碼(XSS)漏洞CVE-2024-50376也相當值得留意,因為研究人員特別提及,這項漏洞可以與CVE-2024-50359串連。攻擊者可在靠近無線基地臺的情況下,有機會利用基地臺廣播「Beacon框架」訊號,並擷取周邊裝置的狀態。攻擊者若是要確保基地臺能存取相關訊號,還可以將自己的裝置靠近基地臺,或是利用專屬的天線將訊號傳送到更遠的距離。

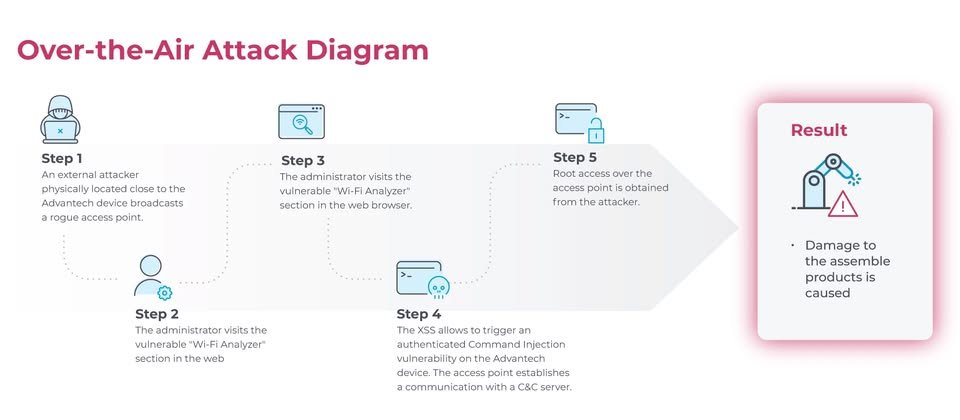

研究人員認為,這些漏洞若是遭到利用相當危險,因為攻擊者有機會搭配其他手法形成攻擊鏈,透過空中下載(Over-the-Air,OTA)的管道進行攻擊。

為了說明漏洞的危險性,研究人員提到較為詳細的漏洞利用流程,並指出必須搭配附帶的條件才能成功利用。攻擊者先是在靠近無線基地臺的地方試圖利用基地臺廣播「Beacon框架」訊號,並擷取周邊裝置的狀態,接著,他們透過網路釣魚或社交工程手法,從而以管理員的身分,存取無線基地臺管理工具當中,分析無線網路訊號的Wi-Fi Analyzer模組,而正當此時,網頁管理介面會自動嵌入前述Beacon框架接收的訊號,從而利用偽造的無線基地臺SSID插入JavaScript惡意酬載,從而觸發CVE-2024-50376。

一旦攻擊者得逞,就能在受害者的瀏覽器注入JavaScript架設C2中繼站,並濫用瀏覽器利用框架(Browser Exploitation Framework,BeEF)執行各式工作。此時他們就能串連CVE-2024-50359進一步提升權限,而有機會得到root權限的Shell,從而遠端完全控制設備、執行命令並滲透網路環境、竊取資料,或是部署其他惡意指令碼。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09