資安業者Claroty指出,他們在中國網路設備業者銳捷網路(Ruijie Networks)提供中小企業及家庭用戶的雲端設備管理平臺Reyee當中,找到10項漏洞,這些漏洞同時影響管理平臺及納管的Reyee OS網路設備,如果遭到利用,攻擊者就有機會在所有採用雲端平臺管理的裝置執行任意程式碼,估計約有5萬設備曝險。對此,在研究人員與美國網路安全暨基礎設施安全局(CISA)的合作通報之下,銳捷網路透過雲端管理平臺緩解了所有漏洞。

這些漏洞當中,有3項被列為重大層級特別值得留意,分別是CVE-2024-47547、CVE-2024-48874、CVE-2024-52324,這些漏洞的3.1版CVSS風險評分皆達到9.8(4.0版介於9.2至9.3)。

其中,研究人員特別提及使用本質危險功能的漏洞CVE-2024-52324,原因是攻擊者可藉由發送惡意的MQTT訊息,從而在裝置上執行任意作業系統層級的命令。

他們在檢查雲端平臺發送的命令後,發現本質上都是作業系統層級的命令,研究人員形容該公司建置了遠端執行任意程式碼服務(RCE-as-a-service),而能在雲端管理平臺直接對受到管理的裝置下達作業系統命令,而有機會遭到利用。

另一個他們提及的漏洞是CVE-2024-47146,這是能藉由監聽無線基地臺設備Wi-Fi訊號得知設備序號的弱點,CVSS風險評為6.5(4.0版為7.1)。

雖然從資安風險評估的角度來看,這項弱點危險程度介於中至高度,但研究人員指出,除非是像殭屍網路要發動大規模攻擊,攻擊者若要針對特定目標而來,會選擇較有針對性且較為隱密的方法。因為,選擇大規模利用漏洞,攻擊者很有可能無法得到想要的東西,反倒是間接提醒防守方要做出回應。

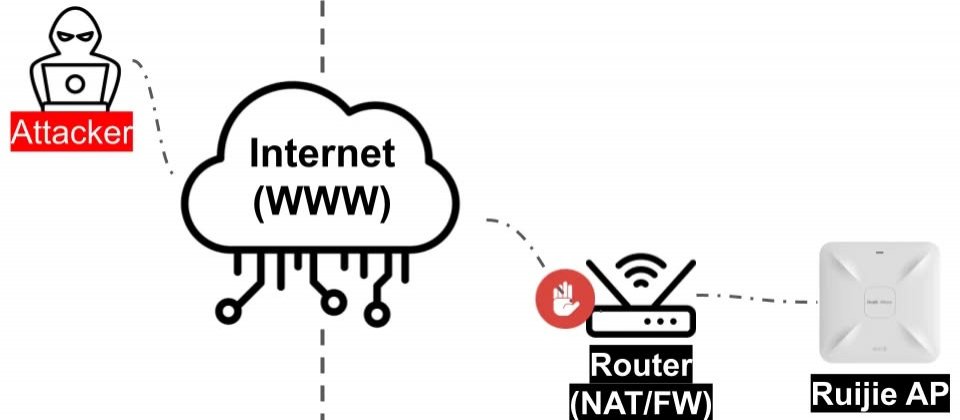

研究人員開發了名為Open Sesame的攻擊手法,從而找到下手目標,然後藉由雲端主控臺的漏洞,遠端在受害設備執行任意程式碼。他們強調,攻擊者可在不知道Wi-Fi帳密的情況下,藉此入侵到內部網路環境。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09