最近兩到三年許多勒索軟體駭客打造Linux版惡意程式,鎖定VMware ESXi虛擬化平臺而來,企圖癱瘓虛擬機器(VM)的運作並向企業組織勒索,最近有研究人員指出,駭客偏好針對這種環境下手,不光只是想要進行破壞牟利,而是做為能夠持續存取受害組織的管道。

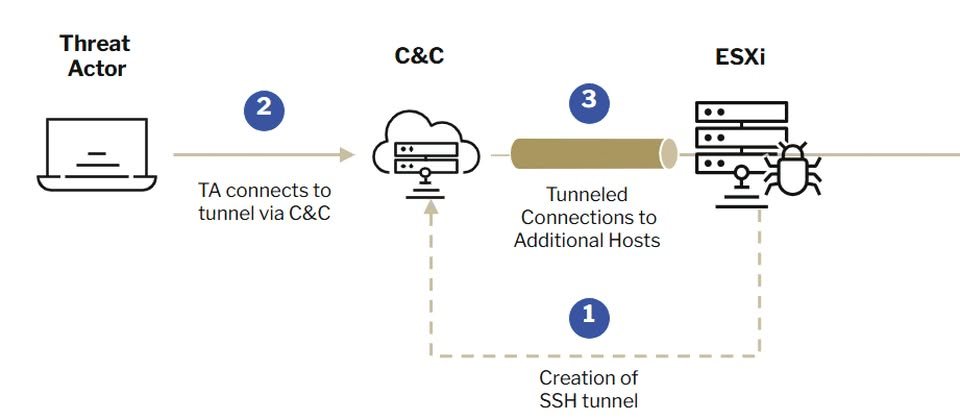

資安業者Sygnia指出,由於企業對於VMware虛擬化平臺往往缺乏嚴密監控,駭客為了避免被發現,將其充當為持續存取企業內部網路環境的管道,可說是越來越常發生。駭客會透過寄生攻擊(LOL)手法,運用虛擬化平臺現成的工具活動,其中一種是藉由原生的工具SSH來建立SOCKS通訊協定的隧道(Tunnel),從而與C2伺服器建立連線。

Sygnia事件回應專家Zhongyuan Hau、Ren Jie Yow、Yoav Mazor表示,在他們調查的許多資安事故當中,攻擊者通常會利用外流的管理員帳密或是已知漏洞,入侵ESXi系統,一旦得逞,就會藉由系統原生的遠端加密連線登入存取SSH服務,建立隧道通訊,但這些專家指出,他們也看過攻擊者部署其他常見工具來達到目的。

由於ESXi系統鮮少會無預期關機,這種SSH隧道形同為攻擊者提供存取企業組織網路環境的後門。

但為何企業組織不太會監控ESXi?Sygnia指出其中一個原因是這種虛擬化平臺的事件記錄檔案分散,與一般的系統事件記錄(Syslog)在單一檔案留存各種事件的做法不同,光是取得ESXi的主要事件記錄檔案syslog.log,無法得到資安事故鑑識所需的資料。

即使ESXi可搭配第三方的監控工具或是遙測代理程式,但研究人員認為這類外部工具的可用性往往受限。因此他們覺得較具成本效益的做法,其實是要將ESXi伺服器的事件記錄相關檔案,轉送到外部的事件記錄伺服器來因應。

若要察覺上述類型的攻擊手法,Sygnia認為,至少要收集4種事件記錄的內容,這些涉及ESXi Shell活動(shell.log)、主機代理程式(hostd.log)、身分驗證(auth.log),以及VMware效能監控工具Observer處理程序(vobd.log)。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06