本機端有太多造成資料外洩的管道,因此讓應用程式和資料不在本機執行、存取,也未嘗不是一個保護資料安全的好方法。

我們可以透過幾種方法做到這種遠端桌面的執行,像是有些SSL VPN設備除了能讓使用者透過瀏覽器遠端登入內部網路、存取檔案資源之外,在功能上也附帶提供虛擬桌面的環境,讓使用者可以在隔離的狀態下,存取遠端的應用程式和資料。

當使用者從外部網路透過SSL VPN連接上線後,登入時螢幕就會切換成設備依據政策所預設的使用者虛擬桌面,檔案的存取及修改動作就會限定在此區域進行。例如Array、Juniper、F5等廠商的產品,都有這些功能。

與其他方法相比最大的差異就是,當開啟了安全連線之後,VPN設備就會在使用者端虛擬出一個虛擬桌面,這樣一來,用戶端與連線端的連線就會在一個虛擬環境中執行,當連線中斷時,暫存的資料也隨之消失。

這個看似沒有資料外洩之虞的方法,使用的企業不多見,原因為虛擬桌面技術,對於客戶端電腦的作業環境需求相當嚴苛,大到作業系統,小到使用Java版本,都會影響到是否能成功開啟此虛擬桌面。

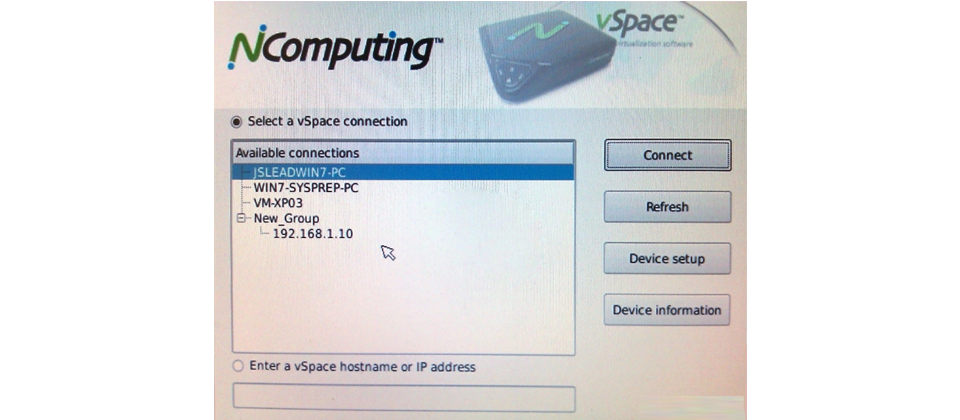

而有越來越多企業使用的精簡型電腦(Thin Client)集中管理架構,其實也運用了類似的模式,只是從虛擬桌面變成了遠端桌面,且終端設備變成了一臺只有連接埠的精簡型設備,裡面並沒有處理器、記憶體、磁碟,僅有一顆處理影像的晶片,像是NComputing、Dell Wyse就有類似的設備。當然,後端伺服器也需要對應的軟硬體整合環境去支援,目前在這樣的架構上,具代表性的廠商有Citrix、Cisco、HP等。

這個架構是將資料存取以及資料運算的資源,全都集中於後端伺服器上,當使用者將終端的設備開啟後,設備即會連線上後端伺服器,輸入帳號密碼後,即可登入遠端桌面,此後所有的操作模式,都跟在Windows上操作一模一樣。

除此之外,這樣的架構在中控臺設定內,也能夠針對終端設備的USB埠,設定限制讀取或寫入的動作,與其他封鎖方式相較下,因資料的儲存都集中在同一個地方,以企業角度上來看也較容易管理。

和目前的Thin Client類似的作法,還有微軟Windows的遠端桌面∕終端服務,從後端的作業系統裡,再分支出多位使用者,共享此作業系統內的資源。另一種作法,則是使用伺服器虛擬化架構,來實作出所謂的個人電腦桌面虛擬化。

但這樣的系統並不是完全沒有缺點,如後端伺服器因不可抗力因素而無法使用,意味著使用該伺服器的企業,所有的業務都將停擺,因此為了系統運作上的安全,必須要具備備援伺服器,才能將系統停機的損失減至最低。

漢領科技產品經理黃漢宙說,目前導入此架構的企業,大都是對於資安要求較高的機關行號,例如房仲業、調查機關等,他們對於資料的保管及存取安全度,都有很高的要求,以防止有心人士從終端設備擅自將資料複製出去。

-P39-%E4%B8%8A600(1).png)

-P39-%E4%B8%8A600.png)

圖上為NComputing Thin-Client精簡型設備登入後端伺服器的登入畫面,在登入之後會自動轉為圖下的虛擬桌面。

優:資料可放在後端伺服器做集中控管

缺:運算效能集中在後端伺服器,在執行需消耗大量系統資源的軟體時較為吃力

建置時間:硬軟體部署時間約1個月

所需成本:以NComputing為例,終端設備每臺8,000元(未稅),伺服器費用另計

相關報導請參考「徹底搜查!封鎖USB 2012 最新13招」

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05