微軟、FireEye

在2020年12月爆發的SolarWinds供應鏈攻擊事件,目前為止已被發現了4個惡意程式,而到了最近,研究人員又有重大的發現。在3月4日,FireEye與微軟不約而同揭露他們新找到的惡意軟體,這些惡意軟體的共通點,就是它們多半是採用Go語言開發而成,並疑似被駭客組織運用於第2階段攻擊行動。

在此之前被公布的4個惡意程式,分別是最早被發現的後門程式Sunburst,以及SolarWinds委由CrowdStrike調查所找出、攻擊過程最早入侵的Sunpot,再者,還有被視為第2階段攻擊工具、客製化惡意載入程式的Teardrop與Raindrop。而這次FireEye與微軟發現的惡意軟體,都與攻擊流程的第2階段有關,且具備藏匿網路通訊流量的能力,而沒有在第一時間被發現。

FireEye在公開惡意軟體資料庫發現疑似與SolarWinds事件有關的攻擊軟體

其中,由FireEye公布的新惡意軟體名為Sunshuttle,該公司指出,他們起初看到這個惡意軟體的來源,是一個美國組織於2020年8月,將這個Sunshuttle上傳到公開的惡意軟體資料庫。經過他們的分析,Sunshuttle是由Go語言編寫的後門程式,很有可能被駭客應用於第2階段攻擊行動,並做為Sunburst有關工具之間的網路通訊之用。FireEye指出,他們也在遭到供應鏈攻擊的受害組織中看到Sunshuttle,並發現這個惡意軟體疑似與攻擊者UNC2542有所關連的跡象。

對於Sunshuttle後門程式的特性,FireEye進一步指出,駭客展現「優雅的」回避偵測技巧──他們運用了融入網路流量的做法,來隱藏與C&C中繼站之間的通訊。不過,駭客究竟如何植入Sunshuttle?該公司表示仍有待釐清。

微軟公布3個惡意程式,並指出較明確的攻擊時間點

而對於駭客於攻擊第2階段所運用的惡意程式,微軟也在同日發布研究結果──他們這次一口氣公布了3個惡意軟體酬載,並命名為GoldMax、Sibot,以及GoldFinder。該公司指出,這些惡意程式疑似是此起事件的駭客組織(該公司現稱為Nobelium)於2020年8月至9月之間,在供應鏈攻擊行動的後期使用。而他們認為,攻擊者早在同年6月就將這些惡意程式植入到受害組織。

這些惡意軟體的用途為何?微軟認為,這是駭客為了持續在受害組織上運作的工具,特別針對指定網路環境量身打造,甚至在攻擊事件回應的階段,仍成功回避了初步偵測。進一步來說,這3個惡意軟體各司其職,GoldMax是與C&C中繼站通訊的後門程式,為了隱藏惡意行為,這個惡意軟體具備產生誘餌網路流量的功能(Decoy Network Traffic Generation),將惡意網路流量埋藏到正常的網路流量。

而Sibot則是駭客用在持續在受害環境運作的工具,並且可接收第2階段攻擊程式碼的指令,下載額外的惡意軟體酬載。至於GoldFinder,微軟推測很有可能是自製的HTTP追蹤工具,用來偵測受害裝置與C&C中繼站之間的網路安全設備。

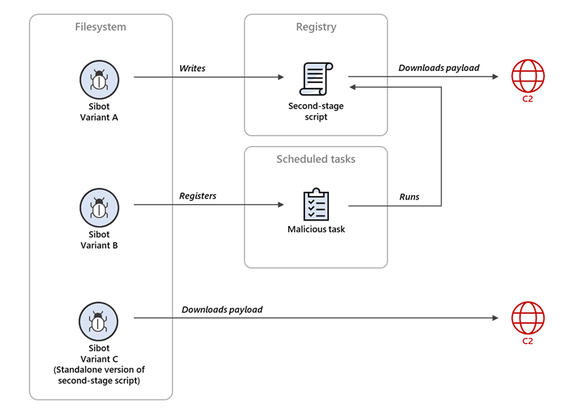

在SolarWinds供應鏈攻擊的第2階段中,被微軟發現的3個惡意程式之一Sibot,它主要的功能是接收指令下載檔案,微軟指出該軟體有3種變種,差別是連線到C&C中繼站的途徑,分別是透過登入檔接收程式碼指令的變種A、從惡意排程接收程式碼的變種B,以及搭配獨立程式碼直接連線到中繼站的變種C。

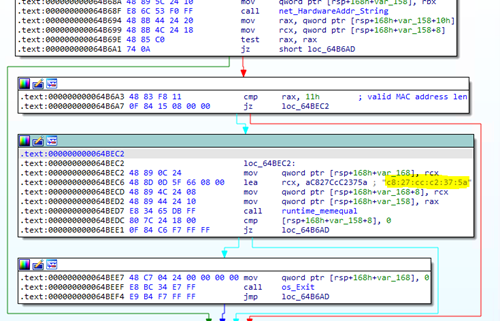

從惡意軟體的特質與被濫用的時間點來看,FireEye與微軟揭露的惡意軟體似乎有所雷同,但是否就是相同的惡意軟體?兩家公司並未直接證實。FireEye宣稱微軟也對於相同的攻擊行動揭露細節,微軟則是表示會持續與FireEye合作,來保護他們共同的用戶。但從Sunshuttle與GoldMax都會隱藏惡意流量,且具備相同的C&C中繼站位置,以及執行時會比對特定的MAC位址(c8:27:cc:c2:37:5a)等特性,它們很有可能隸屬於相同的惡意軟體家族。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10