金融科技在近年蓬勃發展,許多企業都在研究區塊鏈,而其中的加密貨幣挖礦工具,一直是備受關注的對象之一,然而卻也成為了攻擊者網路攻擊及獲利的媒介,也引起資安人員進行相關研究。在4月22日,資安廠商Lackwork發布一則部落格文章,他們發現名為Sysrc-hello的殭屍網路,利用已知漏洞散播其具挖礦劫持能力(Cryptojacking)的惡意軟體。而他們還發現,攻擊者透過各種媒介散播,針對雲端工作負載(Cloud workloads)的漏洞,並執行注入的遠端程式碼,進而取得最初的存取權,而這些被利用媒介包括了編程結構框架、開源企業搜尋平台及企業軟體等。

事實上,關於Sysrc-hello,最早是在去年的十二月,就已被中國公有雲服務商阿里雲發現,並以其特徵路徑及程式碼作為命名的依據。Sysrc-hello是一個多架構且有挖礦劫持能力的殭屍網路,其惡意載體是由Go語言編譯而成,且在不同的作業系統(Linux和Windows)下有其相符的版本。而Sysrc-hello的惡意軟體組成,一部分是XMRig挖礦工具,另一部分則是可以自行傳播的蠕蟲(Botnet-propagator)。不過,對於Sysrc-hello的多架構部分,Lackwork在此未有說明。

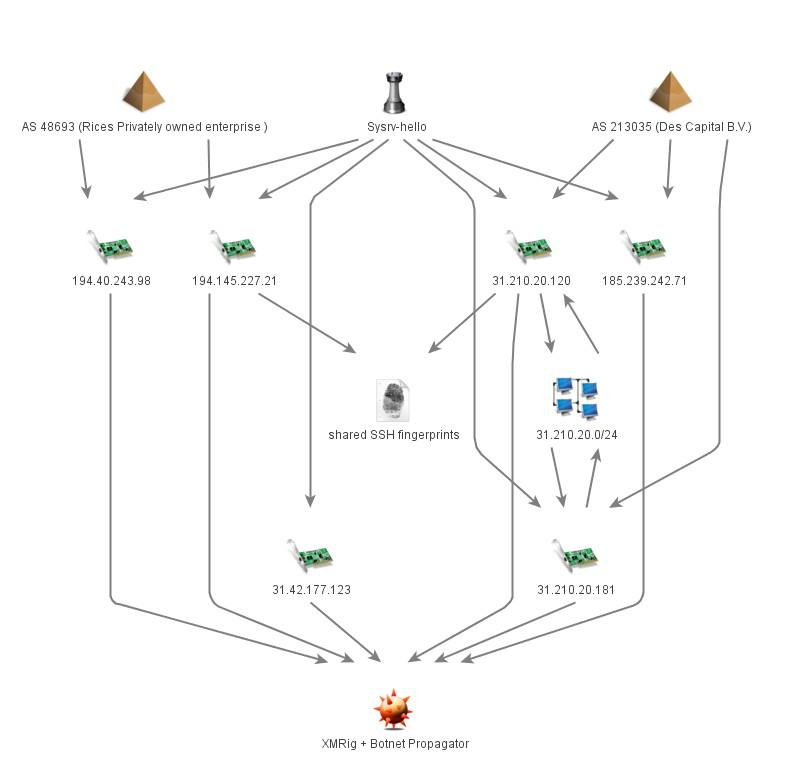

此外,Sysrc-hello的架構方面,Lackwork發現,Sysrc-hello的樣本數量及C2伺服器的基礎架構皆有擴展的趨勢。他們表示,從3月初到目前,確定出現了有5個新的殭屍網路控制器,他們在其中一臺伺服器上還發現了被Sysrc-hello使用過的SSH密鑰,因此,Lackwork推論這很可能是Sysrc-hello基礎結構上獨有的特徵。而他們也指出,根據擴展的C2基礎架構及與作業系統(Windows)相容的惡意軟體版本,他們認為Sysrc-hello殭屍網路很可能會擴大,加上本身就可以自行惡意散播,因此,更證明了有可能形成殭屍大軍。

而自備蠕蟲功能及挖礦工具的Sysrc-hello,又是如何在攻擊過程中不讓受害者察覺呢?Lackwork表示,Sysrc-hello會利用已知的漏洞開發一個偽裝的應用程式,確保在受害者電腦的安全檢測,讓受害者不會發現異狀。而在惡意傳播的過程中,最初被感染的檔案會覆蓋電腦裡的檔案,也會成為傳播惡意軟體的傳播者,並在受感染的電腦中進行橫向移動,進行惡意散播。

在C2伺服器中,Lacework觀察到在歷史記錄中的兩個SSH密鑰,在這之前就被Sysrc-hello使用過,這表明了可能是殭屍網路的獨有之處。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10