資安研究人員於3月29日,揭露了一個存在於Spring Core的零時差遠端程式攻擊漏洞,且隔天就出現了概念性驗證攻擊程式,有鑑於Spring Core是個熱門的Java應用程式框架,使得有人把該漏洞與Log4Shell相提並論,並將它稱為SpringShell漏洞,不過,大多數的資安社群認為SpringShell並不如Log4Shell嚴重。

Spring是個開源的Java框架,此一受到矚目的安全漏洞尚未被賦予編號,因此暫且以SpringShell稱之,且並非為Spring甫於29日所修補的CVE-2022-22963。

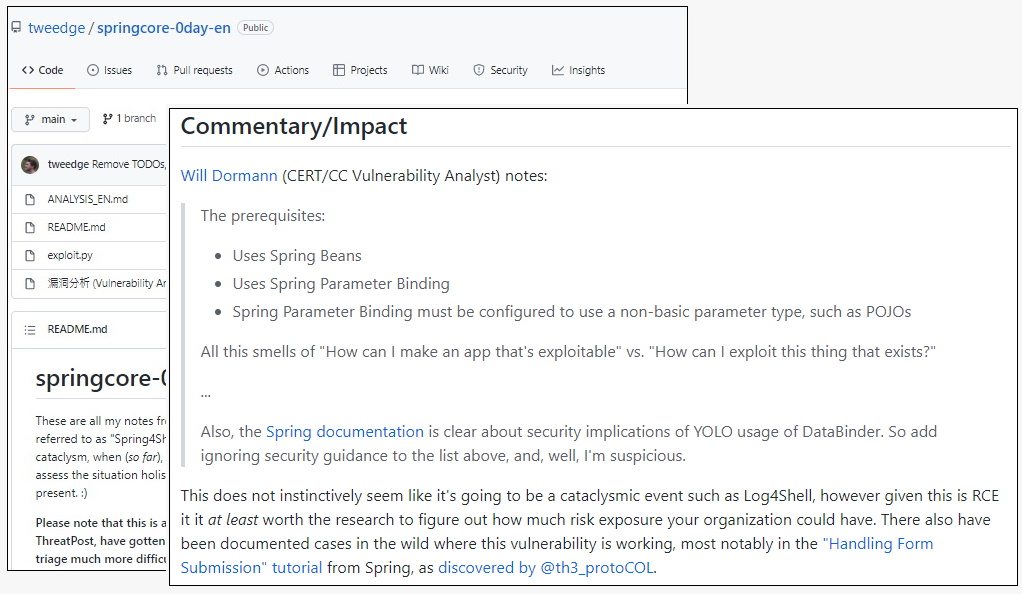

釋出SpringShell概念性驗證攻擊程式的研究人員,宣稱該漏洞允許駭客變更應用程式的記錄參數,以恣意寫入內容,使用修改後的記錄器以撰寫含有Webshell的有效JSP檔案,利用該Webshell自遠端執行程式,雖然研究人員很快就將該概念性驗證程式下架,但已遭到資安社群備份,且複製其攻擊行動,證明這是個有效的漏洞。

儘管開採SpringShell只需傳遞一個特製的請求至JDK9+,但它僅影響JDK9+,而且必須在特定的配置下才會成功,例如端點必須啟用DataBinder,且重度仰賴應用程式的Servlet容器。

資安社群把SpringShell視 CVE-2010-1622的繞過漏洞,迄今Spring尚未釋出修補程式,資安業者Praetorian則建議Spring框架用戶應藉由限制危險的DataBinder參數,來減輕SpringShell漏洞可能造成的威脅。文⊙陳曉莉

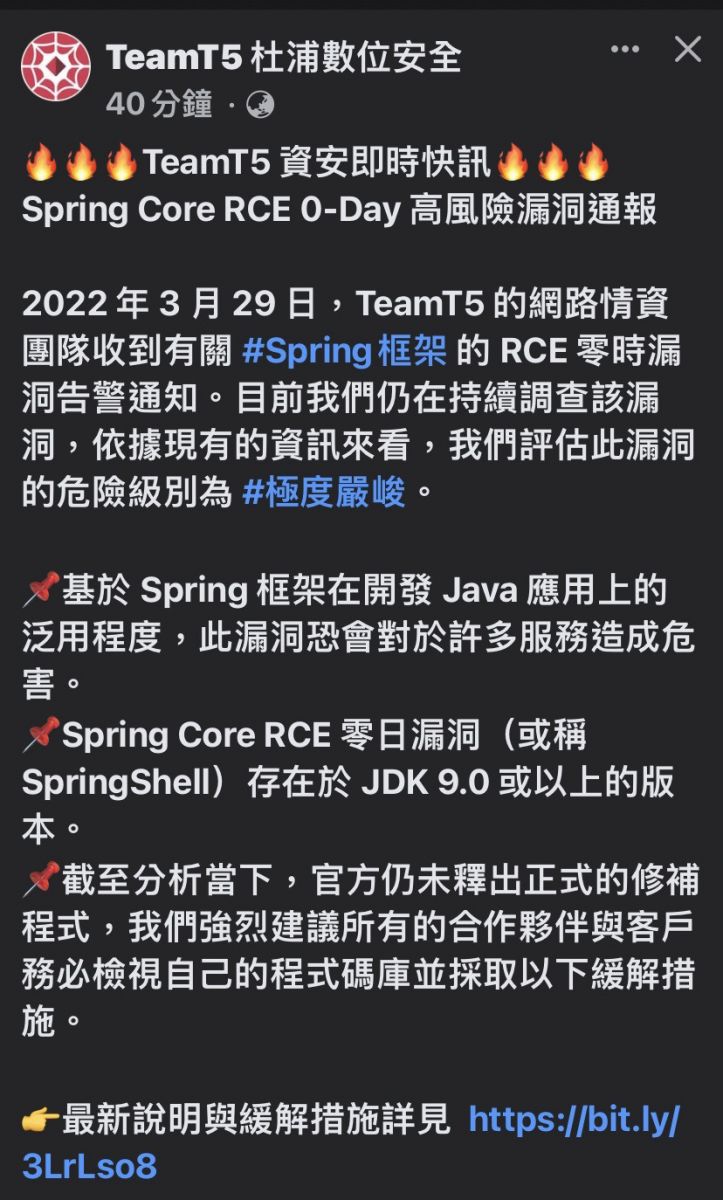

對於Spring Core零時差漏洞的威脅,引發全球資安圈的關注,臺灣資安業者TeamT5在3月30日傍晚也緊急分享此零時差漏洞情資,說明此漏洞官方尚未提供修補程式,並會對眾多服務造成影響,提醒用戶檢視自身程式碼庫並採取緩解措施,並注意最新修補動向。文⊙iThome電腦報資安主編羅正漢

4月1日更新資訊

Spring團隊在BST時區3月31日下午,緊急釋出早期更新修補,包括Spring框架5.3.18版與5.2.20版,以及Spring Boot 2.6.6版與2.5.12版,並發布資安通告,呼籲用戶盡速更新。

關於這次漏洞的發現,起初是AntGroup FG Security Lab的研究人員發現,向Spring所屬的軟體廠商VMware通報,其研究人員網路暱稱為codeplutos、meizjm3i。

在3月30日,Spring團隊隨即進行調查、分析、確認修復與測試的工作。然而,就在同一日,相關資訊也透過網路全面流出,於是,Spring團隊在31日宣布,表示將先行釋出早期更新修補來因應,並公開CVE-2022-22965漏洞。

根據Spring的說明,這項漏洞主要影響的部分,是Java開發套件(JDK)9.0以上版本環境運作的Spring MVC,以及Spring WebFlux應用程式,並指出要有多項條件符合,才會觸發弱點,例如,應用程式也要以WAR模式部署,並以Tomcat作為Servlet容器等條件。

基本上,如果應用程式部署Spring Boot的JAR可執行檔案時,採用的是預設值,該系統應該不易受到SpringShell影響。

但Spring認為,有鑑於此漏洞的性質相當普遍,攻擊者很可能還會透過其他方法來利用。或許,這也是Spring這次發布強調是初步資安公告的主要緣故,後續可能還會提出相關修補,用戶可能需要多加留意。文⊙iThome電腦報資安主編羅正漢

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

.jpg)