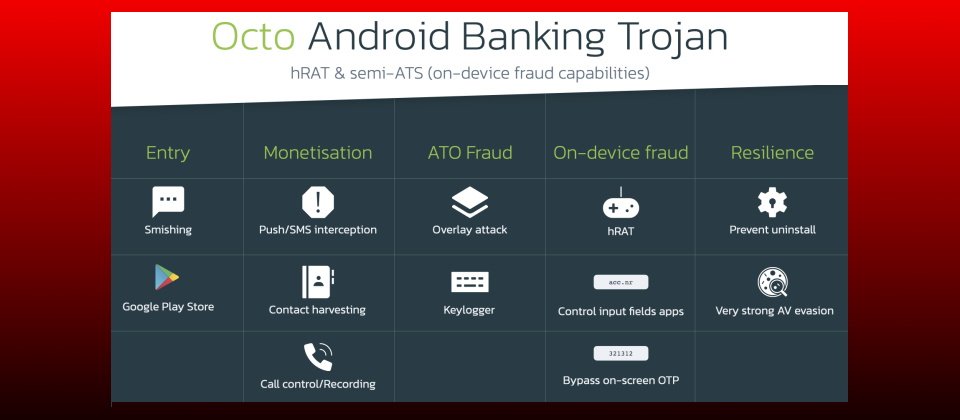

ThreatFabric發現Octo利用Google Play或是網釣簡訊進入受害者手機,它被嵌在許多應用程式中,或是傳送假冒為Chrome、金融程式或傳訊程式的更新連結;一旦成功進駐受害裝置,它就能攔截簡訊或通知,取得裝置上的通訊錄,還能紀錄通話;Octo亦具備覆蓋攻擊(Overlay Attack)與鍵盤側錄能力。(圖片來源/ThreatFabric)

荷蘭行動資安業者ThreatFabric上周揭露了一個新的金融木馬程式Octo,指出它具備遠端控制Android裝置的能力,可取得受害裝置螢幕所呈現的所有內容,而且已被至少5個駭客組織所使用。

ThreatFabric認為Octo應該是Exobot金融木馬家族的後代,版本別為ExobotCompact.D,最早出現在去年11月,為了消除買家對Exobot原始碼已外洩的疑慮,作者將在今年1月將ExobotCompact.D更名為Octo,並透過駭客論壇租賃。

與先前的版本相較,Octo具備了遠端存取能力,它利用Android平臺的MediaProjection功能來進行螢幕串流,再藉由另一個AccessibilityService功能自遠端執行任務,前者每秒可傳送一次受害裝置上的螢幕截圖,使得駭客得以密切觀察受害裝置的狀態,意謂著駭客得以控制裝置上的密碼管理程式、加密貨幣錢包程式、銀行程式、雙因素認證程式及遊戲登入等,很容易便能執行裝置詐騙。

Octo利用Google Play或是網釣簡訊進入受害者手機,它被嵌在許多應用程式中,或是傳送假冒為Chrome、金融程式或傳訊程式的更新連結;一旦成功進駐受害裝置,它就能攔截簡訊或通知,取得裝置上的通訊錄,還能紀錄通話;Octo亦具備覆蓋攻擊(Overlay Attack)與鍵盤側錄能力,可控制具輸入欄位的程式,取得出現在螢幕上的一次性密碼;還能躲避防毒軟體的偵測,並避免遭使用者移除。

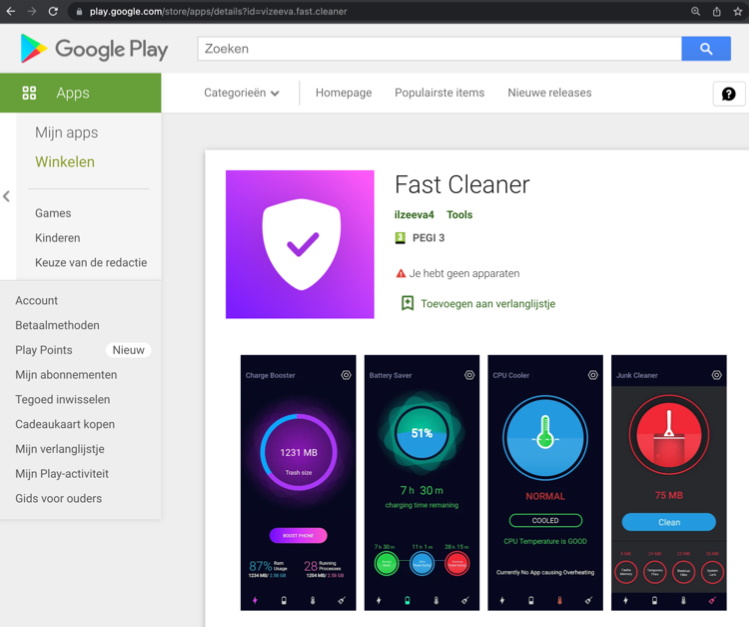

研究人員發現,包括Octo作者在內,至少已有5個駭客組織使用Octo殭屍網路展開攻擊,其中一個組織打造了夾帶Octo的Fast Cleaner程式,並登上了Google Play,有超過5萬個Android裝置安裝了該程式,它鎖定西班牙、比利時、葡萄牙與義大利的金融機構客戶展開攻擊。

圖片來源/ThreatFabric

成功登上Google Play的Octo惡意程式並不多,根據ThreatFabric的觀察,這些駭客在租賃Octo服務之後,大多利用網釣簡訊引誘使用者至第三方網站下載惡意程式,這些惡意程式可能偽裝成Google Play、Chrome、各種金融程式或各種傳訊程式的更新。

總之,雖然惡意程式也可能會成功溜進Google Play,但比例畢竟不高,Android用戶必須特別留意那些來自簡訊的更新連結。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10