又是駭客企圖操縱Google搜尋引擎最佳化排行(SEO),假借提供知名軟體的攻擊行動!研究人員揭露Gootkit的攻擊行動,並指出駭客針對澳洲的醫療機構而來,並以提供影音播放器VLC Media Player的名義來散布惡意軟體。

專門針對亞太地區政府機關與軍事單位的駭客組織Dark Pink崛起,在最近半年,他們至少成功發起7起攻擊行動,應該有更多組織受害。

駭客進行自帶驅動程式攻擊(BYOVD)的狀況越來越多,最近駭客組織Scattered Spider也跟進這種手法,雖然他們濫用的漏洞已在2016年完成修補,但仍能以此方式進行攻擊。

【攻擊與威脅】

惡意軟體Gootkit假借影音播放器VLC散布,針對澳洲醫療機構散布Cobalt Strike

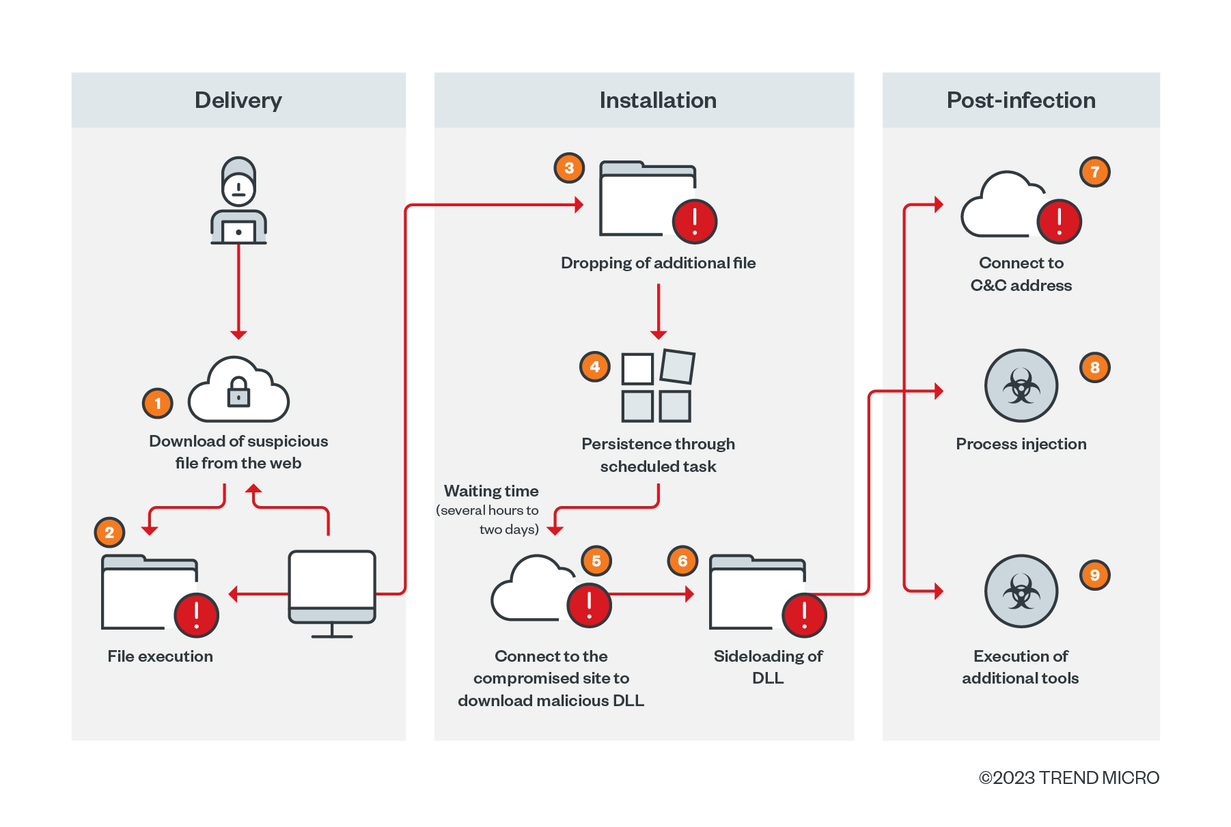

資安業者趨勢科技揭露惡意軟體載入工具Gootkit(亦稱Gootloader)近期的攻擊行動,根據他們的追蹤,約自2022年10月開始,這個駭客組織針對澳洲的醫療機構而來,並企圖操縱Google搜尋引擎的結果(SEO poisoning)來達成目的──研究人員看到Gootkit惡意程式鎖定的攻擊目標,包含醫院、健康、醫療、企業合約等關鍵字,並搭配澳洲的城市名稱。

資安業者趨勢科技揭露惡意軟體載入工具Gootkit(亦稱Gootloader)近期的攻擊行動,根據他們的追蹤,約自2022年10月開始,這個駭客組織針對澳洲的醫療機構而來,並企圖操縱Google搜尋引擎的結果(SEO poisoning)來達成目的──研究人員看到Gootkit惡意程式鎖定的攻擊目標,包含醫院、健康、醫療、企業合約等關鍵字,並搭配澳洲的城市名稱。

另一方面,駭客假借提供VLC Media Player影音播放軟體的名義,來引誘使用者下載Gootkit,一旦依照指示執行當中的JavaScript指令碼,就會觸發PowerShell指令碼來下載Cobalt Strike及其他惡意程式,除此之外,攻擊者也進行受害電腦的網路監控,不過,研究人員並未取得駭客最終投放的惡意軟體檔案。

駭客組織Dark Pink鎖定亞太地區政府與軍事單位

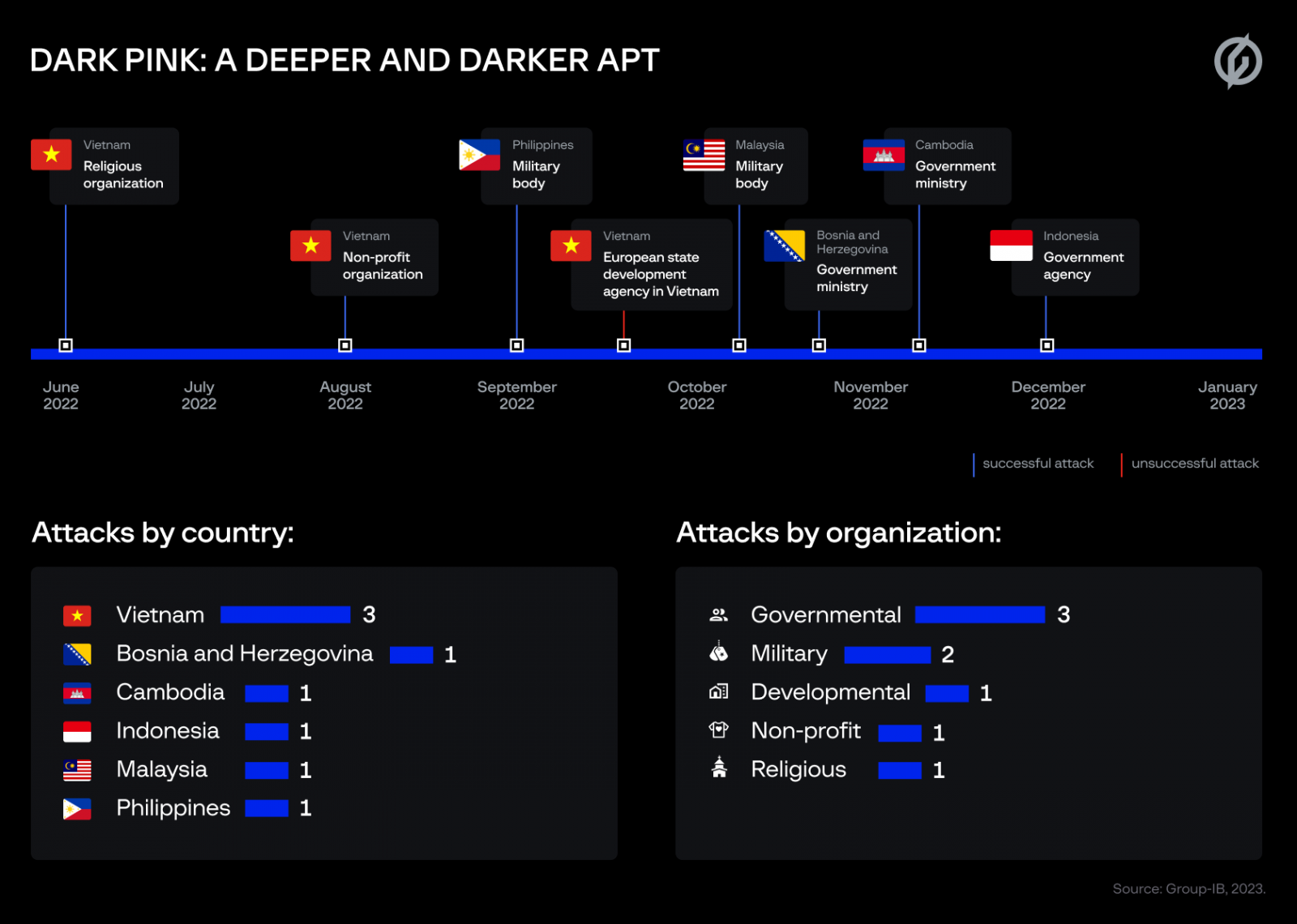

資安業者Group-IB揭露駭客組織Dark Pink(亦稱Saaiwc Group)的攻擊行動,在2022年6月至12月共發動至少7次攻擊,針對越南、菲律賓、馬來西亞等亞太地區的政府機關與軍事單位下手。

資安業者Group-IB揭露駭客組織Dark Pink(亦稱Saaiwc Group)的攻擊行動,在2022年6月至12月共發動至少7次攻擊,針對越南、菲律賓、馬來西亞等亞太地區的政府機關與軍事單位下手。

駭客運用自行打造的工具Ctealer或Cucky來竊取機密,或利用USB儲存裝置散布惡意軟體TelePowerBot、KamiKakaBot,然後藉由DLL側載手法於受害電腦觸發惡意酬載,目標是從受害電腦的偷取機密資料、瀏覽器的機敏資訊,以及Zalo、Viber、Telegram等即時通訊軟體的對話內容,甚至是從麥克風側錄裝置周遭聲音。

濫用有漏洞的英特爾網路卡驅動程式,駭客組織Scattered Spider發動BYOVD攻擊,企圖繞過電腦安全防護機制

資安業者CrowdStrike於12月揭露駭客組織Scattered Spider(亦稱Roasted 0ktapus、UNC3944)的攻擊行動,駭客自2022年6月開始,攻擊電信業者、業務流程外包公司(BPO),現在研究人員公布進一步的調查結果。

該公司表示,自他們揭露攻擊行動數星期後,偵測到駭客攜帶含有漏洞CVE-2015-2291的Intel Ethernet診斷驅動程式,在受害電腦部署,發動自帶驅動程式攻擊(BYOVD),企圖繞過多款資安防護產品的端點代理程式,這些資安系統包含了Microsoft Defender for Endpoint、Palo Alto Networks Cortex XDR,以及SentinelOne。

華航證實遭到網路勒索,駭客論壇已出現資料外洩資訊

根據華視、自由時報、經濟日報等多家媒體報導,中華航空於1月7日證實收到網路勒索信件,他們第一時間啟動防禦應變措施,強調航班營運並未受到影響,亦無會員個資外洩事件發生。

1月12日,資安研究員HackerCat發現,有人於駭客論壇聲稱取得華航逾300萬筆的會員資料,並表示該公司於4日就得知資料外洩情事,該人公布10個名人與政治人物的聯絡資訊,並揚言接下來會公布更多資料,涵蓋所有會員的資料、入侵該公司的管道,以及網路環境裡所有系統的清單。

【漏洞與修補】

Adobe修補PDF製作與檢視軟體的漏洞

Adobe於1月10日發布本月份的例行修補,總共修補了29個漏洞,其中逾半數存在於PDF應用程式Acrobat及Adobe Reader,一旦遭到利用,攻擊者就有可能執行任意程式碼、提升權限、洩露記憶體內的資料,或是導致應用程式面臨阻斷服務(DoS)的情況。上述漏洞存在於DC版及2020版的Acrobat及Adobe Reader,CVSS風險評分為5.5分至7.8分。

已終止支援的思科路由器出現身分驗證繞過漏洞

思科針對旗下的小型企業路由器RV016、RV042、RV042G、RV082提出警告,這些路由器存在重大層級的身分繞過漏洞CVE-2023-20025,該漏洞起因於接收到的HTTP封包,出現使用者輸入驗證不當所致,未經身分驗證的攻擊者能遠端發送偽造的HTTP請求,進而繞過路由器的網頁管理介面的身分驗證流程,一旦成功利用這個漏洞,將能存取root權限,若是攻擊者串連CVE-2023-20026,將能執行任意命令。

CVE-2023-20025的CVSS風險層級達9.0分,所幸目前思科尚未發現此漏洞遭到利用的證據。值得留意的是,由於RV016與RV082已終止支援(EOL),再加上思科表明不會發布修補程式,管理人員應停用相關功能降低相關風險。

加密通訊軟體Threema通訊協定出現漏洞,可被用於恢復用戶私鑰

蘇黎世聯邦理工學院的研究人員揭露商用加密通訊軟體Threema的漏洞,並指出一旦遭到利用,攻擊者就有可能破壞有關身分驗證的保護機制,甚至是復原使用者的私鑰。這些漏洞出現在該系統專屬的通訊協定上,導致攻擊者一旦成功利用就有可能假冒使用者、重新排列對話內容順序、複製帳號資料,以及藉由備份資料取得使用者的私鑰。研究人員於2022年10月3日通報,Threema於11月29日發布相關修補程式。

而針對研究人員揭露的漏洞細節,Threema表示上述漏洞並未實際出現攻擊行動,他們也改用名為Ibex的新通訊協定而不會曝露相關風險。

【其他資安新聞】

日本保險業者Aflac癌症險保戶資料外洩,疑美國合作夥伴引起

英國半導體業者Morgan Advanced Materials遭到網路攻擊

英國郵務業者Royal Mail遭到網路攻擊,暫停部分國際業務

近期資安日報

【2023年1月11日】 微軟1月份例行修補緩解近百個漏洞、Trojan Puzzle攻擊手法可訓練AI助理產生惡意程式碼

【2023年1月10日】 研究人員揭露Text-to-SQL機器學習模型弱點、NPM套件JsonWebToken漏洞恐導致2.2萬專案曝險

【2023年1月9日】 程式碼編輯器VS Code外掛程式市集恐遭駭客濫用、惡意PyPI套件透過Cloudflare隧道服務繞過防火牆

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10