鎖定Linux主機而來的惡意程式攻擊,近期出現顯著增加的現象,例如,上週末資安業者AhnLab針對惡意軟體Reptile的攻擊行動,就特別提出警告,並指出這款惡意程式的可怕之處,在於結合Rootkit及反向Shell的特性,駭客可將其當作後門運用。

駭客偏好利用已知漏洞發動攻擊,早已成為資安威脅常態,最近五眼聯盟公布2022年最常遭利用的漏洞,當中最受到關注的,是Fortinet設備的SSL VPN漏洞CVE-2018-13379,該漏洞自揭露以來,已連續4年名列榜中。

勒索軟體對於醫療體系的發動攻擊,也相當值得留意。最近醫療保健系統Prospect Medical Holdings傳出遭遇這類攻擊,而導致旗下的醫療機構運作受到衝擊,許多醫護人員被迫使用紙本整理病歷,這起事故也引起美國政府重視。

【攻擊與威脅】

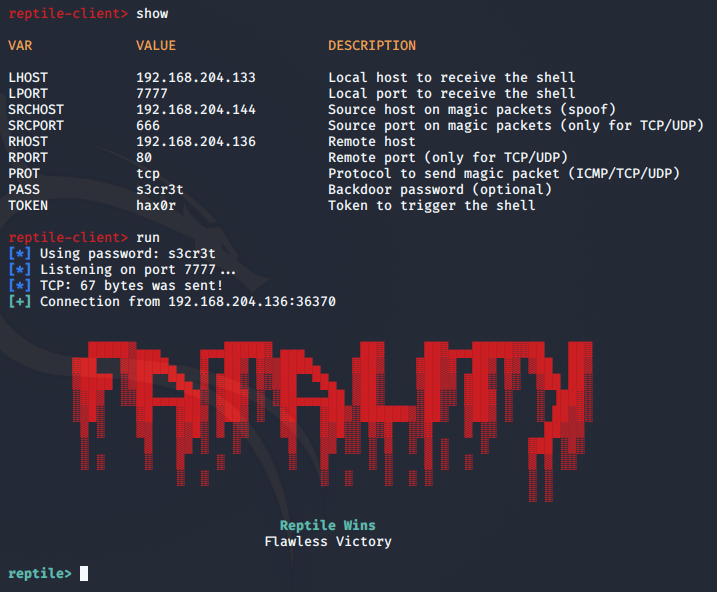

韓國Linux主機遭到鎖定,駭客企圖植入名為Reptile的Rootkit

資安業者AhnLab提出警告,名為Reptile的Rootkit工具被用於攻擊韓國Linux主機,其特色是具備反向Shell的功能,使得攻擊者能輕鬆控制受害電腦。

資安業者AhnLab提出警告,名為Reptile的Rootkit工具被用於攻擊韓國Linux主機,其特色是具備反向Shell的功能,使得攻擊者能輕鬆控制受害電腦。

研究人員在其中一起攻擊行動裡,根據惡意程式部署的路徑及資料夾名稱,發現駭客所使用的戰術與另一款惡意程式Mélofée有些雷同;有別於一般的反向Shell採用TCP或HTTP通訊協定,Reptile運用一種透過ICMP協定連線的Shell程式ISH,駭客這麼做的目的,很有可能是為了迴避針對上述通訊協定的網路流量檢查。

五眼聯盟公布2022年最常被利用的漏洞,Fortinet SSL VPN、微軟Exchange漏洞上榜

並稱為五眼聯盟的美國、澳洲、加拿大、紐西蘭、英國,聯手公布2022年最常被利用的12個漏洞,其中最「資深」的漏洞是CVE-2018-13379,該漏洞存在於防火牆作業系統FortiOS、上網安全閘道FortiProxy,從2019年至2022年都是駭客愛用的漏洞之一,五眼聯盟認為,該漏洞能連續4年入榜,主要原因是許多組織尚未修補所致。

該名單列入的漏洞名單裡,還有Exchange漏洞ProxyShell(CVE-2021-34473、CVE-2021-31207、CVE-2021-34523)、Log4j程式庫漏洞Log4Shell(CVE-2021-44228)、微軟支援診斷工具(MSDT)漏洞Follina(CVE-2022-30190)、DevOps協作平臺Atlassian Confluence的CVE-2021-26084及CVE-2022-26134、VMware Workspace ONE Access的CVE-2022-22954、 CVE-2022-22960,以及F5 BIG-IP的CVE-2022-1388。

勒索軟體破壞Prospect Medical Holdings醫療體系的資訊系統,部分醫院改以紙本作業、暫停急診業務

根據美聯社、NBC News、紐約時報等多家媒體報導,醫療保健系統Prospect Medical Holdings傳出遭到勒索軟體攻擊,波及旗下部分醫療機構的IT系統,傳出有些院所被迫暫停收治急診病人,也出現暫停抽血、醫療影像拍攝,或是不得不改用紙本作業的情況。

該醫療集團旗下的Eastern Connecticut Health Network發言人Nina Kruse最早向媒體證實此事,該集團察覺勒索軟體攻擊後,於8月1日將美國境內的電腦系統離線,目前醫生與護理人員使用紙筆製作病歷。Prospect Medical Holdings並未透露事件的進一步資訊,受害規模不明朗。美國國家安全委員會發言人Adrienne Watson表示,白宮正在監控這起資安事件的後續處理情形。

資料來源

1. https://www.nbcnews.com/tech/security/hackers-force-hospital-system-take-national-computer-system-offline-rcna98212

2. https://apnews.com/article/cyberattack-hospital-emergency-outage-4c808c1dad8686458ecbeababd08fecf

3. https://www.nytimes.com/2023/08/05/us/cyberattack-hospitals-california.html

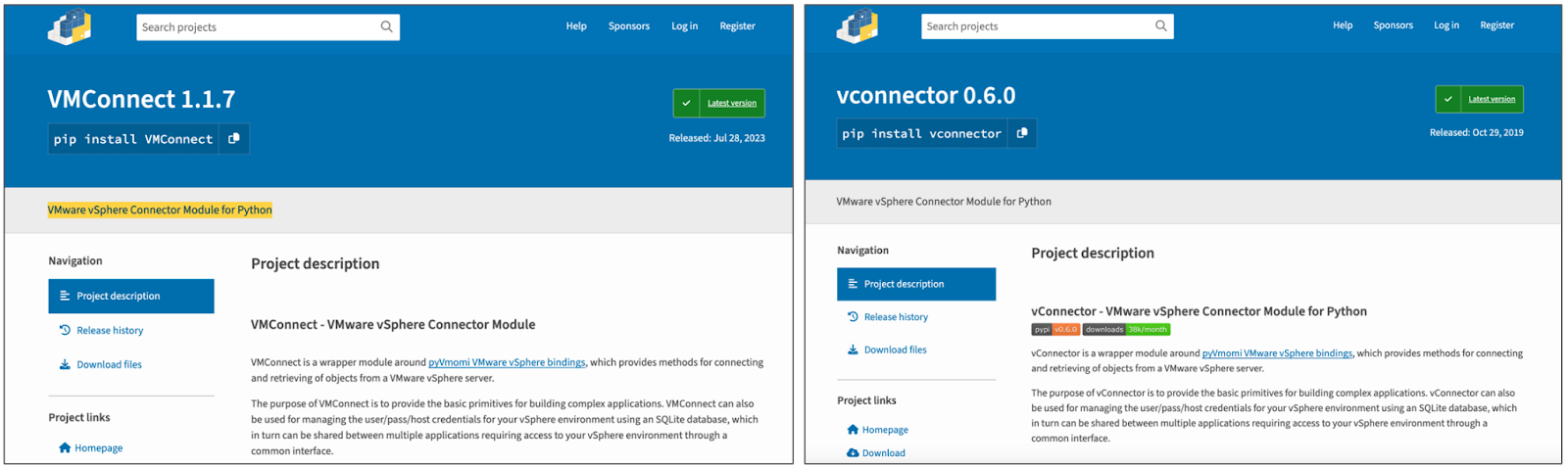

惡意PyPI套件假冒VMware vSphere連接器元件散布

資安業者Sonatype揭露新一波的惡意PyPI套件攻擊行動PaperPin,駭客假借提供VMware vSphere連接器模組vConnector的名義,在7月28日上傳名為VMConnect的套件,截至下架之前已被下載了237次。研究人員後來也發現另外2個與VMConnect程式碼相同的惡意套件,它們名為ether、quantiumbase,分別被下載251、212次。

值得留意的是,這些冒牌套件的說明都很完整,駭客甚至建立對應的GitHub儲存庫,而難以分辨真假。研究解析惡意套件的程式碼,發現一旦開發人員依照指示安裝,開發環境的電腦就有可能每分鐘向外部IP位址發送訊號,下載、執行惡意程式。

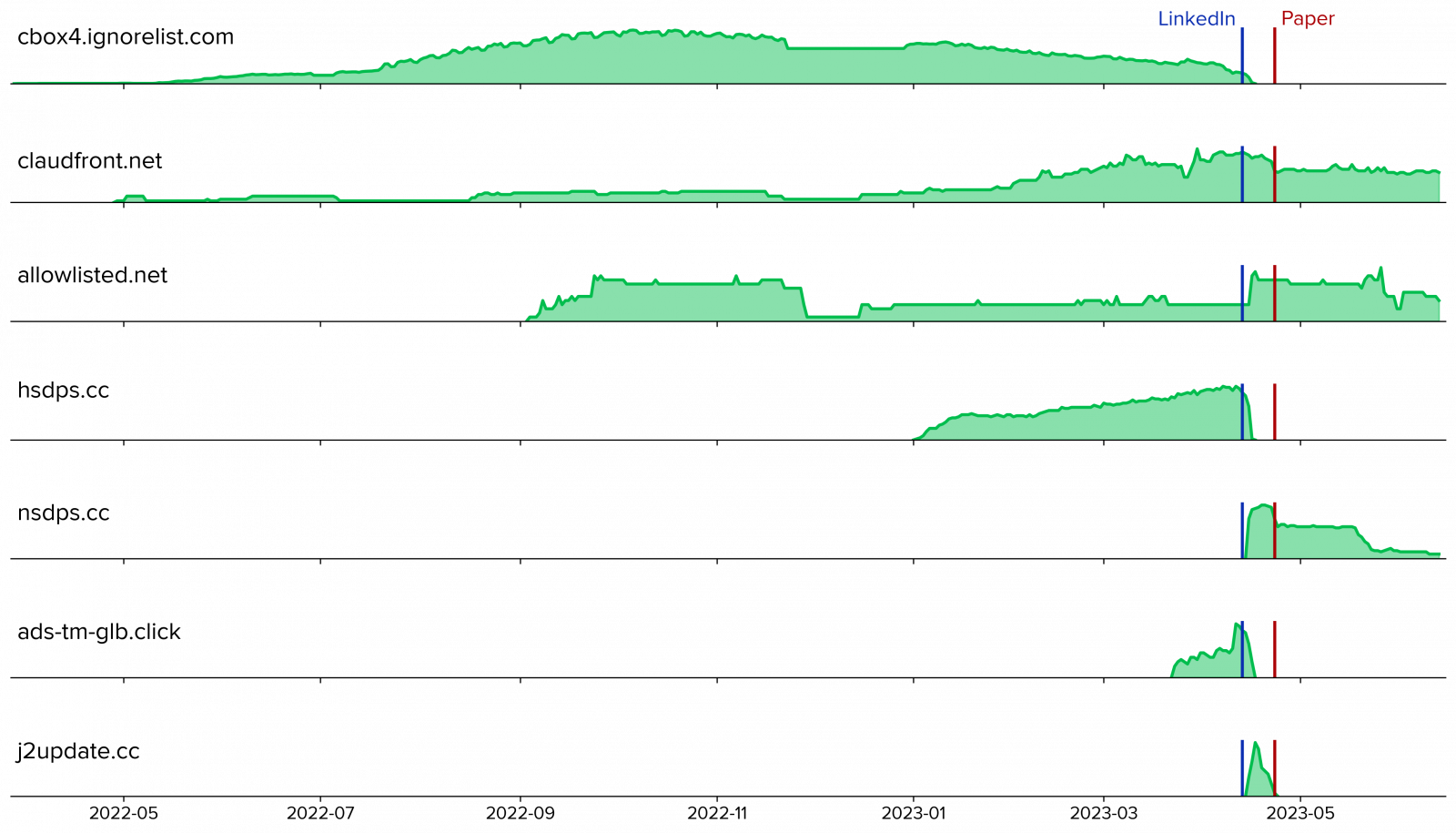

4月資安業者Infoblox揭露DNS惡意軟體Decoy Dog,經過他們的進一步調查,7月底公布結果。他們發現,約在2022年3月下旬至4月初,駭客的基礎設施就開始運作,迄今至少有4組駭客利用此惡意軟體發動攻擊,主要範圍涵蓋俄羅斯與東歐。

4月資安業者Infoblox揭露DNS惡意軟體Decoy Dog,經過他們的進一步調查,7月底公布結果。他們發現,約在2022年3月下旬至4月初,駭客的基礎設施就開始運作,迄今至少有4組駭客利用此惡意軟體發動攻擊,主要範圍涵蓋俄羅斯與東歐。

研究人員比對另一款DNS惡意軟體Pupy,認為Decoy Dog就是Pupy的大改版,兩者的共通之處在於,通訊過程會產生隨機亂數,用來識別受害電腦建立的連線,並對於訊息進行工作排程。但相較於Pupy,新的DNS惡意軟體改善了記憶體內的運作方式,以及對於Windows作業系統的相容性,並納入多項新的通訊模組,對於DNS查詢的重新執行,能予以回應,此外,攻擊者可透過Decoy Dog注入任意的Java程式碼,進而在受害電腦持續進行攻擊行動。

【漏洞與修補】

資安業者Horizon3在列印管理系統PaperCut發現路徑穿越漏洞CVE-2023-39143,一旦遭到利用,攻擊者可讀取、刪除、上傳任意檔案至目標系統,其手法複雜程度極低,且無須使用者互動,CVSS風險評為7.4分,上述弱點存在於22.1.1版以前的版本,影響在Windows作業系統執行的PaperCut NG(或MF)伺服器。

研究人員指出,這項漏洞影響啟用外部裝置整合功能的伺服器,而該功能在PaperCut NG商業版、PaperCut MF為預設開啟。對此,PaperCut發布了7月更新予以修補。

資料來源

1. https://www.horizon3.ai/cve-2023-39143-papercut-path-traversal-file-upload-rce-vulnerability/

2. https://www.papercut.com/kb/Main/securitybulletinjuly2023/

工業路由器Milesight UR32L存在重大漏洞,可被用於執行任意程式碼

思科旗下的Talos威脅情報團隊針對惡意軟體VPNFilter的攻擊行動,調查多個廠牌的路由器,結果發現,工業用路由器Milesight UR32L,以及該廠商提供的VPN服務MilesightVPN,存在69個CVE漏洞(路由器63個、VPN服務6個),研究人員指出,雖然上述VPN服務是為了減少UR32L曝露在網際網路的機會,但攻擊者可利用VPN軟體的身分驗證繞過漏洞CVE-2023-22319(CVSS風險評分為7.3),然後透過CVE-2023-23902(CVSS風險評為9.8分)在路由器上執行任意程式碼。

值得留意的是,研究人員在今年2月通報上述漏洞,但Milesight迄今尚未發布修補程式。對此,該公司向資安新聞網站SecurityWeek說明,他們表示正在製作新版韌體,並與Talos進行相關測試。

資料來源

1. https://blog.talosintelligence.com/router-researcher-vulnerability-spotlight-23/

2. https://www.securityweek.com/dozens-of-rce-vulnerabilities-impact-milesight-industrial-router/

微軟於今年6月針對Azure AD(現更名Microsoft Entra ID)推出跨租戶同步(Cross-Tenant Synchronization,CTS)功能,但現在有研究人員發現,駭客很可能將其用於攻擊行動。資安業者Vectra發現,若是在攻擊者能夠存取Azure AD特權帳號的情況下,可透過對外同步(Outbound Sync)找尋攻擊目標,並利用CTS的同步功能竄改其組態配置,進而存取受到同步的租戶,因此在不需收集其他使用者帳密的情況下,也能達到橫向移動的目的。

而在另一種濫用CTS的手法當中,研究人員藉由部署新政策,啟用對內同步(Inbound Sync)、自動使用者同意(Automatic User Consent)功能,進而能隨時透過外部帳號來存取目標租戶,值得留意的是,就算惡意帳號遭到刪除,攻擊者還是可以重新建立、推送新使用者帳號,對此,研究人員認為其危害如同後門程式。

【其他新聞】

美國、挪威公布Ivanti行動裝置管理平臺零時差漏洞攻擊細節

駭客透過惡意NPM套件,鎖定加密貨幣用戶散布竊資軟體,目的是竊取組織的原始碼及機密資料

美國政府承包商Serco證實遭到MOVEit Transfer零時差攻擊

近期資安日報

【8月4日】 駭客利用Salesforce零時差漏洞發動網釣攻擊,目的是竊取企業的臉書帳號

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06