記憶體資料庫Redis近期經常傳出遭攻擊的事故,例如,上個月出現的惡意程式P2PInfect,就是針對這類資料庫而來。名為SkidMap的殭屍網路病毒同樣鎖定Redis,如今出現新的變種,但值得留意的是,駭客的主要目標是未設置密碼的Redis伺服器,而在不需暴力破解的情況下就能對其發動攻擊。

駭客宣稱提供專屬網路犯罪圈的生成式AI語言模型,也相當值得留意。有研究人員在地下論壇與兜售FraudGPT的賣家洽談,根據他們的對話觀察,駭客可能也開始用另一個生成式AI服務Google Bard為基礎,打造新的網路犯罪工具。

另一種AI被用於網路攻擊的情況,是拿來分析使用者鍵盤輸入的帳密資料以便進行竊密。3名英國研究人員打造可識別逾9成使用者輸入內容的機器學習模型,他們發現甚至在視訊會議的過程也有機會運用此技術,而能側錄、解析這種類型的資訊。

【攻擊與威脅】

Redis伺服器遭到殭屍網路SkidMap鎖定,用於挖礦牟利

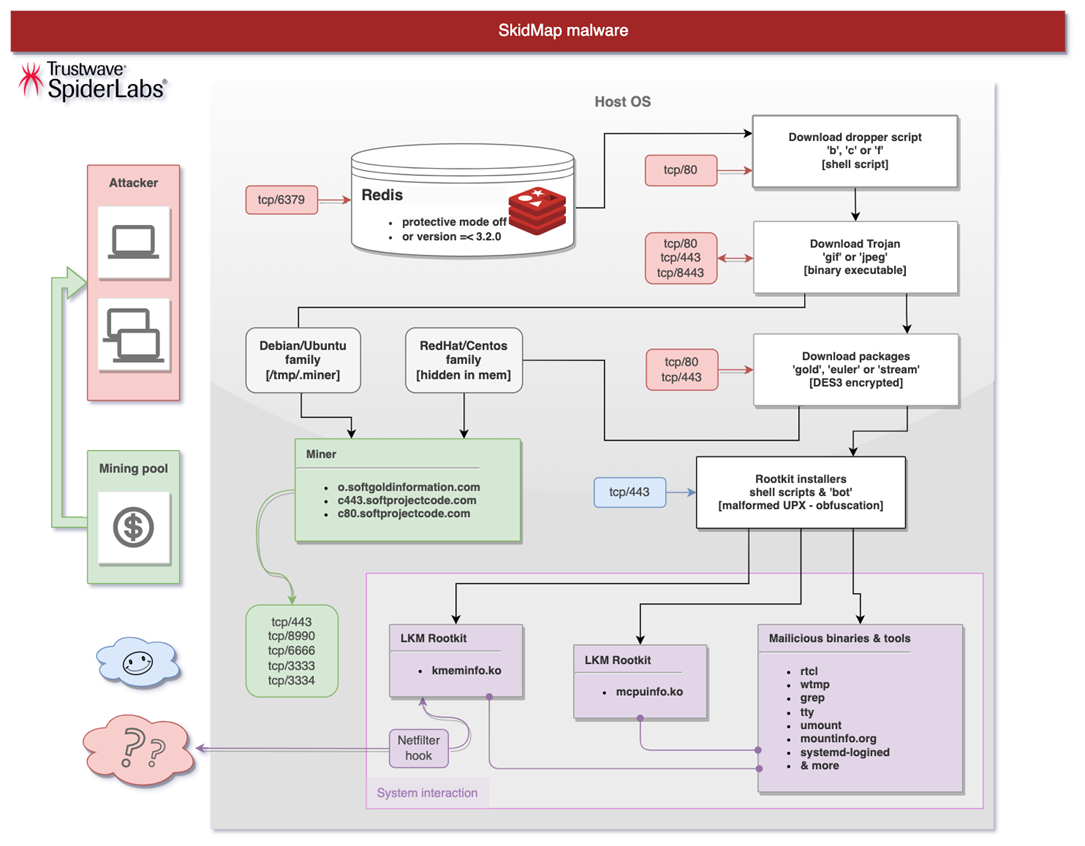

有鑑於鎖定記憶體資料庫Redis的攻擊行動不斷出現,有更多研究人員進行相關調查,結果發現有新的殭屍網路病毒轉換攻擊目標,針對此類資料庫而來。資安業者Trustwave揭露殭屍網路SkidMap的變種病毒攻擊行動,他們在部署於歐洲中部的蜜罐陷阱(Honypot),看到駭客散布此惡意程式,主要目標是架設於Debian、Ubuntu、Red Hat Enterprise Linux、CentOS等Linux作業系統,且不需進行身分驗證就能存取的Redis伺服器。

有鑑於鎖定記憶體資料庫Redis的攻擊行動不斷出現,有更多研究人員進行相關調查,結果發現有新的殭屍網路病毒轉換攻擊目標,針對此類資料庫而來。資安業者Trustwave揭露殭屍網路SkidMap的變種病毒攻擊行動,他們在部署於歐洲中部的蜜罐陷阱(Honypot),看到駭客散布此惡意程式,主要目標是架設於Debian、Ubuntu、Red Hat Enterprise Linux、CentOS等Linux作業系統,且不需進行身分驗證就能存取的Redis伺服器。

駭客先是透過GIF圖檔傳遞惡意程式的ELF可執行檔,一旦對方不慎開啟此檔,該殭屍網路病毒會停用SELinux防護機制,並設置反向Shell,每隔60分鐘會嘗試連接攻擊者的伺服器,成功連線後便根據Linux版本下載對應的攻擊工具,進而於受害主機部署挖礦機器人,以及名為mcpuinfo.ko、kmeminfo.ko的rootkit,以便埋藏挖礦行為,並竄改網路封包,而使得發現相關攻擊變得相當困難。

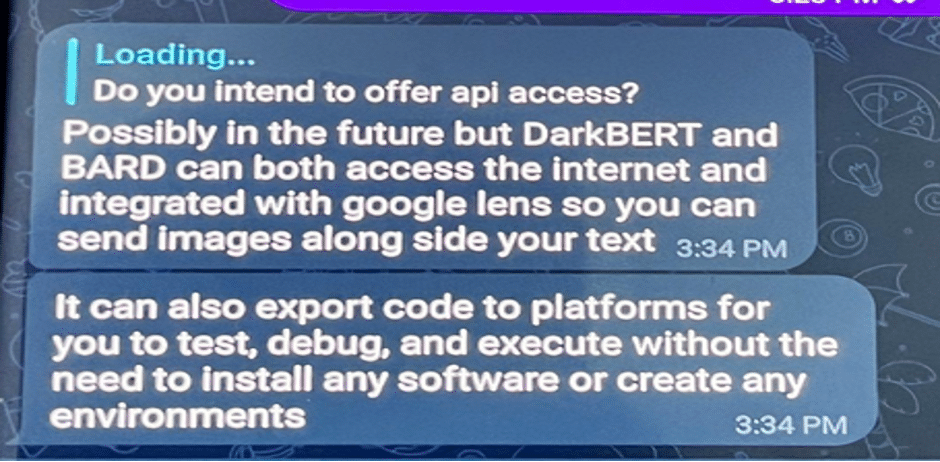

繼WormGPT、FraudGPT等專門用於網路犯罪的生成式人工智慧聊天機器人出現,最近又有新的作案工具。資安業者SlashNext假扮買家,針對兜售FraudGPT的賣家CanadianKingpin12進行調查,結果駭客透露正在研發兩款新型的AI機器人DarkBART、DarkBERT,其特色是可存取網際網路,並且能與Google Lens進行整合,得以傳送帶有圖片的資料。

繼WormGPT、FraudGPT等專門用於網路犯罪的生成式人工智慧聊天機器人出現,最近又有新的作案工具。資安業者SlashNext假扮買家,針對兜售FraudGPT的賣家CanadianKingpin12進行調查,結果駭客透露正在研發兩款新型的AI機器人DarkBART、DarkBERT,其特色是可存取網際網路,並且能與Google Lens進行整合,得以傳送帶有圖片的資料。

駭客聲稱DarkBART是Google Bard的「黑暗」版本,先是表明他參與相關開發流程,但後來承認僅具備存取權限,研究人員判斷該賣家可能已將其用於攻擊行動;至於另一款AI工具DarkBERT,研究人員根據賣家提供的影片,認為駭客濫用了資料情資業者S2W事先訓練的同名語言模型,此為針對調查暗網情資打造,但這名駭客疑似取得存取權限,並聲稱是自己打造而成。

研究人員利用AI模型收集鍵盤輸入的敲擊聲,號稱能成功辨識95%輸入的內容

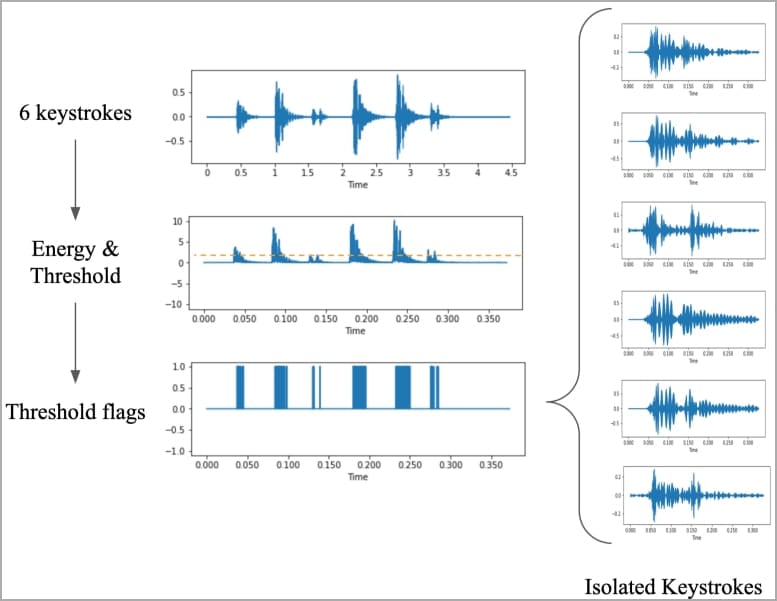

英國研究人員Joshua Harrison、Ehsan Toreini、Maryam Mehrnezhad表示,他們收集敲擊鍵盤上字母、數字鍵的按鍵聲音,訓練影像分類模型CoAtNet,然後用來識別使用者輸入的文字,結果發現相當準確。若是在筆電旁邊錄下的聲音,文字辨識率達到95%,假如藉由即時通訊軟體Zoom與Skype,是在遠端視訊或音訊會議期間錄下的聲音,辨識率略為下降,分別為93%、91.7%,但還是很高。

英國研究人員Joshua Harrison、Ehsan Toreini、Maryam Mehrnezhad表示,他們收集敲擊鍵盤上字母、數字鍵的按鍵聲音,訓練影像分類模型CoAtNet,然後用來識別使用者輸入的文字,結果發現相當準確。若是在筆電旁邊錄下的聲音,文字辨識率達到95%,假如藉由即時通訊軟體Zoom與Skype,是在遠端視訊或音訊會議期間錄下的聲音,辨識率略為下降,分別為93%、91.7%,但還是很高。

研究人員指出,這種型態的旁路攻擊可被用於盜竊使用者輸入的密碼,即使被側錄方用的是靜音鍵盤,仍有一定效果,對此,他們呼籲使用者,可以嘗試調整敲擊鍵盤的方法、力道,或是採用動態密碼來減少上述側錄密碼攻擊帶來的危害。

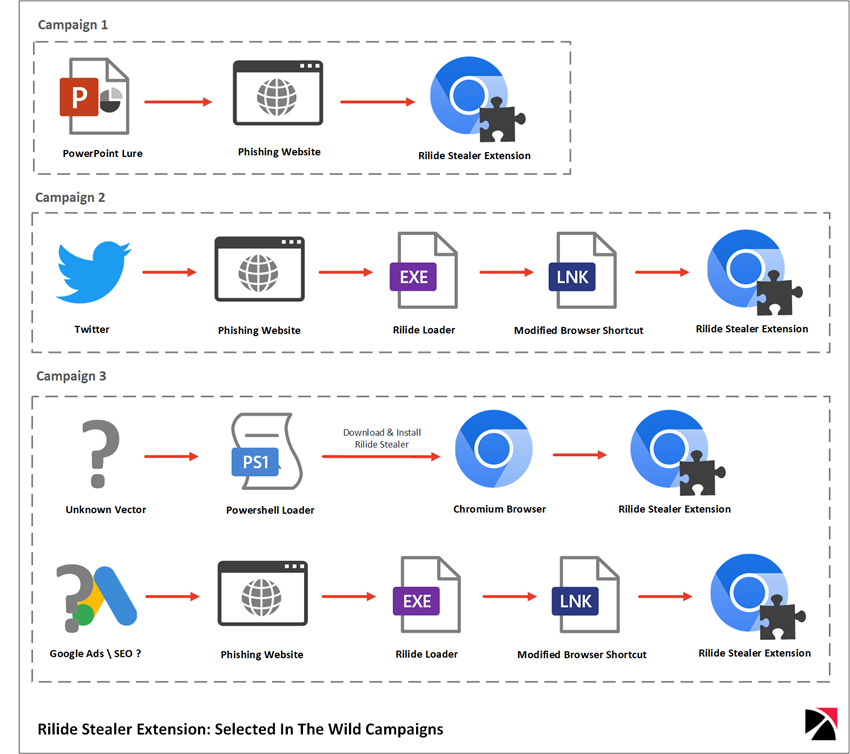

資安業者Trustwave揭露竊資軟體Rilide的攻擊行動,駭客透過瀏覽器延伸套件,鎖定Chrome、Edge、Brave、Opera等以Chromium為基礎開發的瀏覽器而來,並以Manifest V3新版格式開發,而能突破Google對於延伸套件的新規範。

資安業者Trustwave揭露竊資軟體Rilide的攻擊行動,駭客透過瀏覽器延伸套件,鎖定Chrome、Edge、Brave、Opera等以Chromium為基礎開發的瀏覽器而來,並以Manifest V3新版格式開發,而能突破Google對於延伸套件的新規範。

研究人員發現可能有多組駭客組織在兜售相關攻擊工具,其中一種型態的攻擊行動裡,透過指令碼注入的手法,主要鎖定澳洲及英國用戶而來。攻擊者假冒銀行、行動支付供應商、電子郵件服務業者、加密貨幣平臺、VPN服務、雲端服務業者,研究人員看到超過1,300個利用偽冒的網域架設釣魚網頁,並透過受信任的搜尋引擎及SEO中毒手法,引誘使用者上當輸入帳密資料,進而散布此竊資軟體。

值得留意的是,有一起釣魚郵件是針對Zendesk員工而來,假借提供VPN服務及防火牆應用程式,當中包含了資安業者Palo Alto Networks的GlobalProtect,駭客透過PowerPoint的簡報來提供「安裝步驟」,一旦使用者依照指示操作,他們的瀏覽器就有可能被植入Rilide。

【漏洞與修補】

研究人員針對今年上半CISA公告的670個ICS、OT漏洞進行分析,逾三分之一缺少修補程式或緩解措施

針對美國網路安全暨基礎設施安全局(CISA),於今年上半對於工業控制系統(ICS)、操作科技(OT)系統發出的資安通告,資安業者SynSaber與ICS Advisory Project聯手進行分析,結果發現,CISA總共揭露了約670個漏洞,當中逾40%與軟體有關,26%影響硬體層面;而從漏洞的嚴重程度來看,88個為重大等級、349個為嚴重等級,對於利用漏洞的容易程度而言,有163個需要一定程度的使用者互動。

值得留意的是,今年上半缺乏修補程式或是緩解措施的漏洞,比例竟然有34%,相較於2022年上半的13%高出許多,研究人員指出,起因是西門子今年揭露了逾100個影響Linux核心的漏洞,但尚未發布相關修補程式。

微軟修補Azure程式碼開發平臺Power Platform漏洞

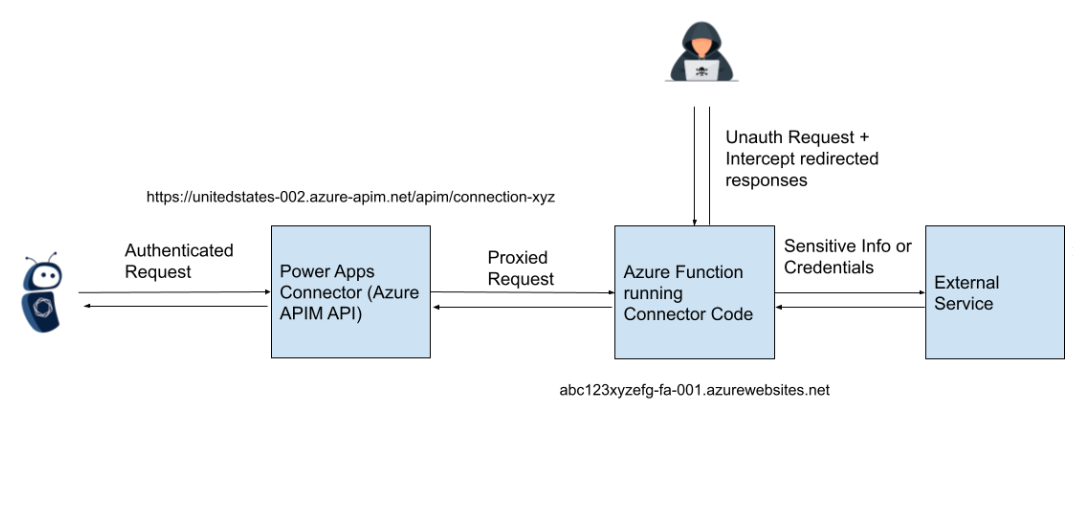

微軟於8月4日宣布,他們成功修補資安業者Tenable於3月底通報的程式碼開發平臺Power Platform漏洞,該漏洞存在於其自訂連接器(Custom Connector),一旦攻擊者傳送特定的呼叫內容,觸發組織IT人員加入的C#程式碼,就有可能找到與目標組織有關的Azure Function主機名稱。

微軟於8月4日宣布,他們成功修補資安業者Tenable於3月底通報的程式碼開發平臺Power Platform漏洞,該漏洞存在於其自訂連接器(Custom Connector),一旦攻擊者傳送特定的呼叫內容,觸發組織IT人員加入的C#程式碼,就有可能找到與目標組織有關的Azure Function主機名稱。

資安業者Tenable指出,由於上述的連接器當中,有許多用於傳送Power Platform及第三方服務的身分驗證資訊,攻擊者若是存取防護不夠周全的Azure Function主機,就有機會取得OAuth用戶ID、密碼、金鑰等資訊,進而存取第三方服務和應用程式。研究人員指出,該漏洞遭到利用的後果有可能不只是造成資料外洩,攻擊者甚至能用來執行程式碼。

微軟首度於6月7日嘗試修補漏洞,並於7月6日通知Tenable,卻被發現修補不全,在研究人員預告於7月底揭露漏洞的壓力之下,微軟於8月初完成修補,並強調該漏洞尚未出現遭到利用的跡象。

資料來源

1. https://msrc.microsoft.com/blog/2023/08/microsoft-mitigates-power-platform-custom-code-information-disclosure-vulnerability/

2. https://www.tenable.com/security/research/tra-2023-25

【其他新聞】

已被淘汰、轉售的二手醫療輸液泵浦恐曝露醫療機構的Wi-Fi資料

俄羅斯導彈製造商遭北韓駭客ScarCruft入侵,植入後門程式OpenCarrot

駭客假借提供OpenBullet的組態檔案,意圖散布竊資軟體

近期資安日報

【8月7日】 韓國Linux主機遭到惡意程式Reptile鎖定

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13