勒索軟體駭客組織更換名稱捲土重來的情況,迄今已有數起,最近有個名為Red CryptoApp的駭客團體,宣稱已攻擊超過10個企業組織。察覺該組織行動的資安業者Netenrich推測,很有可能是2020年收手的Maze成員組成。

值得留意的是,Red CryptoApp的做法較為激進,因為他們直接公布受害組織的資料,企圖藉此形成壓力讓受害組織乖乖付錢。

【攻擊與威脅】

勒索軟體駭客組織Red CryptoApp竄起,疑為Maze成員東山再起

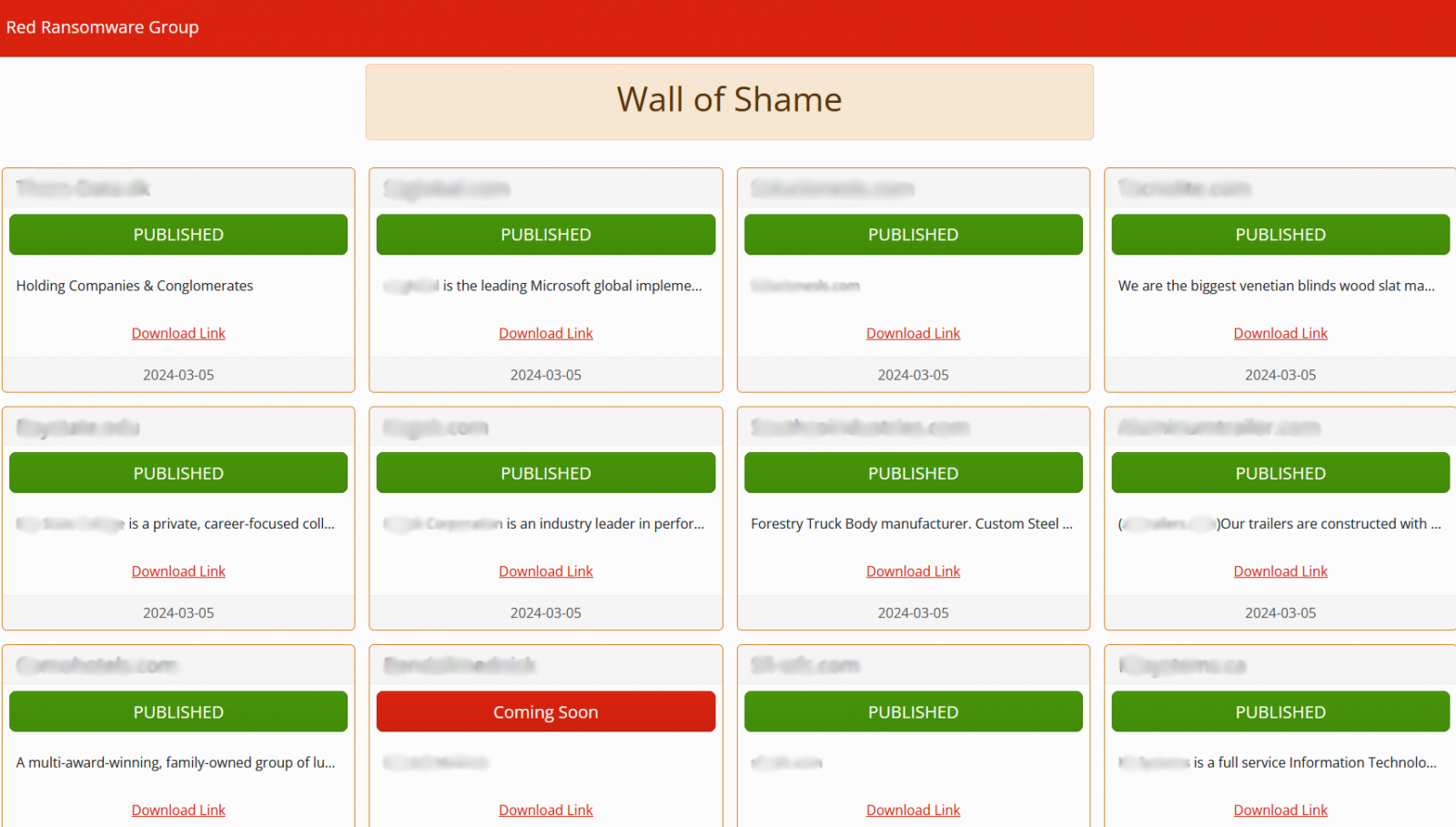

資安業者Netenrich揭露名為Red CryptoApp(Red Ransomware Group)的勒索軟體駭客組織,駭客設置名為丟臉牆(Wall of Shame)的資料外洩網站,聲稱已攻擊12個企業組織,其中11個在3月5日內部資料遭竊,他們也提供下載連結。

有別於其他的勒索軟體駭客組織,Red CryptoApp這樣直接公布資料的做法很不尋常,因為,過往駭客多半是勒索不成的情況下,才會公布竊得的內部檔案。

而對於這些駭客的來歷,研究人員發現,部分勒索訊息的內容,與2020年11月收手的Maze雷同,因此他們推測很有可能是該組織成員另起爐灶。

惡意軟體IcedID變種Latrodectus攻擊行動升溫,透過網頁應用程式開發平臺Firebase散布

去年11月資安業者Proofpoint在電子郵件攻擊行動裡,發現名為Latrodectus的惡意程式,他們先後看到兩組人馬使用Latrodectus,去年11月,負責扮演「初始入侵管道掮客(IAB)」角色的駭客組織TA577,曾在3起攻擊攻擊行動使用該惡意程式;自12月開始,另一個駭客組織TA578跟進採用Latrodectus,對方透過惡意程式Danabot傳送。

但值得留意的是,TA578在今年2月改變攻擊手法,他們假借多家公司的名義,宣稱目標組織侵犯著作權,在網站上填寫表單,其中的文字含有URL,一旦目標組織的人士點選,就會被帶往特定的回報網頁,並從網頁應用程式開發平臺Firebase下載JavaScript檔案,一旦該檔案執行,就會從WebDAV共享資料夾啟動MSI安裝檔,從而在電腦執行Latrodectus。

經過他們的比對,這款惡意程式的基礎設施與IcedID重疊,並具備部分IcedID的特質,研究人員推測,Latrodectus很有可能是開發IcedID的團體打造。

針對微軟去年簽章金鑰外洩,美國政府公布調查結果,起因是該公司的安全文化不足

去年中國駭客Storm-0558竊得微軟帳戶(MSA)消費者簽章金鑰,並將其用於偽造身分驗證憑證,而能存取Outlook Web Access in Exchange Online(OWA)、Outlook.com用戶的電子郵件帳號,25個歐美政府組織及多名政要受害。美國國土安全部(DHS)著手調查此事,並於4月2日公布結果,他們認為,這起事故主要發生的原因在於,微軟本身的企業文化並不重視資訊安全,該公司應進行根本性的改革。

DHS的網路安全審查委員會(CSRB)調查後的結論是,微軟上述一系列的操作及策略上的決定,指向其企業文化不重視企業安全投資與嚴格的風險管理,不符合微軟在技術生態體系中的中心地位,亦不符合客戶對微軟保護它們的資料與操作的信任程度,該委員會建議微軟制定並公開一個具備具體時間表的計畫,針對整個企業及所有產品展開全面性的安全改革。

【漏洞與修補】

新型態HTTP/2漏洞遭揭露,網頁伺服器可能因為單一連線而癱瘓

研究人員Barket Nowotarski公布名為CONTINUATION Flood的漏洞,這項漏洞與HTTP/2 CONTINUATION框架(frame)使用有關,並指出在實作當中,這些框架往往並未受到合適的限制或是檢查,一旦缺乏框架的正確性檢查,攻擊者就有機會在特定配置的環境,藉由發送極長的字串,導致在處理上述框架的過程,記憶體被用光而當機,或是耗盡處理器資源,最終使得伺服器無法運作。

他向卡內基美隆大學電腦網路危機處理暨協調中心(CERT/CC)通報此事,CERT/CC將上述漏洞登記了9個CVE編號,並指出amphp、Apache HTTP伺服器、Tomcat、Traffic Server、Envoy代理伺服器、Go語言等多個專案曝險。

資安業者Wiz揭露存在於AI模型資源共享平臺Hugging Face的兩項漏洞,分別是共享推論基礎設施遭到接管的風險,以及共享持續整合及持續交付(CI/CD)遭到接管的供應鏈風險。研究人員分析該系統的推論API、推論端點、代管及展示模型的功能(Spaces),將採用Pickle格式的惡意模型上傳到Hugging Face,從而遠端執行程式碼並擴張權限,再藉由容器逃逸技術來突破租戶限制,得以存取Hugging Face平臺上其他客戶所存放的模型。

對此,Hugging Face也採取行動進行修補,並與微軟聯手打造惡意Pickle檔案掃描工具Picklescan,並持續推動較安全的檔案格式Safetensors。該公司表示,有鑑於機器學習社群經常使用Pickle,縱使該檔案格式存在許多弱點,他們不打算全面封殺,但會儘可能減緩相關風險。

【資安產業動態】

近日Google在測試版Chrome導入名為Device Bound Session Credentials(DBSC)的功能,藉由在連線階段(Session)與裝置綁定金鑰,目的是保護使用者不受cookie挾持攻擊。攻擊者即便竊得使用者的cookie,也無法冒充使用者存取他們的帳號。

該公司指出,由於cookie與作業系統的互動方式,一旦惡意軟體取得與瀏覽器相同的權限,就有機會自由存取瀏覽器存放的cookie,對此,他們透過DBSC將連線階段與裝置綁定,使得外流的cookie無法直接發揮作用。

【其他新聞】

智利資料中心IxMetro Powerhost遭遇勒索軟體SEXi攻擊,VMware ESXi伺服器遭到加密

光學設備製造商Hoya遭遇網路攻擊,部分工廠及業務伺服器被迫離線

資安業者Ivanti修補VPN系統Connect Secure高風險漏洞

Google再度修補Pwn2Own公布的Chrome零時差漏洞

WordPress互動模組建置外掛LayerSlider存在重大漏洞,100萬網站曝險

近期資安日報

【4月3日】研究人員發現中國駭客組織APT41旗下團體使用更為隱密的方式迴避偵測

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10