最近1年新興的勒索軟體駭客組織不斷出現,但大部分採用已被外洩的LockBit、Babuk開發工具或是程式碼,加以修改就用於攻擊行動,但現在資安業者Group-IB揭露的Eldorado相當不同,對方是自行從頭打造惡意程式,使得他們的惡意軟體不像其他的勒索軟體容易推測其運作特徵,而難以防範。

【攻擊與威脅】

今年3月竄出的勒索軟體Eldorado鎖定Windows、Linux與VMware ESXi平臺,已有16家企業遭受攻擊

資安業者Group-IB揭露新的勒索軟體即服務(RaaS)Eldorado,此勒索軟體以跨平臺的Go程式語言撰寫,可用來攻擊Windows、Linux與VMware ESXi平臺。從今年3月現身迄今,至少已有16家企業遭到Eldorado的攻擊。研究人員指出,有別於許多近期出現的勒索軟體採用外洩的LockBit或Babuk程式碼打造,經營Eldorado的駭客組織是自行撰寫程式碼,他們慣用俄文進行溝通。

截至今年6月為止,全球有16家企業遭到Eldorado勒索軟體攻擊,有13家位於美國,2家位於義大利,另一家則是克羅埃西亞的組織,在行業別上,有3家為房地產業者,其他受害者分散在教育、專業服務、醫療照護、製造業、電信業、商業服務、行政服務、運輸服務、政府及軍方等領域。

OpenAI傳去年遭駭未通報主管機關,事後解聘向董事會呼籲重視的員工

根據紐約時報報導,OpenAI於2023年遭駭客存取內部網路環境,但該公司認為不嚴重而未公告亦未通報主管機關,並於事後因相關事件解僱員工。

紐約時報引述知情人士的說法,OpenAI去年遭外部人士存取了內部的員工討論區,但並未存取開發和儲存ChatGPT或其他AI系統的環境。OpenAI認為,由於這起事故並未涉及敏感資訊,且存取者並非已知駭客組織,故該公司認為這並非重大安全事件,因而未公開此事,也未通報主管機關或美國聯邦調查局(FBI)。

OpenAI前技術計畫經理Leopold Aschenbrenner表示在一起「重大資安事件」後,向公司董事會提出呼籲,但他今年4月與另一名員工以洩密為由遭到解雇。對此,OpenAI並未做出公開回應。

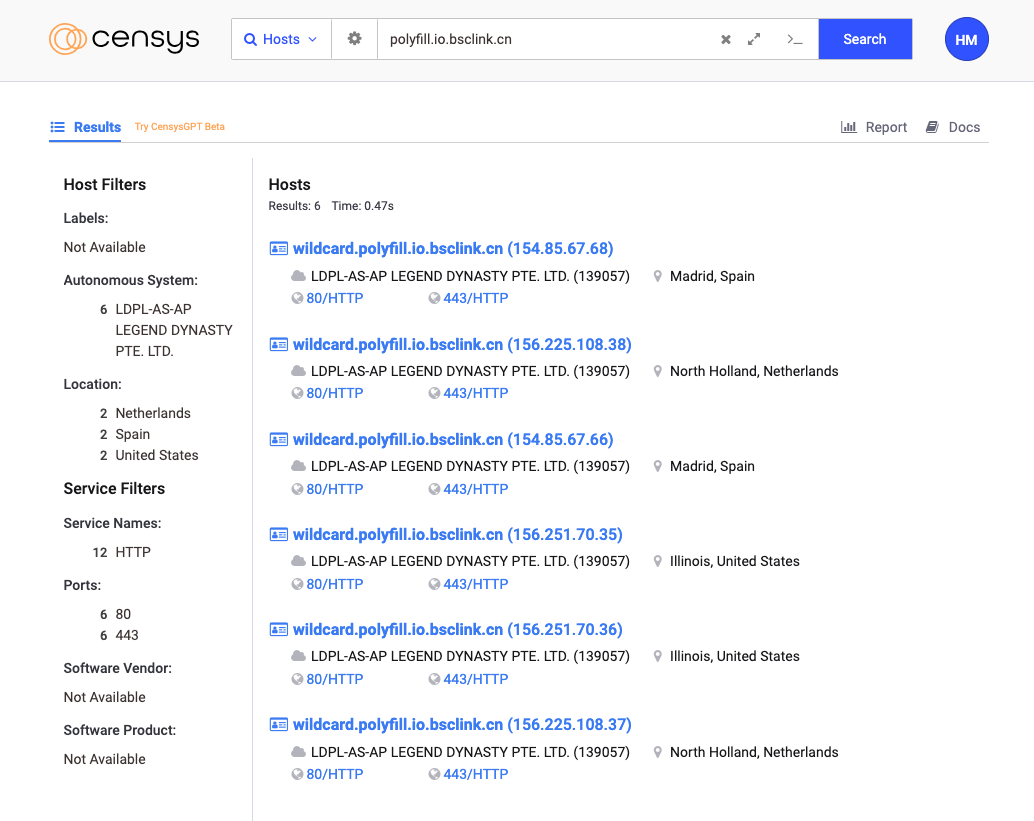

研究人員調查與確認polyfill供應鏈攻擊範圍,至少有超過163萬臺網站伺服器曝險

資安業者Sansec於6月底警告polyfill[.]io供應鏈攻擊事故引起各界高度關注,使用此瀏覽器相容性程式庫的網站,會導致使用者被導向賭博網站或是惡意網站。事隔數日,經營者聲稱透過polyfill[.]com繼續提供服務,但究竟有多少網站受到影響?有研究人員提出新的調查結果。

上週資安業者Censys表示,截至7月2日,他們總共偵測到384,773臺網頁伺服器,會在HTTP回應當中,含有https://cdn.polyfill[.]io或https://cdn.polyfill[.]com。這些伺服器大部分位於德國,約有23.7萬臺位於Hetzner主機代管業者的環境(AS24940)。

根據Google向廣告業者警告駭客同時經營bootcdn[.]net、bootcss[.]com、staticfile[.]net、staticfile[.]org,若是包含這些惡意CDN服務在內,Censys表示受害範圍將擴及1,637,160臺主機,若與先前資安研究團隊MalwareHunterTeam估計的30萬至35萬臺相比,現在暴增至約為5倍以上的規模。

專攻Linux系統的殭屍網路病毒Zergeca浮上檯面!因資安公司攔截到加殼惡意程式,後續有人上傳VirusTotal測試是否能被偵測而曝光

中國資安業者奇安信揭露在5月下旬發現的DDoS殭屍網路Zergeca,研究人員指出對方以Go語言打造而成,具備6種DDoS攻擊方式,除此之外還能充當代理伺服器,或是用來進行網路掃描、檔案傳輸、收集設備敏感資料,也能作為反向Shell使用。值得留意的是,這個殭屍網路病毒還具備自我更新的功能,並能設法在受害電腦上持續運作。

研究人員也特別提及此殭屍網路在網路通訊的層面有多項獨特的地方,其中,他們發現對方主要使用DNS over HTTPS(DOH)解析C2通訊內容,但這個殭屍網路病毒還具備其他數種解析DNS的能力;再者,攻擊者運用罕見的串流通訊程式庫Smux建立與C2伺服器的通訊,並透過XOR演算法加密通訊流量。

他們也說明為何會特別關注這支殭屍網路病毒的動機,對方從不同國家上傳Zergeca至惡意軟體檢測平臺VirusTotal測試是否能被偵測,引起他們注意並著手進行調查。

WordPress、Magento、OpenCart網站遭到新型態信用卡側錄工具Caesar Cipher Skimmer鎖定

資安業者Sucuri揭露同時鎖定不同電子商務平臺發動攻擊的信用卡側錄程式Caesar Cipher Skimmer,這是名為gtag的側錄工具變種,並在近期偵測到大量攻擊的情況,他們在2週內得知近80起事故。

他們指出攻擊者鎖定的目標,涵蓋多種內容管理平臺(CMS)及電子商務平臺,包括部署WooCommerce外掛程式的WordPress平臺,以及Magento和OpenCart。研究人員表示,雖然駭客使用相同惡意程式攻擊不同電商平臺相當常見,但大部分都是先後鎖定不同環境下手,像這次一口氣攻擊多種平臺的情況算是罕見。

針對這起攻擊行動的手法,研究人員指出對方企圖將惡意程式碼偽裝成網站分析工具Google Analytics、網站關鍵字管理工具Google Tag Manager,並經過混淆處理。經過他們的分析,這些程式碼使用了「凱撒密碼(Caesar Cipher)」重新編碼惡意內容,目的是隱藏用來存放惡意酬載的網域。

其他攻擊與威脅

◆Cloudflare的DNS解析器傳出遭遇邊界閘道協定挾持攻擊

◆大型售票業者Ticketmaster資料外洩事故出現新的發展,對方公布44萬張泰勒絲巡迴演唱會門票條碼進行施壓

◆臺美聯手合作,查獲透過非法交易市集Genesis Market購買臺灣民眾個資的嫌犯

◆中國駭客組織Dragon Bridge針對臺灣總統大戰散布不實消息,Google下架6.5萬個YouTube頻道與Blogger部落格

◆駭客假借提供知名AI應用程式散布Rilide Stealer、Vidar Stealer

近期資安日報

【7月5日】微軟年初遭俄羅斯駭客APT29入侵事故有新的進展,美國地方政府、軍事單位傳出受到波及

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-09