針對中小企業、SOHO辦公室、家用網路設備而來的殭屍網路,近期有越來越多的情況,繼我們昨天報導殭屍網路Quad7最新一波的攻擊行動之後,這幾天美國政府採取取締這類行為的行動,接管由中國駭客組織Flax Typhoon經營的殭屍網路Raptor Train。

值得留意的是,這個殭屍網路由超過20個廠牌的網路設備組成,類型涵蓋相當廣泛,包括:數據機、路由器、IP攝影機、網路儲存設備等,遭到操控的連網設備數量也相當可觀。

【攻擊與威脅】

大型中國殭屍網路Raptor Train感染逾20萬臺SOHO路由器、IP攝影機

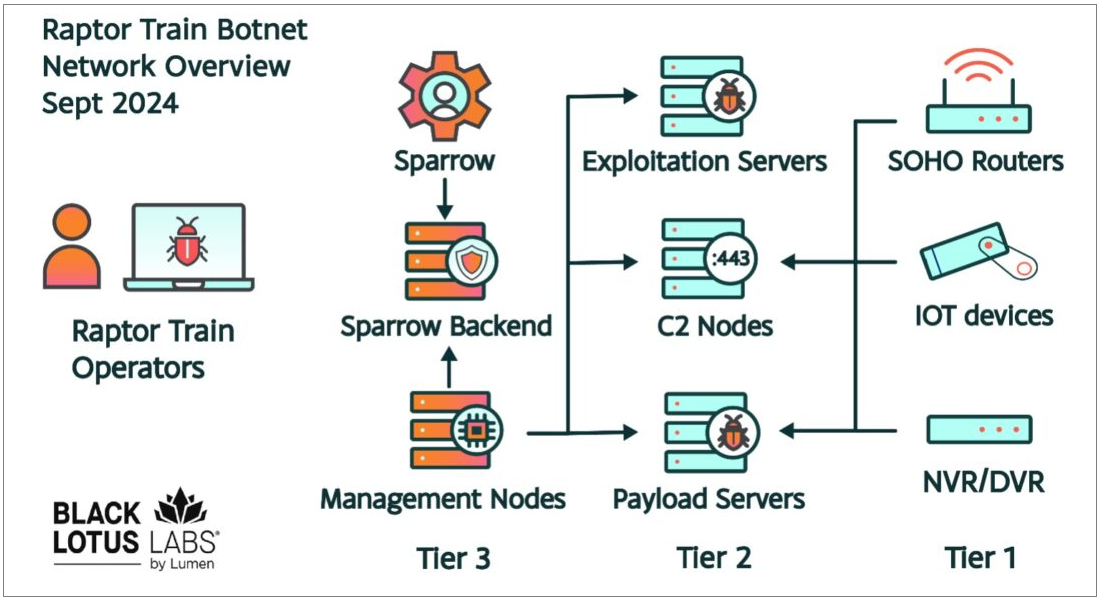

美國司法部周三(9月18日)宣布,在法院的授權下,已破獲由超過20萬個裝置組成、名為Raptor Train的殭屍網路,同時相信此殭屍網路是由中國駭客組織Flax Typhoon委由中國業者Integrity Technology Group所建立。

美國電信業者Lumen旗下資安團隊Black Lotus實驗室分析,駭客是利用眾多的安全漏洞,滲透超過20種不同品牌的不同裝置,包括數據機、路由器、IP攝影機、監視器及網路儲存伺服器等,並於眾多裝置中植入Nosedive惡意程式,還建立了多層次的管理架構。這些駭客利用Raptor Train對於臺灣及美國的軍事、政府、高等教育、電信及國防工業等領域,從事偵察、監控、竊取機密資料。

美國聯邦調查局(FBI)在取得法院同意後,接管了Raptor Train的基礎設施。

臺美國防工業會議相關人士遭到鎖定,駭客發動網釣攻擊企圖竊取機密

美國與臺灣之間的國防工業會議United States Taiwan Defense Industry Conference已邁入第23屆,這項會議主要討論美國與臺灣國防之間的合作、國防採購流程,以及臺灣的國防需求,今年即將於9月22日至24日於美國賓州舉行,但在此之前傳出駭客鎖定相關人士發動網路攻擊的情形。

美國與臺灣之間的國防工業會議United States Taiwan Defense Industry Conference已邁入第23屆,這項會議主要討論美國與臺灣國防之間的合作、國防採購流程,以及臺灣的國防需求,今年即將於9月22日至24日於美國賓州舉行,但在此之前傳出駭客鎖定相關人士發動網路攻擊的情形。

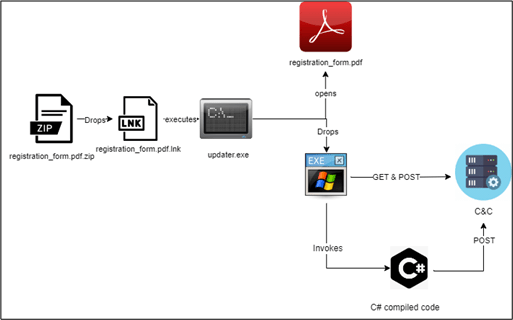

資安業者Cyble指出,他們看到駭客用來發動攻擊的誘餌檔案,內容是即將舉行的美臺國防工業會議的報名表單,研判攻擊目標很有可能這場會議的與會者,例如:國防官員、政府代表、業界人士,以及與這場會議相關的人士。

究竟駭客如何發動攻擊,研究人員表示並不清楚,但他們根據駭客散布的壓縮檔registration_form.pdf.zip進行分析,一旦使用者開啟當中偽裝成PDF檔案的Windows捷徑檔(LNK),駭客就會在後臺進行一系列的惡意行為。

中國駭客DragonRank攻擊亞洲、歐洲IIS伺服器,意圖操縱搜尋引擎排名

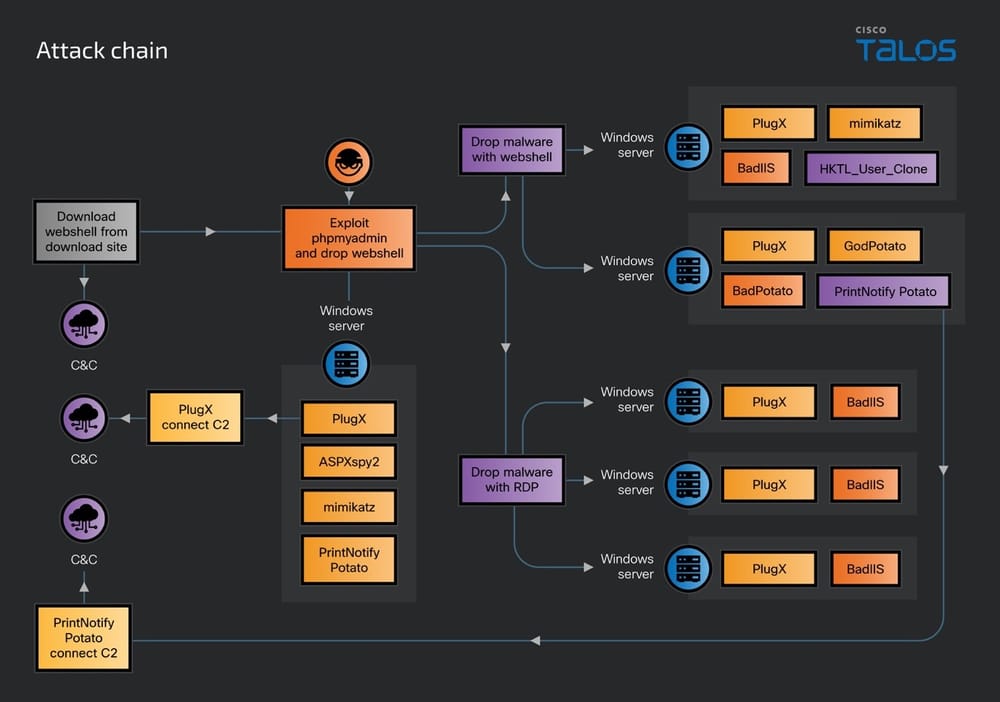

思科旗下威脅情報團隊Talos發現名為DragonRank的駭客組織,主要針對亞洲、歐洲國家而來,企圖利用惡意程式PlugX、BadIIS來操縱搜尋引擎最佳化(SEO)排名。駭客利用特定的網頁應用程式服務來部署Web Shell,然後進一步收集系統資訊並植入惡意軟體,並搜括各式帳密資料,至少有35臺IIS伺服器受害。

思科旗下威脅情報團隊Talos發現名為DragonRank的駭客組織,主要針對亞洲、歐洲國家而來,企圖利用惡意程式PlugX、BadIIS來操縱搜尋引擎最佳化(SEO)排名。駭客利用特定的網頁應用程式服務來部署Web Shell,然後進一步收集系統資訊並植入惡意軟體,並搜括各式帳密資料,至少有35臺IIS伺服器受害。

根據駭客使用的工具,以及策略、技術、流程(TTP),研究人員認為攻擊者的身分是使用簡體中文溝通的駭客組織,主要標的是代管企業網站的IIS伺服器,駭客對其植入BadIIS,用來操縱搜尋引擎爬蟲,並左右受害網站的SEO排名。此外,駭客還能藉由這些IIS伺服器,向使用者散布詐騙網站。

研究人員表示,這些駭客積極從事黑帽SEO活動,透過不道德的手段提高客戶的網路知名度,但與其他投入黑帽SEO的網路犯罪組織有所不同,DragonRank強調橫向移動及權限提升,目標是滲透到受害組織網路環境的其他伺服器,並進行控制,而非儘可能破壞大量網站伺服器來操縱搜尋引擎流量。

其他攻擊與威脅

◆防毒業者Dr.Web驚傳遭到入侵,暫時切斷所有伺服器的連線

◆逾1千臺SerivceNow伺服器配置不當,恐曝露企業機敏資訊

【漏洞與修補】

Red Hat今天針對容器應用平臺OpenShift發布4.13.50版更新,修補2項重大層級漏洞CVE-2024-45496、CVE-2024-7387,這些漏洞有可能讓攻擊者執行任意命令,或是提升權限,CVSS風險評分為9.9、9.1。

回顧OpenShift今年的漏洞揭露與修補,上次嚴重性較高的漏洞是被評為8.0分的CVE-2024-6508,最新揭露的CVE-2024-45496,竟高達9.9分,令人訝異,此弱點的問題出在OpenShift的組建流程,在平臺組建初始化的步驟裡,名為git-clone的容器會以特殊權限啟動,而能夠無限制地存取節點。攻擊者可在取得開發者層級的權限下,在複製流程帶入特製的.gitconfig檔案,從而在運作的節點上執行任意命令。除此之外,攻擊者若是在具有特殊權限的容器當中的節點觸發漏洞,還能藉此得到容器具備的權限。

VMware vCenter伺服器存在重大漏洞,有可能讓攻擊者遠端執行任意程式碼

9月17日博通修補VMware vCenter Server的兩個漏洞:CVE-2024-38812、CVE-2024-38813,影響7.0及8.0版vCenter Server,以及4.x及5.x版Cloud Foundation,並指出這些漏洞相當嚴重,而且沒有其他的緩解措施,呼籲IT人員應儘速套用相關更新。

上述漏洞之所以發現,是來自今年6月底中國舉行的漏洞挖掘競賽矩陣杯(Matrix Cup),當時有一支參賽隊伍TZL找到這些弱點,但究竟是否已被用於攻擊行動?博通的回答有點曖昧,他們表示,尚未察覺這些漏洞遭到「廣泛(in the wild)」利用的情形。

其他漏洞與修補

◆Google發布Chrome大改版129,修補V8引擎高風險漏洞

近期資安日報

【9月18日】新興AI系統AutoGPT漏洞恐波及44萬軟體程式碼專案

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-10