資安業者Palo Alto Networks在微軟的資料整合服務Azure Data Factory當中,發現一系列配置不當的情況,他們將其命名為Dirty DAG,這些配置不當造成的弱點,影響其中整合的工作流程管理平臺Apache Airflow,攻擊者若是利用這些弱點,可對特定的有向無循環圖(Directed Acyclic Graph,DAG)檔案進行未經授權的寫入,或是滲透特定的服務原則。這些弱點的命名由來,也許是攻擊者可利用相關弱點對DAG檔案進行寫入而得。

Azure Data Factory是無伺服器資料整合服務,微軟聲稱內建超過90個連接器,可讓使用者以圖像化的方式操作,在無需編寫程式碼的情況下整合資料來源,使用者能架設擷取、轉換和載入(ETL)或擷取、載入與轉換(ELT)工作流程,最終將整合完成的資料傳送到Azure Synapse Analytics,以便進一步解析。

而在Palo Alto Networks發現的Azure Data Factory配置不當現象當中,涵蓋3大面向,包含:Airflow叢集Kubernetes當中,以角色為基礎的存取控制(RBAC)組態不當的情況、Azure內部Geneva服務帳密資料處理不當,以及Geneva驗證機制薄弱的情形。

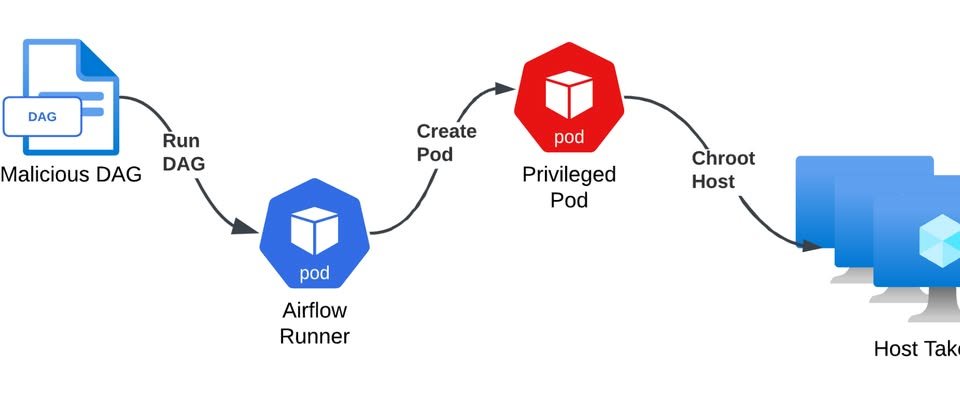

一旦攻擊者利用這些弱點,就有機會以地下管理員(Shadow administrator)的身分持續存取整個Airflow的Azure Kubernetes Service(AKS)叢集,而有機會暗中洩露資料、部署惡意軟體,甚至是進一步暗中操控這些叢集。

而在成功滲透後,攻擊者就有機會操縱Geneva服務,由於該服務主要功能是管理重大事件記錄及指標,這代表攻擊者有機會竄改事件記錄資料,或是存取其他敏感的Azure資源。

照理來說,使用者的叢集微軟已採取隔離措施,但研究人員發現,實際上Airflow預設採用無法變更的組態,runner挾帶叢集管理員角色而導致安全弱點,使得攻擊者有機會用來控制Airflow叢集及相關基礎設施。

僅管微軟認為這批漏洞的嚴重性不高,但研究人員認為,採用Azure Data Factory的企業組織切勿掉以輕心,因為這些漏洞有可能讓攻擊者成為Azure基礎設施的地下管理員,而有可能造成深遠的影響。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06