Network Access Protection(NAP)是Windows Server 2008所提供的一項網路存取控制(Network Access Control,NAC)服務,藉由這項功能,企業可以針對Windows Server 2008、Vista,以及XP SP3三種已經內建NAP代理程式的作業系統,進行主機健康檢查,將狀態不佳的電腦予以隔離,或者拒絕這些電腦的連線,以避免可能存在的病毒,以及其他安全威脅透過區域網路造成擴散。

除了內建在近期推出的作業系統,可以「免費」使用的誘因之外,它能夠整合多種不同的架構進行部署,也是許多企業對於NAP趨之若鶩的主要原因。

目前NAP如果要整合在企業的內部網路,一共可以整合802.1x、DHCP、VPN、IPsec,以及Terminal Server終端機閘道等5種架構進行部署。

DHCP最容易實施

802.1x是OSI網路第二層的身分驗證機制,使用者必須透過支援802.1x的交換器,或者是無線基地臺送出一組帳號、密碼,向後端的RADIUS伺服器完成驗證的程序之後,然後才能取得一組連接網路所需的IP組態設定,以便連接NAP的NPS伺服器(NAP的政策伺服器),進行主機健康檢查。

對於許多企業來說,想要在802.1x的架構下導入NAP,並不是一件容易的事,首先企業需要把內部網路當中舊有的交換器翻新到能夠支援802.1x協定的型號,這個代價並不便宜;不僅如此,隨著設備的更換,企業內部的網路架構也必須要有所更動,在網路架構移轉的過程中,原本運作中的IT服務很有可能會因此而產生異常狀況,導致日常工作的中斷,而這是企業所不樂於見到的。

從我們最近所接觸的一些案例來看,企業在802.1x的架構下導入NAC產品的時機,經常是發生在企業布建新廠房,或者是原本就採用802.1x做為有線、無線網路驗證的使用環境。

對於預算不足,或者是不願意隨著802.1x環境的布建,而變更網路架構的企業來說,整合內部現有的DHCP服務部署產品,也是可行的做法之一。NAP可以整合Windows Server 2008的DHCP伺服器,當個人端電腦沒有安裝NAP的代理程式,或者是未能通過NAP的主機健康檢查時,DHCP伺服器就會自動指派一組新的IP組態設定,配置給用戶端電腦,藉由此種改變電腦路由能力的方式,達成隔離的目的。

以我們實際整合DHCP服務架設NAP的經驗為例,當電腦受到NAP的網路隔離時,子網路遮罩會由原本的255.255.255.0,自動變更為255.255.255.255,此時僅允許被隔離的電腦存取有限的網路資源,以便修正目前被NAP所發現的安全問題。但這個部署模式有個漏洞:假設使用者自行將網路卡的IP位址變更為固定IP,此舉將會導致NAP的管理功能失效。

需留意代理程式是否同時啟用

相較於其他廠商需要在個人端電腦額外安裝代理程式,或者是網頁端的Active X元件,才能接受NAC產品的管理,微軟則是採取了一項大異其趣的作法,也就是將NAP的代理程式直接內建在作業系統,省去重新安裝軟體。

憑恃著微軟在作業系統市場上佔有壓倒性的絕對優勢,因此這幾年隨著新版作業系統,如Windows Server 2008、Vista的推出,以及XP SP3升級程式的釋出,陸續地將NAP的代理程式內建到現今主流的幾種作業系統。

有一點值得我們注意的是,XP SP3雖然已經將NAP的代理程式內建其中,不過預設並未啟用,因此,當我們將一臺剛裝好XP SP3作業系統的電腦放置到架設好的測試環境下,將會被NAP視為未安裝代理程式,而遭到隔離。

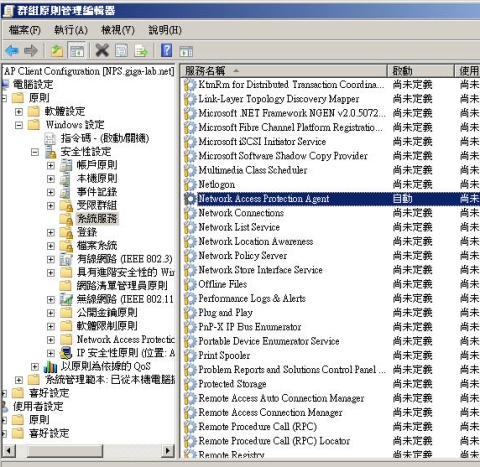

對於如何啟用NAP的代理程式,微軟提供了兩個做法:一個是在作業系統的MMC主控臺手動開啟這項服務,另外一種方式則是借助於Windows AD的群組原則,針對企業網域下的個人端電腦,在系統登入網域的同時,或者是隨著群組原則的更新,同時啟用服務。

可以整合系統服務落實主機安全管理

除了在企業內部連接上線的電腦之外,從外部網路連線進來的VPN通道也有需要加以控管,有鑒於許多病毒,是隨著使用者從外部網路利用VPN連線進入企業內部的過程中一併流入,因此目前已經有一些廠商的NAC產品,可以在VPN的連線通道建立之前,先行實施主機健康檢查,確保電腦的一切設定符合企業的政策要求,安全無虞之後,才會放行通過,允許電腦建立VPN通道,而微軟的NAP也是其中之一。

除了整合網路設備,或者是DHCP、VPN伺服器之外,NAP也能整合Windows的系統服務實施管理。

NAP可以整合用戶端作業系統的IPsec服務部署在企業內部,對於已經通過主機健康檢查的電腦,NAP會發給一份「登錄授權單位」(Health Registration Authority,HRA)證書,做為電腦進入企業內部網路的通行證,使之有能力與其他擁有證書的電腦進行通訊,反之,對於未能通過主機健康檢查的電腦,NAP會透過用戶端作業系統的IPsec服務限制網路流量進出電腦,在不需要整合服務伺服器(DHCP、VPN),或者是802.1x網路設備的情況下,達成主機自我隔離的防護機制。

此外,NAP也可以整合Terminal Service終端機閘道,在外部電腦連線進入內部員工電腦的遠端桌面之前必須接受NAP的主機健康檢查,確認安全無虞之後,才會准予連線。文⊙楊啟倫

|

設定DHCP服務,實做NAP的4個關鍵步驟 |

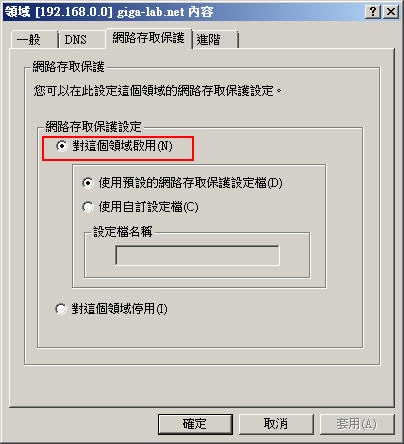

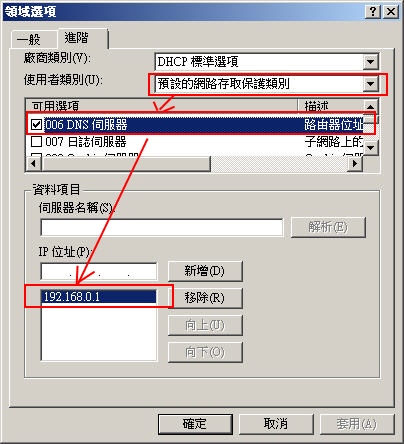

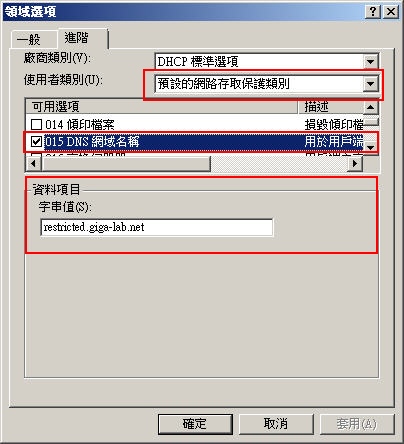

| NAP可以整合內部現有的DHCP服務,對於未能通過主機健康檢查的電腦採取網路隔離的動作,但前提是,DHCP伺服器必須架設在Windows Server 2008的系統平臺上,才能與NAP整合運作。在DHCP伺服器所在的Windows Server 2008主機,我們利用「伺服器管理員」的操作介面新增了「網路原則伺服器(Network Policy Server,NPS)」的角色,建立NAP的政策伺服器,以便於整合DHCP服務,隔離健康狀態不佳的電腦,或者是放行通過。

|

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06

2026-02-09