最近臺灣陸續揭露性騷擾、性侵受害事件,在社會不同角落受苦受難的狀況也受到更大關注,但許多問題存在時間已久,只是一直沒被大家發現。就像股市名人Warren Buffett所言:「潮水退了,就知道誰沒有穿褲子。(only when the tide goes out do you discover who's been swimming naked.)」為了避免上述情況的發生,我們平時就必須要做好準備,以因應各種變局,不能被假象所蒙蔽,也不能自欺欺人,因為如果到了真相大白的那一天,很多長期隱瞞、沒處理好的問題,若是攤在陽光底下,接受眾人的檢視,結局很有可能是非常不堪的。

最近台積電供應商傳出遭到勒索軟體攻擊,我們在這期iThome電腦報週刊有相關的報導(7月3日:台積供應商遭LockBit勒索、7月5日:台積供應商擎昊科技資安事件說明),不過我想特別聚焦在裡面呈現的一些狀況,希望大家去想想如何改善這些現象。

駭客為了證明他們侵入台積電的伺服器與虛擬機器,在暗網公開多張螢幕截圖,這些畫面不僅讓全世界的人都繃緊神經,擔心是否真的受害,若細部檢視駭客們呈現侵入電腦的畫面,以及所獲取的管理者帳號密碼資訊,其實還能看到一些常見而非受害環境獨有的使用習慣,恐怕會讓很多IT人員產生相當複雜的感受。

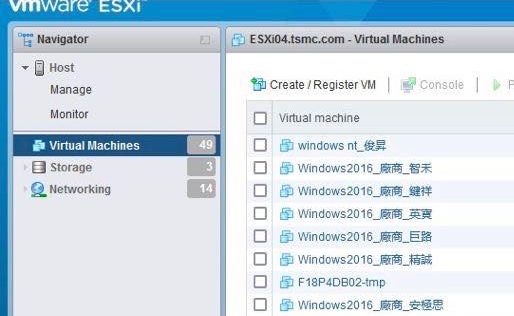

例如,有張圖片顯示駭客能進到伺服器虛擬化平臺網頁主控臺vSphere Web Client,因此,能查看某臺ESXi主機上面所執行的虛擬機器數量、各自的名稱,以及連接的儲存系統數量、網路裝置數量。

就管理介面連接的ESXi主機命名而言,這裡的稱呼是「伺服器名稱.tsmc.com」,帶有台積電的網域名稱。在虛擬機器的命名方式而言,這裡使用「作業系統名稱版本_廠商_廠商名稱」的格式,作業系統有Windows NT與Windows Server 2016等兩種,廠商名稱則有俊昇、智禾、鍵祥、英寶、巨路、精誠、安極思,這些應該都是真實存在的公司,各自提供不同的專業解決方案,若他們與台積電有合作關係並不讓人意外,然而,誰也沒想到居然會因為這樣的資安事故而曝光。

另一張圖片顯示駭客透過遠端桌面連線連入一臺Windows電腦,而在這臺裝置的桌面當中,開啟連入HPE Nimble Storage儲存系統的網頁管理介面,內容主要是設定寄送郵件警示的對象,而當中列出的電子郵件信箱網域名稱均是tsmc.com。但為何駭客可以登入儲存系統的網頁主控臺,而能檢視這些設定?是因為該臺電腦瀏覽器的密碼管理器預存了登入此系統的帳號與密碼?還是駭客有其他管道得知登入此系統的帳號與密碼?

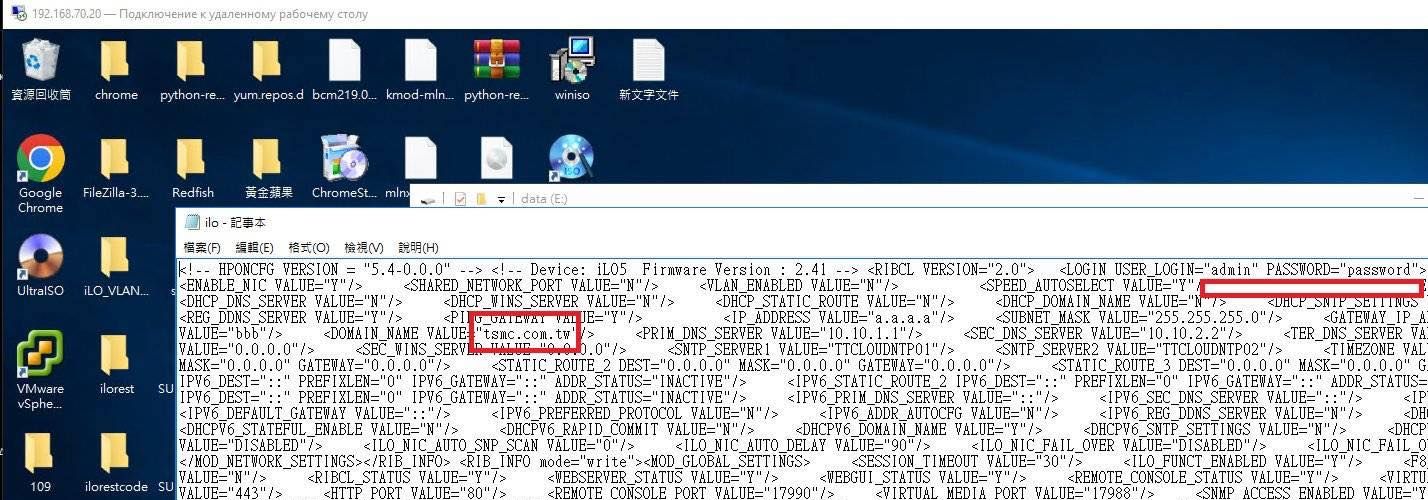

或許是為了向大家證明侵入台積電,駭客也公開展示伺服器設定內容的圖片,呈現受害電腦桌面以Windows內建的記事本程式,開啟名為「ilo」的純文字檔,裡面列出伺服器使用的韌體是HPE公司的iLO5,版本是2.41,也提到所用的網域名稱,以及發送警示通知的郵件信箱與伺服器的網域名稱,均是tsmc.com.tw。這裡也列出登入的帳號是admin,密碼是password,但我們無法確定這組身分敘述只是代稱,還是真實帳密。

在這張圖片中,恰巧也顯示這臺Windows桌面放置一些資料夾與應用程式捷徑圖示,可能不符合大家對IT硬體供應商人員管理電腦方式的期待。我們看到此處有ilo開頭命名的資料夾、取名為Redfish資料夾,以yum.repos.d為名的資料夾,乍看之下,這些與伺服器的安裝、設定、管理有關,出現在這臺電腦,算是合理,但這裡還有光碟映像處理軟體WinISO的安裝檔,以及UltraISO的圖示,可能存放FTP檔案傳輸軟體FileZilla的資料夾、可能存放主機網路連線監控軟體PingInfoView的資料夾。

這些軟體若用於非商業領域,可能沒有問題,但若用在IT供應商的環境,無論是正式或測試場合均不恰當,而且也有資安風險。

我想強調的是,上述景象在IT人員操作的電腦或伺服器,尤其是在測試環境,應該很常見,而且可能已經行之有年,並非偶發事件。這些習慣過去大家可能覺得無傷大雅、資安風險有限,沒人看得到自己的桌面亂七八糟、私自下載使用公司不允許的軟體,然而,這的確不是工作場合應有的專業行為,卻因為此次資安事故而意外曝光,要深自檢討的不只是遭駭廠商,所有IT人與使用者都該引以為戒,盡早革除惡習,而非抱持僥倖心態,認為這些樣態永遠不會被發現。

專欄作者

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-06

2026-02-06

2026-02-06

2026-02-06