| VMware. vSphere | Tanzu | 多雲 | K8s | DevOps | VMware Cloud on AWS | Outposts

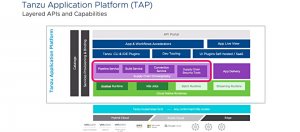

經高層流失動盪,VMware迎新執行長宣告以多雲為發展重心,vSphere產品線有新計畫,預設採用混合雲架構,Tanzu產品線打造以K8s為核心的DevOps平臺,優化開發者體驗

2021-10-18

| VMware | VMworld | K8s | 多雲混合雲 | VMware Cloud | 跨雲 | 容器化應用

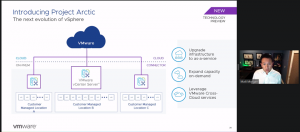

VMware多雲戰略下一步,進化vSphere認混合雲為預設運作模式,回過頭在本地端提供跨雲服務

繼改造完核心基礎設施vSphere,把K8s整合進vSphere後,VMware要再升級vSphere,走向基礎設施即服務(IaaS),讓企業可在自家機房的硬體上,執行VM和容器應用之餘,也獲得VMware Cloud體驗,能通過vCenter存取VMware跨雲服務

2021-10-06

| 封面故事 | Windows Server 2022 | 伺服器OS | 微軟 | 混合雲 | 容器 | K8s | Kubernetes

不斷延伸、擴展Azure混合雲架構的應用場景,為此微軟伺服器2022新版也持續增加管理功能、改良容器的可用性

2021-10-06

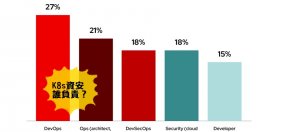

| Kubernetes | K8s | 資安 | 容器安全 | 美國國安局 | NSA | 網路安全暨基礎架構安全署 | CISA

美國國安局(NSA)與網路安全暨基礎架構安全署(CISA)提供K8s配置安全指引

2021-08-05

Mirantis更新K8s IDE,新版Lens 5簡化叢集存取還推出UI新元件

Lens 5加入了Spaces功能,供管理員集中管理用戶存取叢集的權限,進而簡化用戶連接和操作Kubernetes叢集的流程

2021-07-05

| Cloud Managed Infrastructure | K8s | 容器原生虛擬化 | Service Mesh

思科Intersight新增服務,跨入低度程式碼與容器原生虛擬化

經過將近4年的發展,思科的雲端伺服器管理平臺Intersight可整合自家伺服器與第三方儲存產品,近期也將觸角延伸至容器與Kubernetes的支援

2021-06-17

| Line臺灣SRE團隊 | Line臺灣技術長 | 陳鴻嘉 | 網站可靠性工程 | google | SRE | Site Reliability Engineering | Line臺灣 | K8s | Kubernetes | 服務觀測

【臺灣SRE實例:Line臺灣】如何確保Line服務天天不中斷,專責SRE扮演開發與維運的橋樑

去年,Line臺灣工程團隊成立了一支專責的SRE維運團隊,就是要為各服務的專案團隊找到開發和維運的最佳作法,進一步確保服務可靠性

2021-05-06